安讯士 AXIS OS 知识库

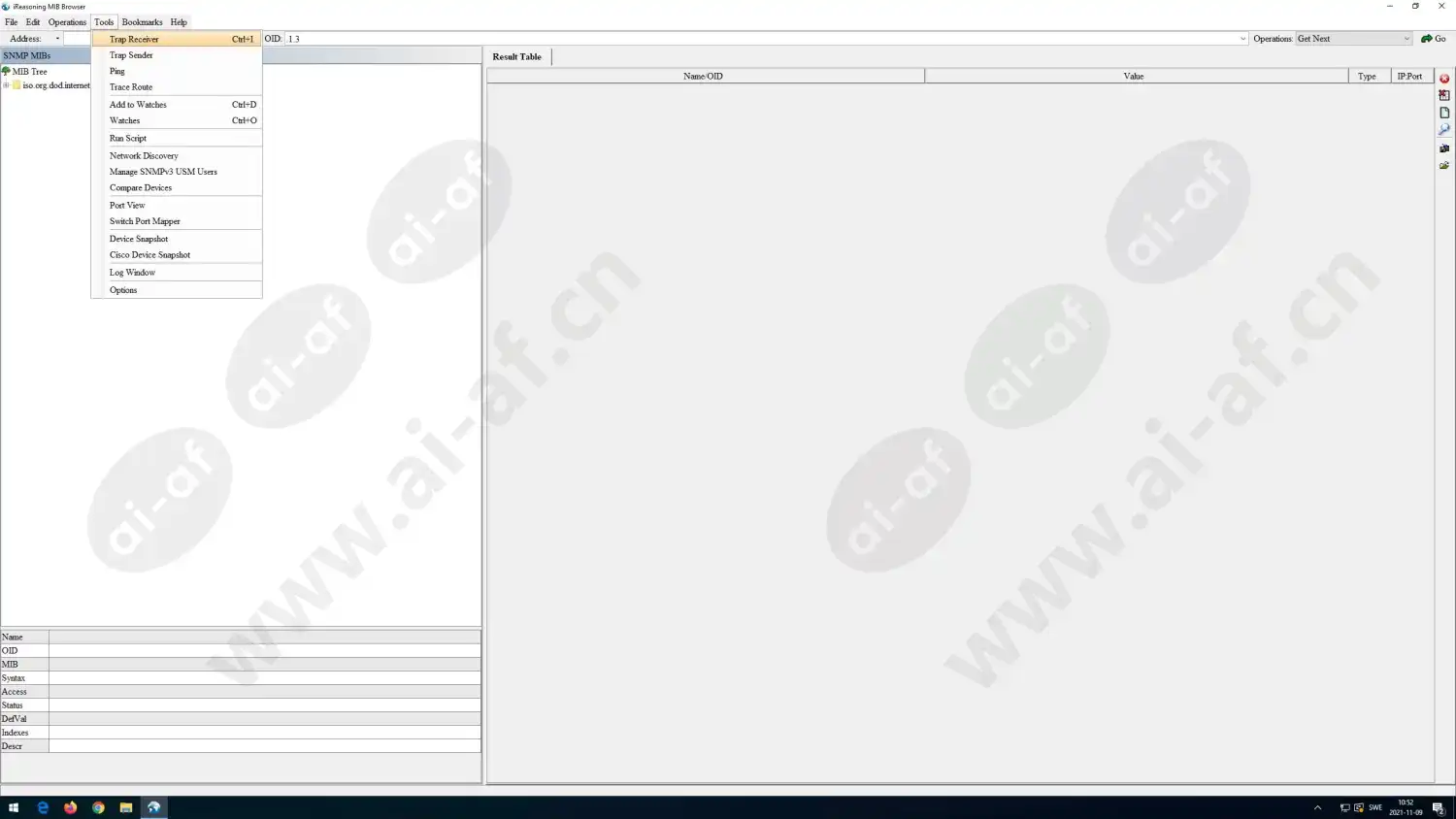

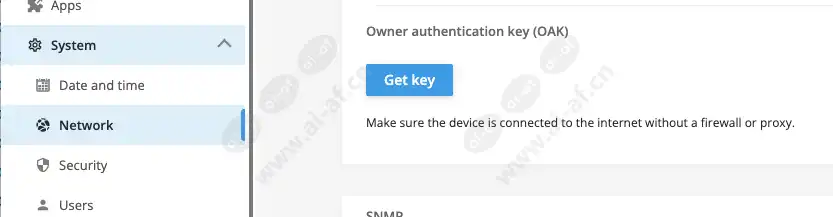

AXIS OS 门户 | AXIS OS 发行说明 | AXIS OS 安全公告 | AXIS OS 强化指南 | AXIS OS YouTube 播放列表 关于 欢迎来到 AXIS OS 知识库,这是一个全面的知识库,旨在成为有关 AXIS OS 的技术信息的首选资源。AXIS OS 是基于 Linux 的操作系统,用于大多数 Axis 网络设备。它专为满足网络设备最重要标准而设计:高标准的网络安全、易于集成、质量和长期价值。 网络安全 AXIS OS 安全公告 AXIS OS 漏洞档案已移至其自己的在线手册。请访问 AXIS OS 安全公告 。 设备强化 有关如何强化 AXIS OS 设备的信息,请访问 AXIS OS 强化指南 。强化指南是为所有运行 AXIS OS LTS 或活动轨道的 AXIS OS 设备编写的,可应用于这些设备。运行版本 4.xx 和 5.xx 的旧产品也属于适用范围。 身份和访问管理 概括 身份和访问管理包括确保个人和应用程序在正确的环境中访问系统资源的政策。例如,个人只能与应用程序交互,并且只有应用程序才能访问设备。IAM 可确保长期完整性,例如,密码不会泄露,并且在不再需要时撤销访问权限。 Axis 建议使用 Axis 的设备管理应用程序 AXIS Device Manager 或 AXIS Device Manager Extend 来设置和管理用于访问设备的应用程序的唯一服务帐户。以下部分进一步详细介绍了 Axis 对视频监控系统中身份和访问管理的建议。 介绍 身份和访问管理 (IAM) 系统负责管理组织内的身份、权限和访问控制。IAM 确保正确的个人和应用程序对正确的系统资源具有正确的访问权限。这是防止未经授权访问的基本网络安全措施。主要挑战之一是长期保持完整性。这包括确保密码和其他机密没有泄露,以及那些不应再拥有访问权限的个人和应用

关于

欢迎来到 AXIS OS 知识库,这是一个全面的知识库,旨在成为有关 AXIS OS 的技术信息的首选资源。AXIS OS是基于 Linux 的操作系统,用于大多数 Axis 网络设备。它专为满足网络设备最重要标准而设计:高标准的网络安全、易于集成、质量和长期价值。

网络安全

AXIS OS 安全公告

AXIS OS 漏洞档案已移至其自己的在线手册。请访问AXIS OS 安全公告。

设备强化

有关如何强化 AXIS OS 设备的信息,请访问AXIS OS 强化指南。强化指南是为所有运行 AXIS OS LTS 或活动轨道的 AXIS OS 设备编写的,可应用于这些设备。运行版本 4.xx 和 5.xx 的旧产品也属于适用范围。

身份和访问管理

概括

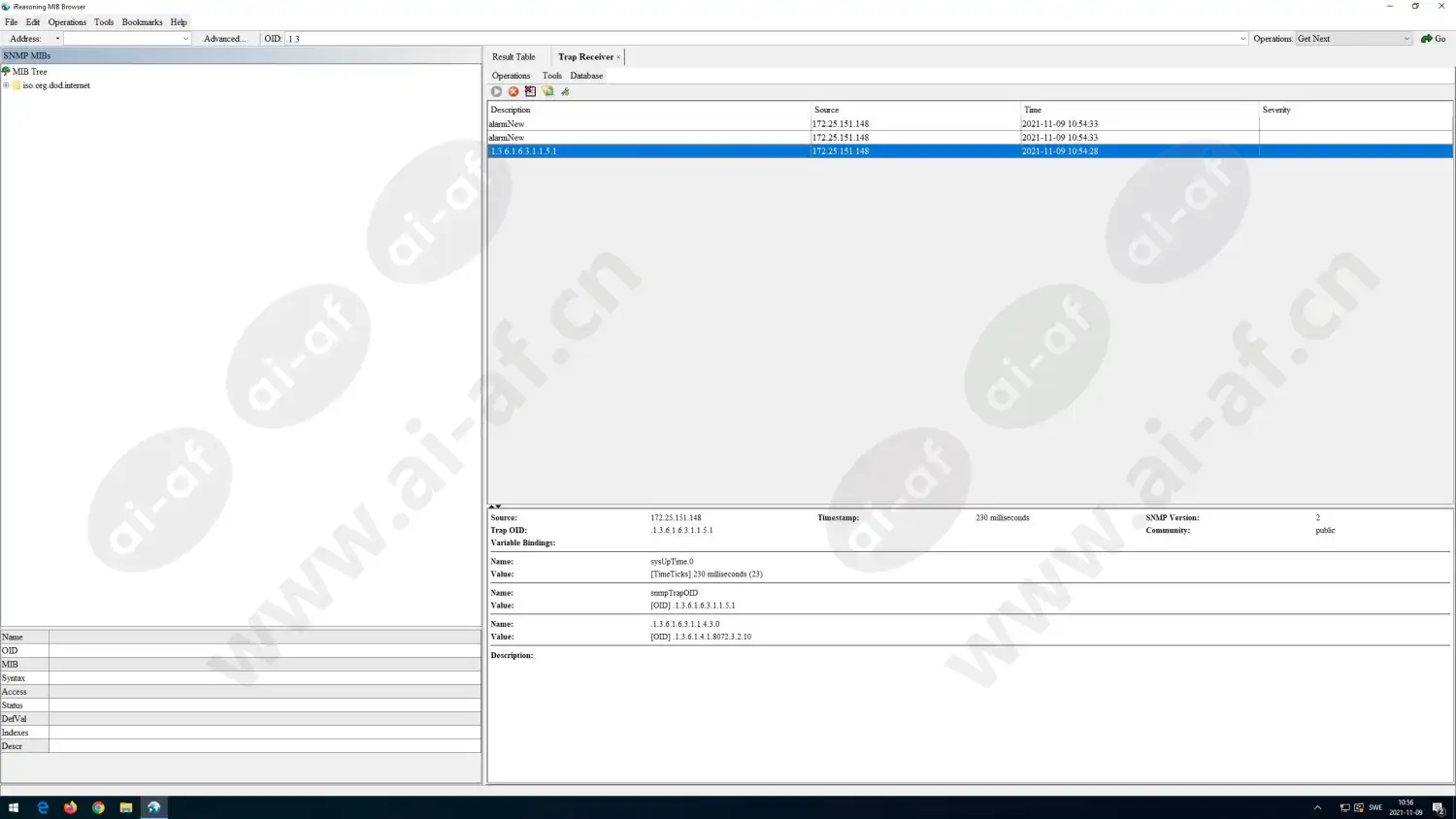

身份和访问管理包括确保个人和应用程序在正确的环境中访问系统资源的政策。例如,个人只能与应用程序交互,并且只有应用程序才能访问设备。IAM 可确保长期完整性,例如,密码不会泄露,并且在不再需要时撤销访问权限。

Axis 建议使用 Axis 的设备管理应用程序AXIS Device Manager或AXIS Device Manager Extend来设置和管理用于访问设备的应用程序的唯一服务帐户。以下部分进一步详细介绍了 Axis 对视频监控系统中身份和访问管理的建议。

介绍

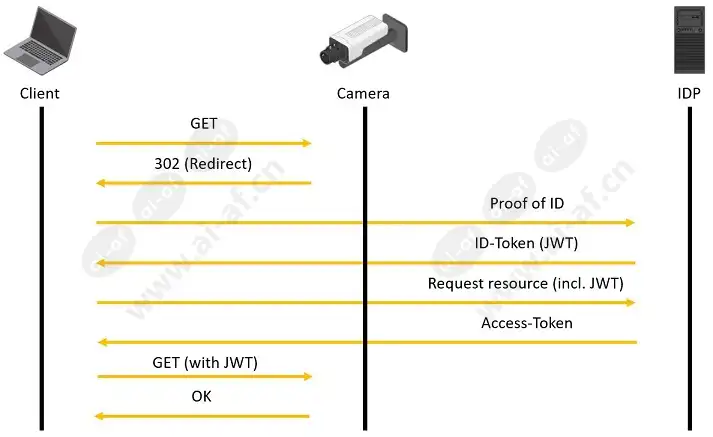

身份和访问管理 (IAM) 系统负责管理组织内的身份、权限和访问控制。IAM 确保正确的个人和应用程序对正确的系统资源具有正确的访问权限。这是防止未经授权访问的基本网络安全措施。主要挑战之一是长期保持完整性。这包括确保密码和其他机密没有泄露,以及那些不应再拥有访问权限的个人和应用程序确实被撤销了访问权限。

身份和访问管理通常涉及身份验证、授权和特权。

身份验证。验证实体是否为其所声称的身份或事物。

授权。控制哪些实体被允许执行特定的功能。

特权。根据实体被授权执行的操作对其进行分组。Axis 将特权定义为角色。

在整个文档中,使用了用户帐户和服务帐户这两个术语。两者都通过 IAM 注册和管理。

用户帐户。用户帐户是个人用来访问应用程序的帐户。

服务帐户。服务帐户是应用程序用来访问设备的非人类帐户。服务帐户用于机器对机器通信或当应用程序需要以可信和自动化的方式访问设备时。

使用服务帐号的最佳实践

为了长期保持完整性,建议采用以下服务帐户管理的最佳实践。

使用 Axis 的设备管理应用程序AXIS Device Manager或AXIS Device Manager Extend进行服务帐户管理。

按照AXIS OS 强化指南中的建议,为每个应用程序访问设备设置唯一的服务帐户。

为每个服务帐户选择适当的权限。

删除不再使用的服务帐户。

避免人员直接访问设备(如果绝对必要,请使用唯一的临时服务帐户),可以按照AXIS OS 强化指南中的建议禁用 Web 界面。

确保密码复杂度高以避免帐户泄露,请参阅AXIS OS 强化指南中的建议。

下图直观地展示了设备中访问管理的最佳实践。

| 场景 A |

|

|

| 场景 B |

|

|

使用设备中的用户账号时,设备面临以下风险:

未经授权的人员访问设备

不同设备中的授权级别错误

重复使用用户帐户凭证导致无法进行审计

随着设备数量的增加,可扩展性较差

不同的站点和组织可以有不同的策略,包括密码策略。系统的设置应适应这些策略。通常,每个应用程序都应该有自己的设备凭据。如果密码在设备中重复使用,Axis 建议经常轮换密码。

授权和账户权限

Axis 设备支持管理员、操作员和查看者角色,并具有不同的授权级别。Axis 建议为有权访问设备的管理应用程序设置一个管理员帐户。此帐户对于每个应用程序应是唯一的,并且不可共享。理想情况下,此帐户的密码应由管理应用程序本身生成,并且对所有人都保密。

如果需要直接访问设备

某些配置可能不受应用程序本身支持,可能需要通过设备 Web 界面进行。Axis 建议通过 Axis 设备管理应用程序提供的无缝访问来访问 Axis 设备 Web 界面。

如果有充分理由允许直接访问设备,Axis 建议使用临时服务帐户模拟和受限访问权限。应在设备上创建一个新的服务帐户,并赋予其执行所需操作的适当角色。一旦不再需要直接访问,应删除此服务帐户。

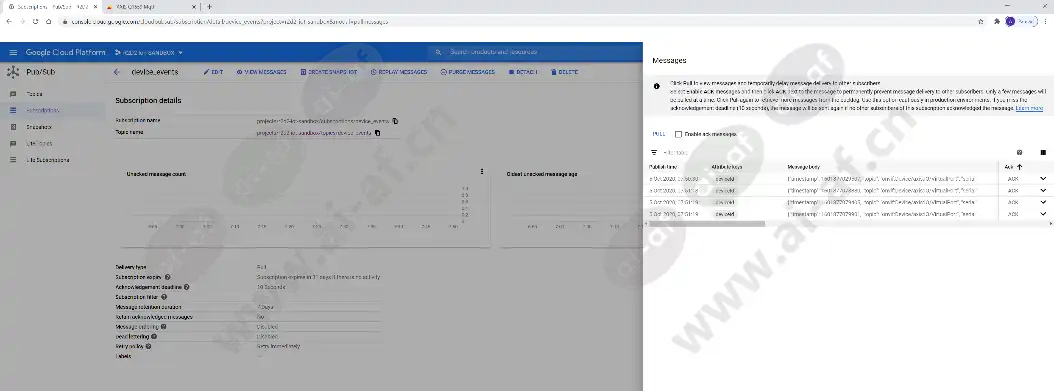

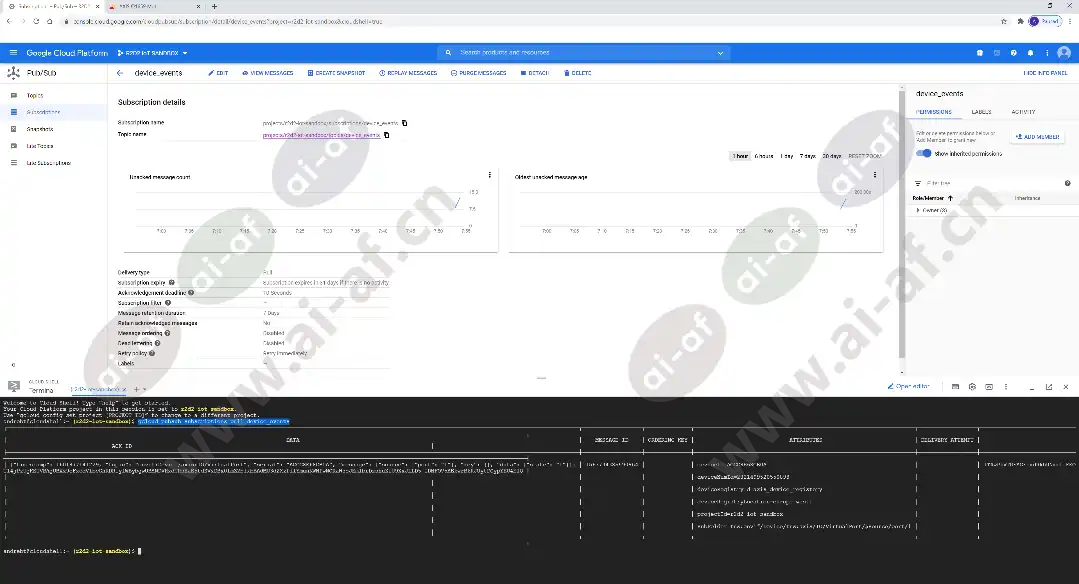

设备访问

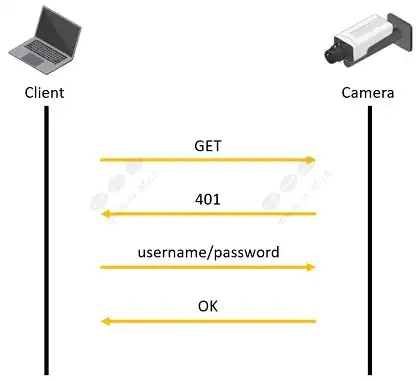

传统访问程序(默认用户和默认密码)

从历史上看,在出厂默认状态下,Axis 设备的 VAPIX 和 ONVIF 接口已激活,以便连接到它们的客户端快速轻松地开箱即用地访问网络。这意味着客户端(例如应用程序或视频管理系统)可以通过匿名 ONVIF 调用以及默认 VAPIX 用户“root”(使用默认密码“pass”)访问 Axis 网络设备,而无需在 Axis 网络设备上配置任何内容。

更新的访问程序(默认用户没有默认密码)

VAPIX 和 ONVIF 接口已被禁用,并且“root”VAPIX 用户密码不再设置为出厂默认状态。这意味着,如果不为 VAPIX 用户“root”设置密码,客户端将无法再访问或配置开箱即用的设备。

新的访问程序已在以下 AXIS OS 版本中实施:

版本 5.51.6

版本 6.50.4(2016 LTS)

版本 8.40.3(2018 LTS)

版本 9.40.1 及更高版本

此外,新的更新程序已在上述平台版本之外的单个产品版本中推出,例如:

1.65.x

1.8xx

5.75.x

6.53.x

6.55.x

7.15.x

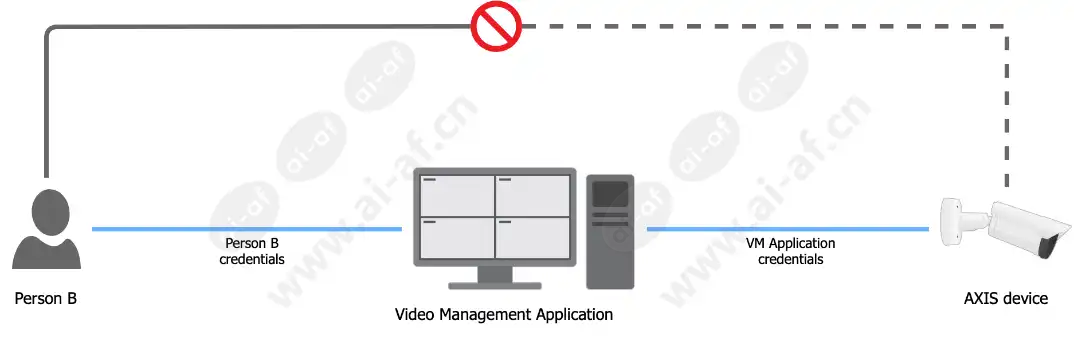

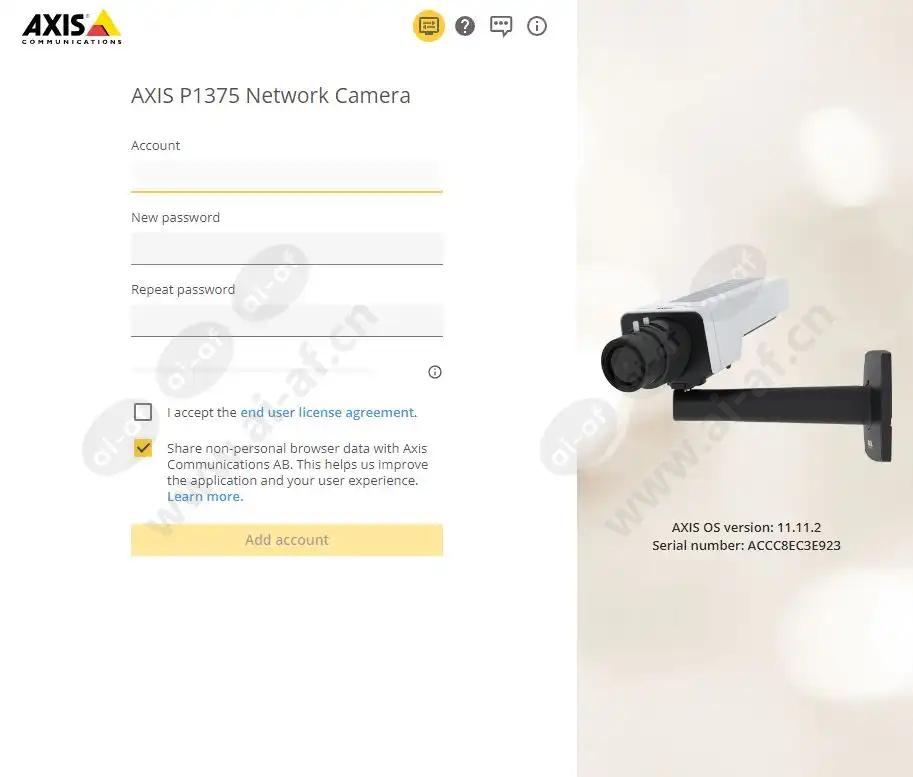

现代访问程序(无默认用户)

在 AXIS OS 11.6 及更高版本中,默认 VAPIX 用户“root”已从 Axis 设备的出厂默认状态下删除,现在可以在出厂默认状态下创建自定义命名的 VAPIX 用户。

匿名接口调用

无需身份验证(=匿名)的接口调用仍可用于设备识别目的。Axis 设备在出厂默认状态下可通过其 HTTP 响应标头进行识别,当进行 VAPIX 或 ONVIF API 调用时,该标头设置为“AXIS-Setup:vapix”,如下所示:

HTTP/1.1 401

Unauthorized Date: Thu, 19 Sep 2019 18:15:20 GMT

Server: Apache/2.4.39 (Unix) OpenSSL/1.1.1c

Axis-Setup: vapix

激活 VAPIX 和/或 ONVIF 接口

可以使用以下方法激活 Axis 设备中的 VAPIX 和/或 ONVIF 接口:

当设置初始 VAPIX 用户密码时,VAPIX 界面就会激活,可以通过 VAPIX 系统设置 API(如 VAPIX 库中所述 )或在安装向导过程中使用 Axis 设备的 Web 界面进行设置。

只有在激活 VAPIX 接口后才能激活 ONVIF 接口。此后,可以通过设备的 Web 界面创建 ONVIF 用户来激活 ONVIF 接口。

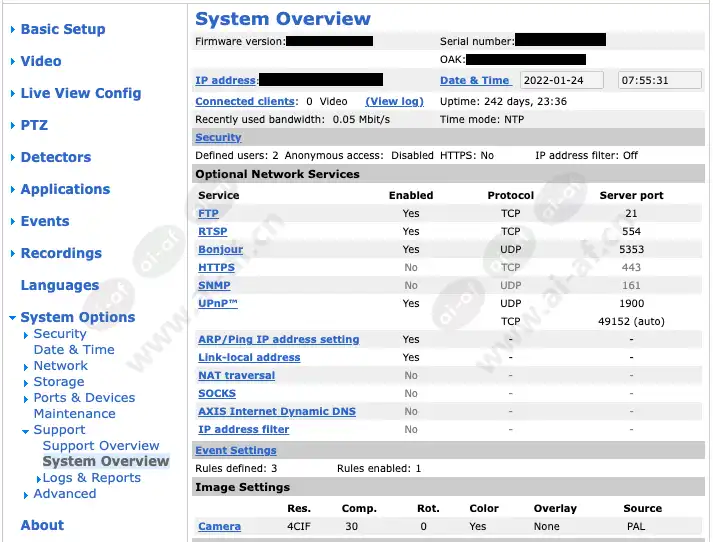

AXIS 操作系统版本

Web 界面配置路径

< 7.10

设置 > 系统选项 > 安全 > ONVIF

≥7.10

设置 > 系统 > ONVIF

≥10.9

系统 > ONVIF

此外,还可以使用 ONVIF Profile S 规范创建 ONVIF 用户。创建 ONVIF 用户的 API 调用示例如下:

POST /vapix/services HTTP/1.1

<SOAP-ENV:Envelope xmlns:wsdl=""

xmlns:xs=""

xmlns:tds=""

xmlns:xsi=""

xmlns:xsd=""

xmlns:onvif=""

xmlns:tt=""

xmlns:SOAP-ENV="">

<SOAP-ENV:Body>

<tds:CreateUsers xmlns="">

<User>

<tt:Username>admintt:Username>admin>

<tt:Password>admintt:Password>admin>

<tt:UserLevel>Administratortt:UserLevel>Administrator>

</User>

</tds:CreateUsers>

</SOAP-ENV:Body></SOAP-ENV:Envelope>

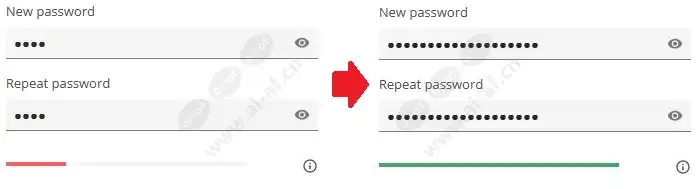

密码强度指示器

具有 AXIS OS 7.20 或更高版本的 Axis 设备支持密码强度指示器,当通过 Web 界面创建或修改用户帐户密码时,该指示器可见。它指示所选密码的强度是弱、中还是强,并提供有关如何增强密码的建议。该指示器遵循 Dropbox 开发的 ZXCVBN 算法。有关设置设备密码的更多信息,请参阅 AXIS OS 强化指南。

我忘记了密码,该怎么办?

无法恢复丢失或忘记的 Axis 设备访问凭证。需要将 Axis 设备重置为出厂默认设置,才能使用新的访问凭证重新配置它。

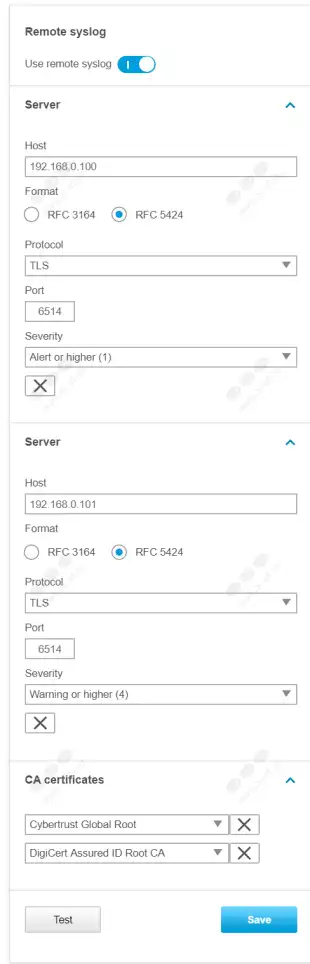

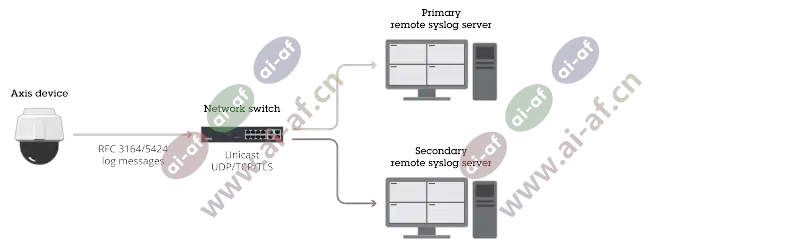

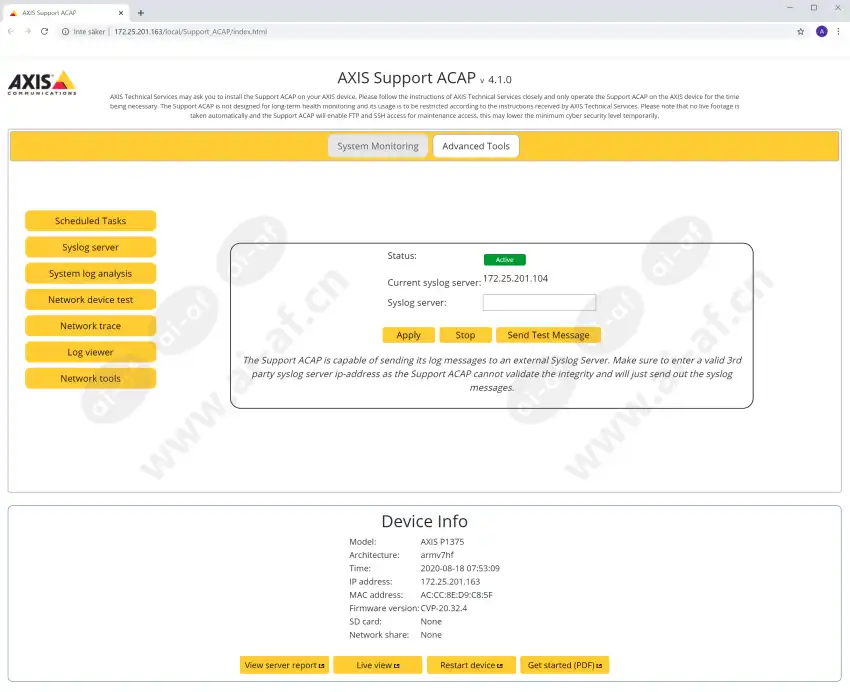

设备访问日志记录

在本节中,您可以了解成功和失败的登录尝试如何根据所使用的网络协议记录在 Axis 设备的日志系统中。始终建议配置一个远程系统日志服务器,Axis 设备可将其系统日志发送到该服务器。这将确保日志可以保存和查看一段合适的时间,而不会在设备本身重新启动或恢复出厂设置后被删除。

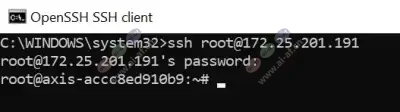

SSH

成功的 | [ INFO ] sshd[17583]: Accepted password for root from 10.197.252.38 port 41988 ssh2 |

不成功 | [ INFO ] sshd[17727]: Failed password for root from 10.197.252.38 port 41994 ssh2 |

| 五次尝试失败后 | [ ERR ] sshd[17727]: error: maximum authentication attempts exceeded for root from 10.197.252.38 port 41994 ssh2 [preauth][ INFO ] sshd[17727]: Disconnecting authenticating user root 10.197.252.38 port 41994: Too many authentication failures [preauth] |

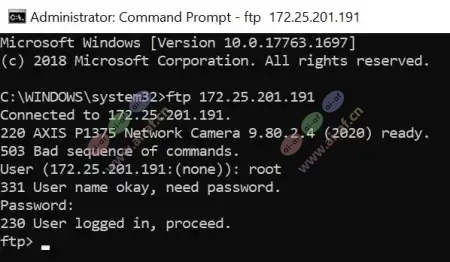

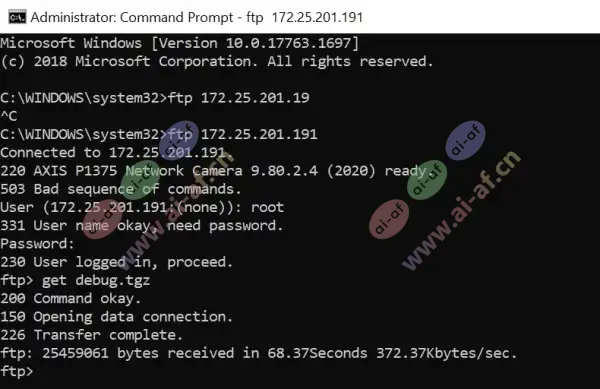

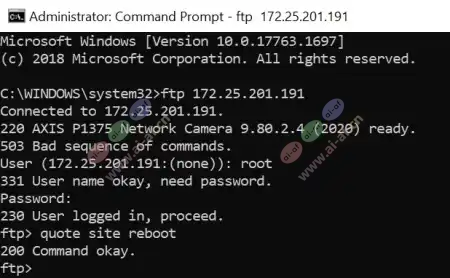

FTP

成功的 | [ INFO ] vftpd[18263]: Accepted request from 172.27.0.3 50333[ INFO ] vftpd[18263]: User root logged in. |

不成功 | [ INFO ] vftpd[18163]: Accepted request from 172.27.0.3 64936[ INFO ] vftpd[18163]: Incorrect username/password. User access from 172.27.0.3 denied.[ INFO ] vftpd[18163]: Client 172.27.0.3 disconnected. |

RTSP 协议

成功的 | [ NOTICE ] monolith: RTSP UNKNOWN session h4fIznyTZNy16tLt created from 172.25.155.83 |

不成功 | [ WARNING ] monolith: Rtsp login failed from 172.25.155.83 |

HTTP(S) 协议

成功的* | [ NOTICE ] httpd[22254]: root from 10.197.240.111 /axis-cgi/admin/accesslog.cgi GET 200 |

不成功** | [ NOTICE ] httpd[21459]: root from 10.197.240.111 failed to access /axis-cgi/usergroup.cgi.Password mismatch |

*需要从Plain Config > System启用访问日志参数。

**仅使用正确用户名的登录尝试才会被记录。此日志消息仅适用于 AXIS OS 10.4 及更高版本。

IP 过滤***

不成功 | IP_FILTER: IN=eth0 OUT= MAC=ff:ff:ff:ff:ff:ff:30:9c:23:e2:48:b5:08:00 SRC=172.25.201.50 DST=172.25.201.255 LEN=78 TOS=0x00 PREC=0x00 TTL=128 ID=60428 PROTO=UDP SPT=137 DPT=137 LEN=58IP_FILTER: IN=eth0 OUT= MAC=ff:ff:ff:ff:ff:ff:30:9c:23:e2:48:b5:08:00 SRC=172.25.201.50 DST=172.25.201.255 LEN=78 TOS=0x00 PREC=0x00 TTL=128 ID=60429 PROTO=UDP SPT=137 DPT=137 LEN=58 |

***Axis 设备中的 IP 过滤是网络第 2 层 Linux 内核功能,可根据配置的规则阻止网络包。如果不适合的源 IP 地址试图访问 Axis 设备,则不会执行身份验证,因为网络传输在第 2 层网络上被阻止,而身份验证在更高级别的应用程序层上执行。在IP 过滤部分的Plain Config > Network中启用 VAPIX 参数后,可以创建 IP 过滤的相应日志。

预防DoS攻击****

不成功 | AXIS OS 11.5 及更低版本 | [ WARNING ] httpd[22254]: [evasive20:warn] [pid 22254:tid 1428104112] [client 172.25.201.116:42058] Blacklisting address 172.25.201.116: possible DoS attack. |

不成功 | AXIS OS 11.6 及更高版本 | [ WARNING ] httpd[22254]: [evasive20:warn] [pid 22254:tid 1428104112] [client 172.25.201.116:42058] Blocklisting address 172.25.201.116: possible DoS attack. |

****PreventDosAttack 可以从Plain Config > System启用,并且只会记录不成功的登录尝试,并在源 IP 地址被阻止时相应地记录。

用户管理配置

从 AXIS OS 10.9 开始,与用户配置相关的更改将记录在系统日志中,因此可以发送到远程系统日志服务器。在 AXIS OS 中,VAPIX 和 ONVIF 用户通过拥有自己的管理界面和访问权限而分开。下表说明了在对用户管理配置进行某些更改时会出现哪些日志消息:

| API 接口 | 用例 | 日志消息 |

| 维普 | 添加用户 | VAPIX user andre from IP-address 10.197.240.104 created VAPIX user benjamin with role Administrator |

| 维普 | 更改访问组 | VAPIX user susanna from IP-address 10.197.240.104 changed VAPIX user linda role from Administrator to Operator |

| 维普 | 更改密码 | VAPIX user root from IP-address 10.197.240.104 changed VAPIX user thomas password |

| 维普 | 删除用户 | VAPIX user root from IP-address 10.197.240.104 deleted VAPIX user sebastian with role Operator |

| ONVIF | 添加用户 | VAPIX user root from IP-address 10.197.240.104 created ONVIF user andre with role Administrator |

| ONVIF | 更改访问组 | ONVIF user andre from IP-address 10.197.240.104 changed ONVIF user susanna role from Administrator to Operator |

| ONVIF | 更改密码 | ONVIF user thomas from IP-address 10.197.240.104 changed ONVIF user andre password |

| ONVIF | 删除用户 | ONVIF user pernilla from IP-address 10.197.240.104 deleted ONVIF user sebastian with role Operator |

强力延迟保护

AXIS OS 7.30 或更高版本

运行 AXIS OS 7.30 及更高版本的 Axis 设备可以配置为自动阻止来自网络中客户端(IP 地址)的 HTTP/HTTPS 请求。在一定时间内,一定数量的身份验证会失败。此功能可以帮助避免和保护 Axis 设备免受暴力攻击,或无意中模仿类似行为的网络客户端的攻击。可以在Plain config > System中配置暴力延迟保护中配置暴力延迟保护。

AXIS OS 11.5 或更高版本

使用 AXIS OS 11.5 或更高版本时,使用下面的配置示例 1 默认启用暴力破解延迟保护。

通常,允许的页面/站点数量越少,保护就越安全。使用暴力延迟保护会大大增加猜测密码的时间。下面可以找到一些迹象。请注意,始终建议配置强密码。

| 健康)状况 | 未启用延迟保护时暴力破解总时间 - 720 个请求/秒* | 总暴力破解时间配置示例 1 | 总暴力破解时间配置示例 2 |

| 4 个字符,仅包含小写字母 | +- 11 分钟 | +- 6 小时 | +- 13 小时 |

| 4 个字符,包括大写和小写字母以及 0 至 9 | +- 6 小时 | +- 205 小时 | +- 410 小时 |

| 5 个字符,仅包含小写字母 | +- 5 小时 | +- 7 天 | +- 14 天 |

| 5 个字符,包括大小写字母以及 0 至 9 | +- 14 天(+- 2 周) | +- 1.5 年 | +- 3 年 |

*实际速率可能有所不同,取决于产品性能。

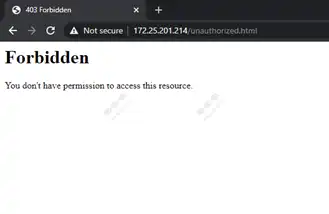

尝试从之前被识别为威胁的网络客户端访问 Web 界面将导致HTTP 403 禁止响应。

此外,Axis 设备会在系统日志中内部记录以下内容:

AXIS OS 11.5 及更低版本 | 2021-08-16T12:17:35.119+02:00 axis-accc8ed910b9 [ WARNING ] httpd[592]: [evasive20:warn] [client 172.25.201.116:41972] Blacklisting address 172.25.201.116: possible DoS attack. |

AXIS OS 11.6 及更高版本 | 2021-08-16T12:17:35.119+02:00 axis-accc8ed910b9 [ WARNING ] httpd[592]: [evasive20:warn] [client 172.25.201.116:41972] Blocklisting address 172.25.201.116: possible DoS attack. |

参数说明

| 范围 | 描述 |

| DOS 阻塞时间 | 屏蔽期限是客户端被添加到屏蔽列表后被屏蔽的时间(以秒为单位)。在此期间,该客户端的所有后续请求都将导致 403(禁止访问)。 |

| DOS页数 | 这是每个页面间隔内对同一页面(或 URI)的请求数的阈值。一旦超出该间隔的阈值,客户端的 IP 地址将被添加到阻止列表中。页面被视为 http://ip-address/system/plainconfig。 |

| DOS页面间隔 | 页数阈值的间隔;默认为 1 秒间隔。 |

| DOSSiteCount | 这是同一客户端在同一侦听器上每个站点间隔对任何对象的总请求数的阈值。一旦超过该间隔的阈值,客户端的 IP 地址将被添加到阻止列表中。站点被视为 http://ip-address/ |

| DOSSiteInterval | 站点数量阈值的间隔;默认为 1 秒间隔。 |

配置示例

示例 1:一秒钟内登录尝试失败 20 次后,客户端 IP 地址将被阻止 10 秒。此配置是默认配置,可提供灵活的安全性,在一定程度上会考虑知名授权客户端的登录尝试失败。

示例 2:一秒钟内登录尝试失败 10 次后,客户端 IP 地址将被阻止 10 秒。建议将此配置用于非常严格且安全性较高的系统,因为几次登录尝试失败就会阻止客户端。

环境 | 示例 1 | 示例 2 |

激活密码限制 | 在 | 在 |

DoS 阻止时间(秒) | 10 | 10 |

DoS 页面计数 (req/DoSPageInterval) | 20 | 10 |

DoS 页面间隔(秒) | 1 | 1 |

DOS 站点计数(req/DoSSiteInterval) | 20 | 10 |

DoS 站点间隔(秒) | 1 | 1 |

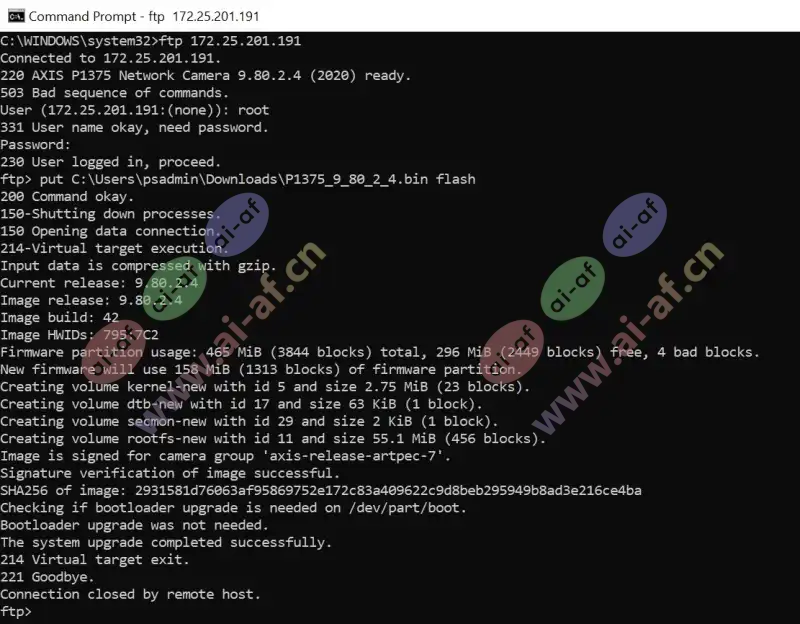

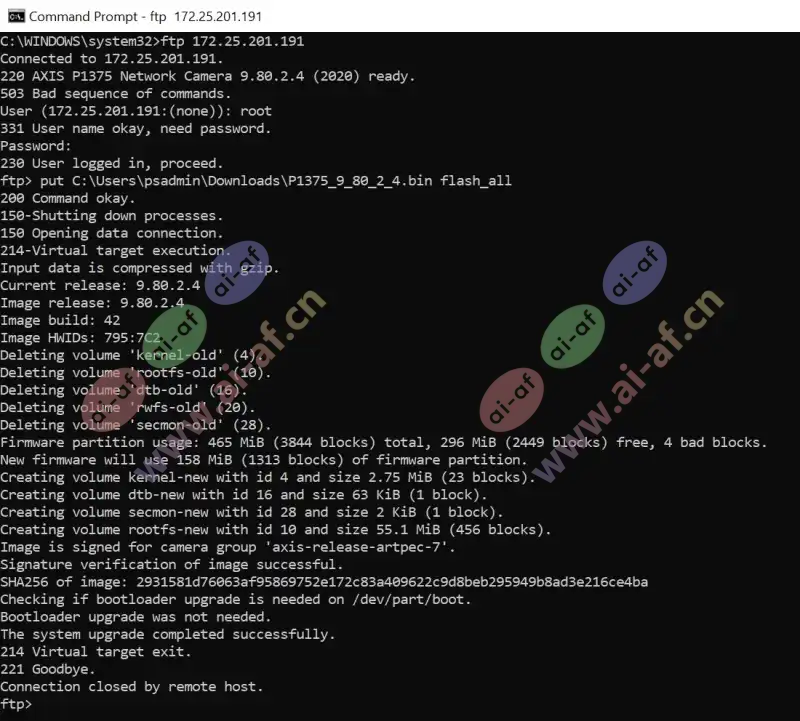

已签名的操作系统

关于签名操作系统

签名操作系统是一项功能,旨在确保仅上传和使用经过验证的受信任软件到 Axis 设备。在本节中,您可以阅读有关技术细节,以确保选择正确的更新和降级路径以避免出现问题。有关签名操作系统功能的一般信息,请参阅Axis 产品中的网络安全功能白皮书。

Axis 从 AXIS OS 8.30.1 开始对其软件进行签名。在 AXIS OS 9.20.1 发布之前,设备仍会接受未签名和签名的软件以实现向后兼容性。在 AXIS OS 9.20.1 发布后,签名的操作系统已完全激活,Axis 设备将只接受由 Axis 签名的软件。这意味着无法回滚或降级到低于 AXIS OS 8.30.1 的版本,这是 Axis 最初开始对设备软件进行签名的版本。

问题:我的设备运行的是 AXIS OS 9.10.1,我想降级到 AXIS OS 8.40 LTS。这可行吗?

回答:可以,这可行。问题:我的设备运行 AXIS OS 9.20.1,我想降级到 AXIS OS 8.20.1 或更低版本,因为我的 VMS 要求我这样做以保持向后兼容性。这样可以吗?

回答:降级将失败。设备将拒绝未签名的版本,它将继续运行 AXIS 9.20.1。为了执行此类降级,您需要使用 AXIS OS 8.30.1 作为网关分两步降级。因此,首先从 9.20.1 -> 8.30.1 -> 8.20.1 或更低版本。请注意,Axis 一般不鼓励降级到较旧的、不受支持的 AXIS OS 版本。

故障排除

如何确定升级因未签名的操作系统而失败? 如果用户尝试上传未签名的版本,则当设备软件升级因签名的操作系统而失败时,摄像机的日志文件中将显示以下消息之一:

[ERR] fwmgr: Unknown firmware domain

[ERR] fwmgr: Image has no signature.

[ERR] fwmgr: No custom firmware certificate for camera group 'xxx'.

签署 ACAP 申请

Axis 采取积极措施实施 ACAP 应用程序签名,与行业最佳实践保持一致,以实现安全软件交付。此外,它预计未来可能会通过立法予以执行,包括欧盟网络安全弹性法案、欧盟无线电设备指令和行政命令 14028。因此,从 AXIS OS 12.0 开始,默认情况下客户只能在 Axis 设备上安装已签名的 ACAP 应用程序。只有当设备主动配置为接受未签名的 ACAP 应用程序时,才可以安装未签名的 ACAP 应用程序。将设备配置为接受未签名的 ACAP 应用程序会降低设备的安全性,但在开发期间或在您开发和运行自己的 ACAP 应用程序时,它可能很有用。不建议运行未签名的 ACAP 应用程序。

这给最终客户带来什么好处?

签署的 ACAP 表明 Axis 与开发 ACAP 的合作伙伴建立了 TIP 关系。通过检查 ACAP,最终客户可以看到 TIP 合作伙伴是谁。供应商标签下的合作伙伴名称相当于 Axis CRM 记录中的公司名称。因此,签署过程可确保合作伙伴的验证、可追溯性和可问责性。此过程使最终客户能够验证其 ACAP 应用程序。

从网络安全方面来看,它有什么好处?

签名过程可确保 ACAP 在 Axis 设备上运行时仅需要 Axis 批准的访问权限和特权。经过签名过程的 ACAP 将仅在 Axis 设备上运行有限的、已批准的访问权限。此外,通过对 ACAP 应用程序进行签名,可确保应用程序的内容从发布到安装都不会被篡改,从而实现安全的软件交付。

Axis 是否正在审查软件质量、安全开发实践或对已签名的 ACAP 执行 QA 测试?

不,Axis 不对经过签名流程的 TIP 合作伙伴 ACAP 是否经过 QA 测试或是否根据行业最佳实践的安全开发流程进行开发承担任何责任。此责任完全由提供 ACAP 应用程序的 TIP 合作伙伴承担。

我们允许谁签署 ACAP?

只有 TIP 合作伙伴才被允许这样做。这表明 Axis 已经对其合作伙伴进行了审查。

Axis 是否也为非 TIP 合作伙伴提供 ACAP 签名功能?

对于需要签名功能的非 TIP 合作伙伴,我们还将执行审查流程。请使用此链接申请访问权限。

ACAP 签名在技术上如何运作?

在 ACAP 应用程序签名过程中,会在应用程序包末尾添加加密签名。作为整体安全软件交付架构的一部分,安装 ACAP 应用程序时,Axis 设备会验证该签名。

Axis 何时会强制执行 ACAP 签名?

为了符合安全软件交付实践,Axis 将仅接受签名的 ACAP 应用程序,并且无法在其设备上禁用此安全控制。Axis 的目标是通过下一代 AXIS OS 操作系统实现这一目标,该系统计划于 2026 年下半年及以后推出AXIS OS 13.0。

加密支持

安全密钥库通常是指专用的硬件加密计算模块,可提供对加密操作、证书和密钥的保护。支持 AXIS Edge Vault的 Axis 产品 具有最多两个安全密钥库,并具有相应的安全认证,即根据联邦信息处理标准获得的通用标准 CC EAL6+ 和/或 CC EAL4+ / FIPS 140-2 2 级认证,这可能是某些客户和用例的监管要求。这两个安全密钥库在加密操作、证书和密钥方面提供相同级别的保护。此外,一些片上系统包括所谓的可信执行环境 (TEE)。根据安装要求,TEE 可能是一个不错的选择,因为它的加密操作延迟较低。

下表概述了 Axis 设备中密钥库的加密功能。

加密功能 | 可信平台模块 2.0(CC EAL4+、FIPS 140-2 2 级) | 安全元件(CC EAL6+、FIPS 140-3 3 级) | 可信执行环境 (SoC TEE) | 软件(1) |

加密操作、证书和密钥的专用硬件保护 | ✓ | ✓ | ✓ | |

最强安全 | ✓ | ✓ | ||

最快的性能 | ✓ | ✓ | ||

推荐用于长效密钥/证书 | ✓ | ✓ | ||

推荐用于短期密钥/证书 | ✓ | ✓ | ||

.PEM、.DER、.CER 和 .CRT 格式的 X.509 证书,带有 PKCS#1 格式的私钥 | ✓ | ✓ | ✓ | ✓ |

.p12 或 .pfx 格式的 PKCS#12 证书/私钥容器(2) | ✓ | ✓ | ✓ | ✓ |

RSA 加密支持 | ✓ | ✓ | ✓ | ✓ |

| ECC 加密支持 | ✓ (3) | ✓ (4) | ✓ (4) | ✓ (4) |

哈希算法 SHA-224/256/384/512 | SHA-224/256 | SHA-224/256/384/512 | SHA-224/256/384/512 | SHA-224/256/384/512 |

可上传的最大 RSA 加密私钥大小 | 2048 | 4096 (5) | 4096 | 4096 |

可上传的最大 ECC 加密私钥大小 | ECC NIST P-256 | ECC NIST P-256、ECC NIST P-384、ECC NIST P-521 | ECC NIST P-256、ECC NIST P-384、ECC NIST P-521 | ECC NIST P-256、ECC NIST P-384、ECC NIST P-521 |

自签名证书或证书签名请求的 RSA 加密私钥大小(6) | 2048 | 4096 | 4096 | 4096 |

自签名证书或证书签名请求的 ECC 加密私钥大小(7) | ECC NIST P-256 | ECC NIST P-256、ECC NIST P-384、ECC NIST P-521 | ECC NIST P-256、ECC NIST P-384、ECC NIST P-521 | ECC NIST P-256、ECC NIST P-384、ECC NIST P-521 |

对于无硬件保护的安全密钥库的产品而言,这是遗留的。

支持 AXIS OS 5.50 及更高版本,.PFX 和 .P12 证书/私钥容器的最大大小限制为 102400 字节,但运行 AXIS OS 9.20 及更低版本的设备除外,这些设备仅支持最大文件大小为 10240 字节。

AXIS OS 10.10 中添加了对 ECC 的支持,但以下需要手动接收软件更新的产品除外:HWID 79C:AXIS Q3527-LVE、HWID 7DA:AXIS Q6074、HWID 7D9:AXIS Q6074-E、HWID 7B1:AXIS Q6075、HWID 7B0:AXIS Q6075-E、HWID 7B2:AXIS Q6075-C、HWID 7B3:AXIS Q6075-S、HWID 7FA:AXIS Q6075-SE 和 HWID 7C7:AXIS Q9216-SLV。

从 AXIS OS 10.1 及更高版本开始,已添加对不带 TPM 模块的 Axis 设备的 ECC 加密支持。

不支持 RSA 3072 密钥长度。

Axis 设备在创建自签名证书 (SSC) 或发出证书签名请求 (CSR) 时生成的私钥的最大密钥位大小。在首次启动期间,Axis 设备将自动生成自签名证书,在 AXIS OS 10.1 之前,该证书的私钥位大小为 1536 位。从 AXIS OS 10.1 及更高版本开始,大小为 2048 位。

支持 AXIS OS 11.6 或更高版本。

证书管理

默认设备证书

Axis 设备包含允许加密 HTTPS 和其他安全连接的证书,以便能够安全地访问设备并继续进行设备的初始配置。根据 Axis 产品的硬件功能及其运行的 AXIS OS 版本,适用不同的默认配置。

自签名证书

支持 TPM 模块或软件密钥库的 Axis 产品仅在首次启动时生成自签名证书。Axis 设备附带预安装的自签名证书,以便能够通过加密的 HTTPS 连接访问设备并继续进行设备的初始设置。由于首次启动证书是由设备自签名的,因此它不适合提供针对网络和应用程序的身份验证或真实性。因此,当 HTTPS 连接是设备的首选连接类型时,Axis 建议从设备中删除自签名证书并将其替换为组织中受信任的服务器证书。

Axis 设备 ID (IEEE 802.1AR)

配备Axis Edge Vault 的Axis 设备配备有 Axis 设备 ID。Axis 设备 ID 符合 IEEE 802.1AR 标准,可以使用 Axis 设备 ID 证书链进行验证。您可以在我们的公钥基础设施存储库中下载并查找有关 Axis 设备 ID 证书链的更多信息。在使用 Axis 设备 ID CA 证书作为信任锚之前,请记住根据提供的 sha256 哈希验证下载的证书。

| AXIS根证书 | 完整性校验和 SHA256 |

| AXIS设备 ID 根 CA ECC | 32ca2dc3230764f2d638b54d2826c050613266162932a2d7e766f81a51e3aa60 |

| AXIS设备 ID 中间 CA ECC 1 | e7a2fe5d9eb7af9d2ad45a432621389fc50362b62e482c03969ca5e3e3c114a4 |

| AXIS设备 ID 中级 CA ECC 2 | 2df287bda13db287f6e177a0ac666e3087de9c39e93d4dafb074e0ca944b0d45 |

| AXIS设备 ID 根 CA RSA | fc1a8b0d6585dc74215bcc4e87e852af9258637062d0fc4c417554a6f1b5a85e |

| AXIS设备 ID 中间 CA RSA 1 | 6b5da02ed3feb18ab787c3dfe2a32a311cf93852733e6ebe463f3ec33d45a89d |

| AXIS设备 ID 中级 CA RSA 2 | c02a61b0448ab245994d7d81b5ae50253424a4cd930426172e5f0d89598b69a6 |

CA 证书

CA 证书是 Axis 设备用来验证/核实网络中其他服务器真实性的证书。这意味着,要在 Axis 设备的 CA 证书部分上传的 CA 证书需要满足以下条件之一:

具有basicConstraints扩展的X509v3 CA 证书CA:TRUE*

X509 v1 自签名证书

设置了keyCertSign位但没有设置basicConstraints 的keyUsage属性扩展

Netscape 证书类型扩展表明它是 CA 证书

*CA:TRUE 或 CA:FALSE 属性还决定是否允许 CA 证书签署其他证书。

证书签名请求 (CSR)

证书签名请求 (CSR) 可以从 Axis 设备中现有的证书创建。PEM 格式的证书请求可以发送到证书颁发机构 (CA) 进行签名/验证。签名证书从 CA 返回后,需要将其上传到 Axis 设备并与原始证书请求进行比较/验证。如果所有信息均正确无误,证书上传将成功结束。但是,如果在颁发 CSR 和上传证书之间发生系统更改,则该过程可能会中断。证书上传失败的可能原因包括:

同时,Axis 设备已恢复出厂默认设置

用于签名请求的证书已在 Axis 设备中被删除或更改

默认 HTTP(S) 标头

AXIS OS 默认启用以下最常见的安全相关 HTTP(S) 标头,以提高出厂默认状态下的整体最低网络安全性。自定义 HTTP 标头 VAPIX API 可用于配置更多 HTTP(S) 标头。有关更多信息,请参阅Vapix 库。

AXIS OS 10.1 及更高版本

在 AXIS OS 10.1 或更高版本中,引入了以下默认 HTTP(S) 标头以提高整体最低网络安全级别:

| 标头 | 价值观 | 描述 |

| X-Frame 选项 | 同源 | 这指定该页面只能嵌入在与页面本身位于同一域的框架中。 |

| X-Content-Type 选项 | 嗅探 | 此值指示浏览器不要将具有未知 MIME 类型的文件解释为其他内容类型。例如,如果服务器发送带有 .jpg 扩展名的 HTML 文件,则浏览器不会将其视为图像,而是将其显示为文本。 |

| X-XSS 保护 | 1;模式=块 | 该值指示浏览器启用其内置的 XSS 保护功能。 |

AXIS OS 11.5 及更高版本

在 AXIS OS 11.5 或更高版本中,除了指定策略以告知浏览器哪些内容源对于 Axis 设备是可信的之外,还添加了内容安全策略 (CSP) HTTP(S) 响应标头。此标头可用于防范各种类型的攻击,包括跨站点脚本 (XSS) 和数据注入攻击。

当浏览器收到网页时,它会检查 CSP 标头以确定允许为该页面加载哪些内容源。如果尝试从不在列表中的源加载任何内容,浏览器将阻止它。

| 指示 | 价值观 | 描述 |

| 默认源 | '自己' | 如果没有明确指定,这将指定允许从中加载资源的默认源。 |

| 框架祖先 | '自己' | 这指定了可在页面上加载框架或 iframe 的来源。 |

| 连接源 | ‘self’ https://*.google-analytics.com https://*.analytics.google.com https://*.googletagmanager.com https://*. 媒体流: blob: | 这指定了页面可以发出网络请求的源。 |

| 脚本源 | ‘self’ ‘unsafe-inline’ ‘unsafe-eval’ https://www.googletagmanager.com https://*.google-analytics.com https://ssl.google-analytics.com https://*. | 这指定了可以在页面上加载和执行 JavaScript 代码的源。 |

| 样式源 | '自己'' 不安全内联’ | 这指定了可在页面上加载和应用样式的来源。 |

| 图片来源 | ‘self’ https://*.analytics.google.com https://www.googletagmanager.com https://*. 数据: blob: | 该指令控制图像的加载(例如使用 <img> HTML 标签)。 |

| 媒体源 | ‘自我’ 媒体流: blob: | 指定页面上可加载音频和视频的来源 |

| 对象源 | '无' | 这为<object>、<embed>和<applet>元素指定了有效的源。 |

除了 CSP 之外,还添加了 Referrer-Policy 标头。HTTP 请求可能包含可选的 Referrer 标头,该标头指示发出请求的来源或网页 URL。Referrer-Policy 标头定义了在 Referrer 标头中提供哪些数据。

| 标头 | 价值观 | 描述 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 引荐来源政策 | 跨域时严格来源 | 使用此策略,跨源请求的 Referrer 标头中只会发送来源。在提供更多隐私的同时,它还可以防止可能从完整 URL 的其他部分(例如路径和查询字符串)访问的私人数据泄露。 | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

下面的示例展示了 AXIS OS 11.5 设备及其默认配置的 HTTP(S) 标头。

退役

停用 Axis 设备时,应执行出厂默认设置。恢复出厂默认设置后,大多数数据都会通过覆盖/清理被删除。有关更多信息,请参阅AXIS OS 强化指南。

媒体流

Axis 产品中的视频流

本节的目的是鼓励和使合作伙伴、系统集成商和最终用户在配置 Axis 设备中的常规视频流设置时考虑他们的个人设置,以确保最佳性能和用户体验。

一般注意事项

Axis 视频设备根据其所用系统的期望要求以及 Axis 设备本身的规格提供视频流。以下信息提供了有关 Axis 设备中视频流的工作原理以及需要考虑的设置的基础和理解。

关于视频流客户端

Axis 设备本身可识别多种类型的客户端,并向其编码和分发视频流。客户端可分为内部和外部,并根据请求向其提供视频流。请参阅以下每个类别的示例:

内部客户

(S)FTP/HTTP(S) MJPEG 图像上传的操作规则

(S)FTP/HTTP(S) 视频片段上传的操作规则

将视频录制到 SD 卡和网络共享的操作规则

连续录制至 SD 卡或网络共享

(分析)请求视频流或 MJPEG 图像的 ACAP

外部客户

在网页界面上观看视频

通过安全远程访问观看视频

实时查看并录制至 AXIS Companion

实时查看并录制至 AXIS Camera Station

实时查看并录制至第三方视频管理系统

独特的编码流

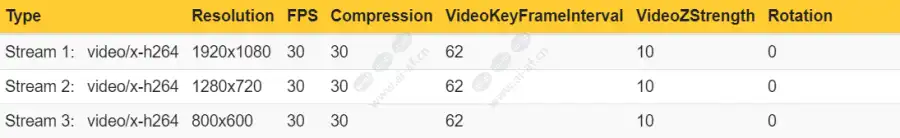

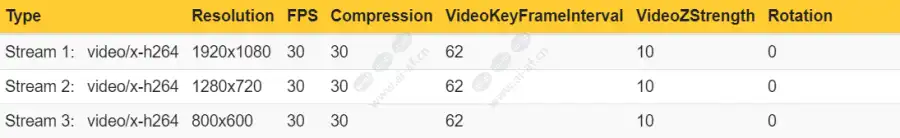

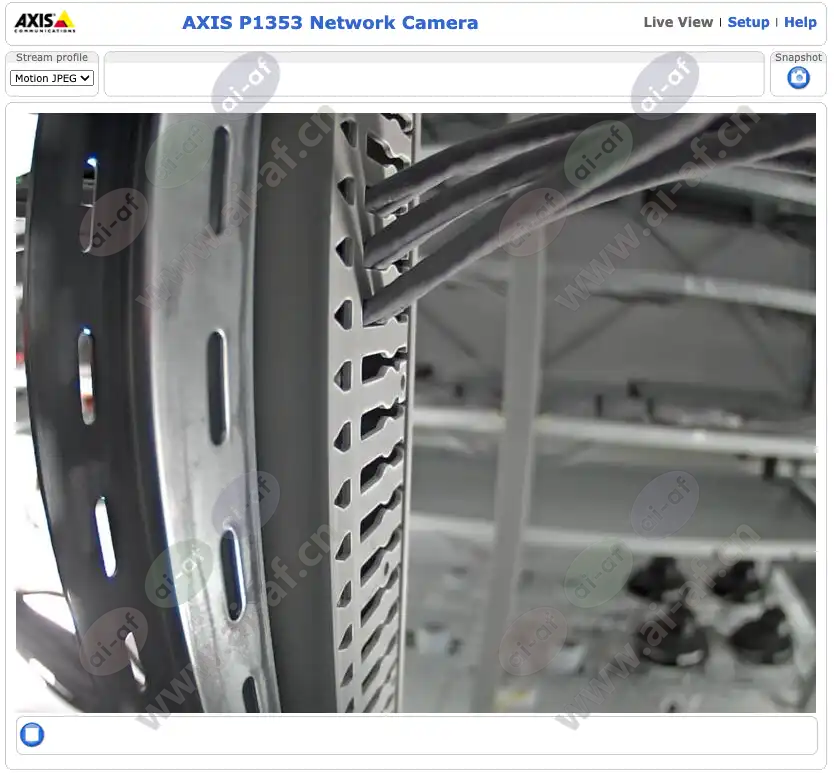

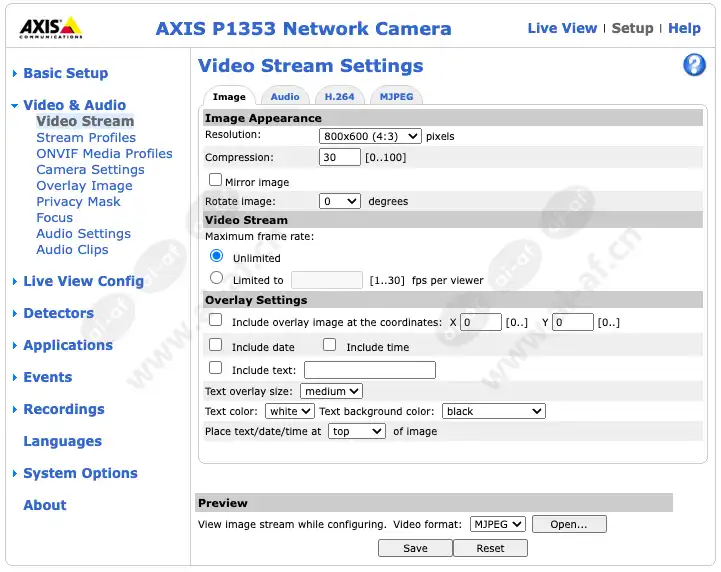

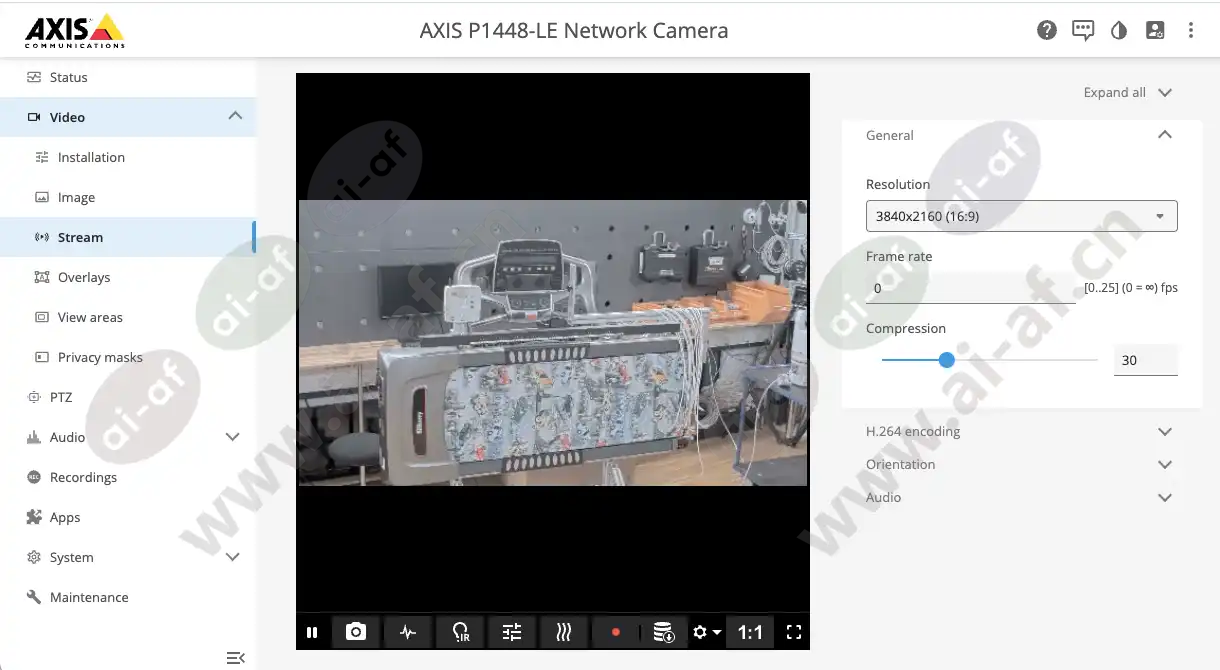

唯一编码流的数量告诉我们 Axis 设备正在编码多少个不同的视频流。此信息可在 5.70 或更高版本的设备的服务器报告中的“当前(缓存)流的快照”部分中找到。对于 AXIS OS 10.7 或更高版本的设备,此信息可在“所有正在运行的流的快照”部分中找到。唯一编码流的数量受流属性的影响,如下例所示。请注意,插图取自图形用户界面,以便更好地说明用例。

示例 1:在此示例中,Axis 设备正在对总共三个独特的编码视频流进行编码。这些视频流在一个流属性(分辨率)上有所不同,由于分辨率不同,Axis 设备需要分别对每个视频流进行编码。

示例 2:在此示例中,Axis 设备正在对总共两个独特的编码视频流进行编码。这两个视频流的一个流属性不同 - 帧速率 (fps) - 由于帧速率不同,Axis 设备需要分别对每个视频流进行编码。

结论:Axis 设备需要根据其流属性对视频流进行编码。如果流属性(例如 fps、压缩、VideoKeyFrameInterval (GOP) 等)因请求的视频流而异,则 Axis 设备必须对单独的视频流进行编码。这可能会影响视频流性能,通常建议优化设置以尽可能减少视频流数量。

注意:从 AXIS OS 10.8 开始,单个唯一编码视频流最多可以同时分发到八个物理网络客户端。如果更多物理网络客户端需要拉取相同的视频流,我们建议改为实施多播视频流,或者让其他客户端请求另一个唯一编码视频流。

分布式流

分布式视频流的数量是指网络中实际物理网络客户端的数量以及它们请求的视频流数量。例如,可以从同一物理网络客户端的 AXIS Camera Station 和 Axis 设备的 Web 界面进行视频流传输。

此信息可在 9.80 及更高版本的设备的服务器报告中的“当前传出 RTP 流的快照”部分获得。此部分列出了分布式流的数量及其目标 IP 地址的关系。分布式流声明为视频流数量:物理网络客户端数量 的比率。

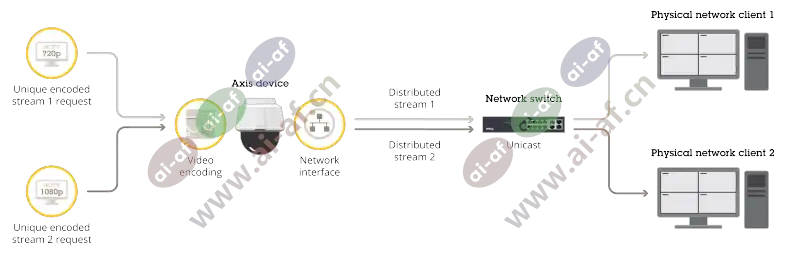

示例 1: 在此示例中,分布式流的数量为 2:2,因为 Axis 设备总共将两个视频流传输到两个物理网络客户端。

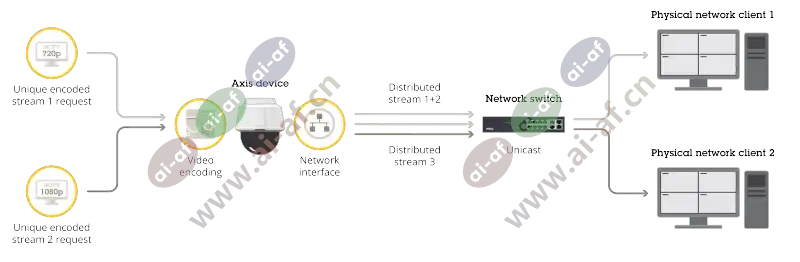

示例 2:在此示例中,分布式流的数量为 3:2,因为 Axis 设备总共向两个物理网络客户端传输三条视频流。观察到物理网络客户端 1正在请求唯一编码流 1两次。

结论:Axis 设备可以将一个或多个视频流传输到相同或多个物理网络客户端。物理网络客户端由其请求的视频流数量及其在网络中的目标 IP 地址定义。

注意:从 AXIS OS 10.8 开始,单个唯一编码视频流最多可以同时分发到八个物理网络客户端。如果更多物理网络客户端需要拉取相同的视频流,我们建议改为实施多播视频流,或者让其他客户端请求另一个唯一编码视频流。

独特的编码流和分布式流

通过以上信息,我们现在可以解释唯一编码流的数量与分发到物理网络客户端的流的数量之间的关系。

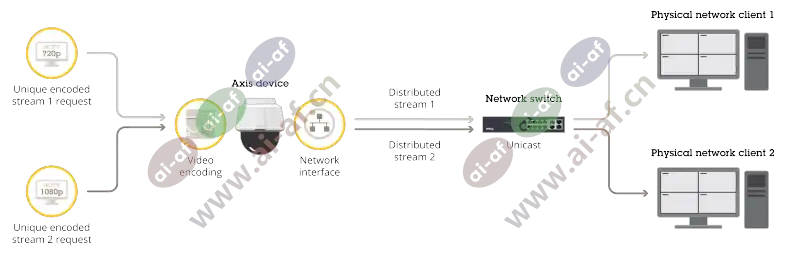

示例 1:在此示例中,两个物理网络客户端分别请求一个唯一的编码流。这会导致向每个物理网络客户端分发一个流。

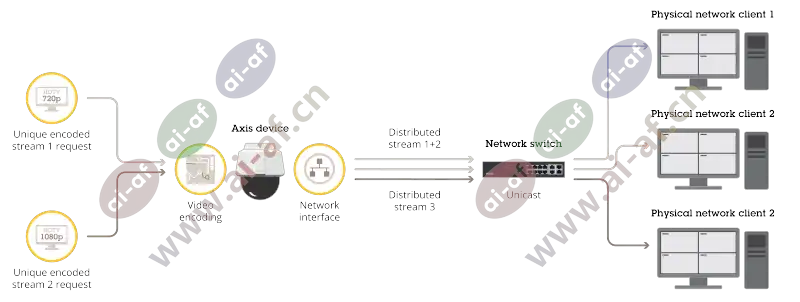

示例 2: 在此示例中,Axis 设备正在编码两个唯一流并将它们分发到三个物理网络客户端。

示例 3:在此示例中,Axis 设备正在编码单个唯一流并通过多播将其分发到两个物理网络客户端。请注意,此设置将只产生单个分布式流,因为两个物理网络客户端将从多播地址接收流。因此,与下面的示例 4 相比,多播具有消耗更少网络带宽的优势。

示例 4:在此示例中,Axis 设备正在编码单个唯一流,并通过单播将其分发到两个物理网络客户端。与示例 3 相比,此设置将要求 Axis 设备消耗更多的网络带宽,因为必须分发两次唯一流。

最大客户端数量

另一个重要设置是可以接收视频流的客户端(=查看者)的最大数量。所有 Axis 设备中的数量设置为 10 或 20,具体取决于设备的配置和性能。

这意味着 Axis 设备要么向网络中的 10 或 20 个不同的物理客户端提供单个视频流,要么 Axis 设备向网络中的一个客户端提供 10 或 20 个不同的视频流。接收视频客户端(物理和软件实例)的数量是主要限制。可以通过读取以下 VAPIX 参数来获取此配置:https://ip-address/axis-cgi/param.cgi?action=list&group=Image.MaxViewers

实际上,任何时候都不应达到最大数量。如果越来越多的客户端需要访问视频流,建议使用多播等方式。

视频、音频和元数据

在“最大客户端数量”中,我们了解到设备最多可以提供多少个视频流是有限制的,我们用视频流的数量来解释这一点。除了视频流,Axis 设备还可以提供音频和元数据流。虽然视频和音频流的用途是不言而喻的,但元数据的用途可能并非如此。借助元数据流,应用程序或 VMS 可以监听 Axis 设备的事件流,并对其做出反应,并创建自己的事件和操作。

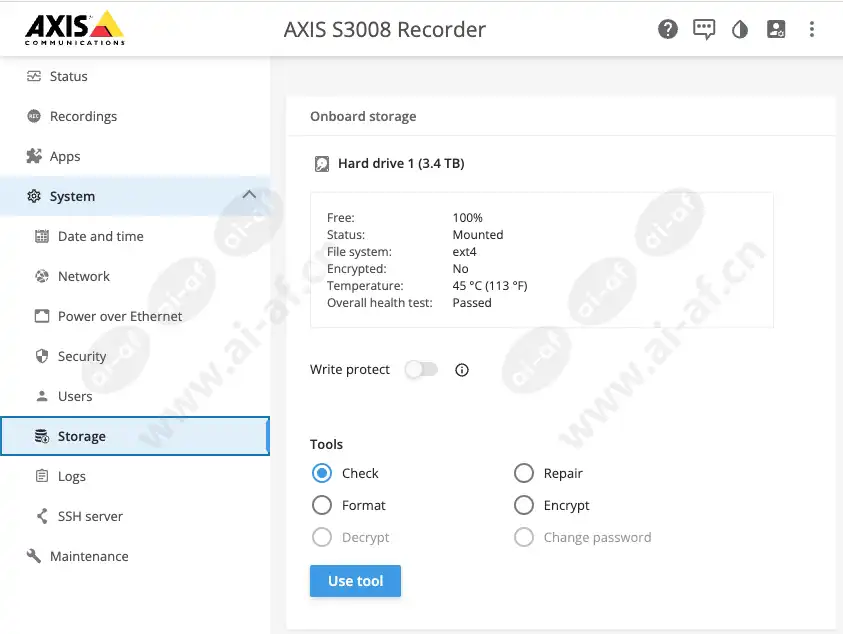

下面是一个 Axis 设备的示例,该设备当前正在将每种类型的流传输到单个物理网络客户端。观察在Media下传输的是哪种类型的流。

总而言之,最大客户端数量分别应用于视频、音频和元数据流,这意味着如果将参数MaxViewers配置为 20,则 Axis 设备总共可以提供 20 x 视频、20 x 音频和 20 x 元数据流。

性能考虑和最大比特率

性能考虑

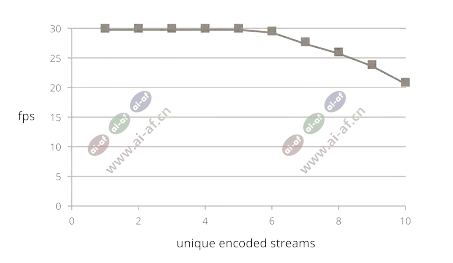

虽然 Axis 设备可以同时编码多个视频流,但如果编码“太多”唯一视频流,这在某种程度上会对性能产生影响。在下面的示例图中,您可以观察到 Axis 设备可以以 30 fps 的全帧速率传输五个唯一视频流。如果需要编码第六个唯一视频流,则将超出产品的性能,导致 Axis 设备以降低的帧速率均匀传输所有请求的视频流。如果超出产品的性能,Axis 设备将不会优先以全帧速率传输任何视频流,而是将性能瓶颈分散到所有视频流上。

请注意,上述示例是一个过于简单的说明,Axis 设备能够以全帧速率传输的并发视频流数量在很大程度上取决于许多因素,例如请求的帧速率、分辨率、压缩、比特率等等。建议在与设备安装环境完全相同或接近的环境中针对所需行为测试设备。

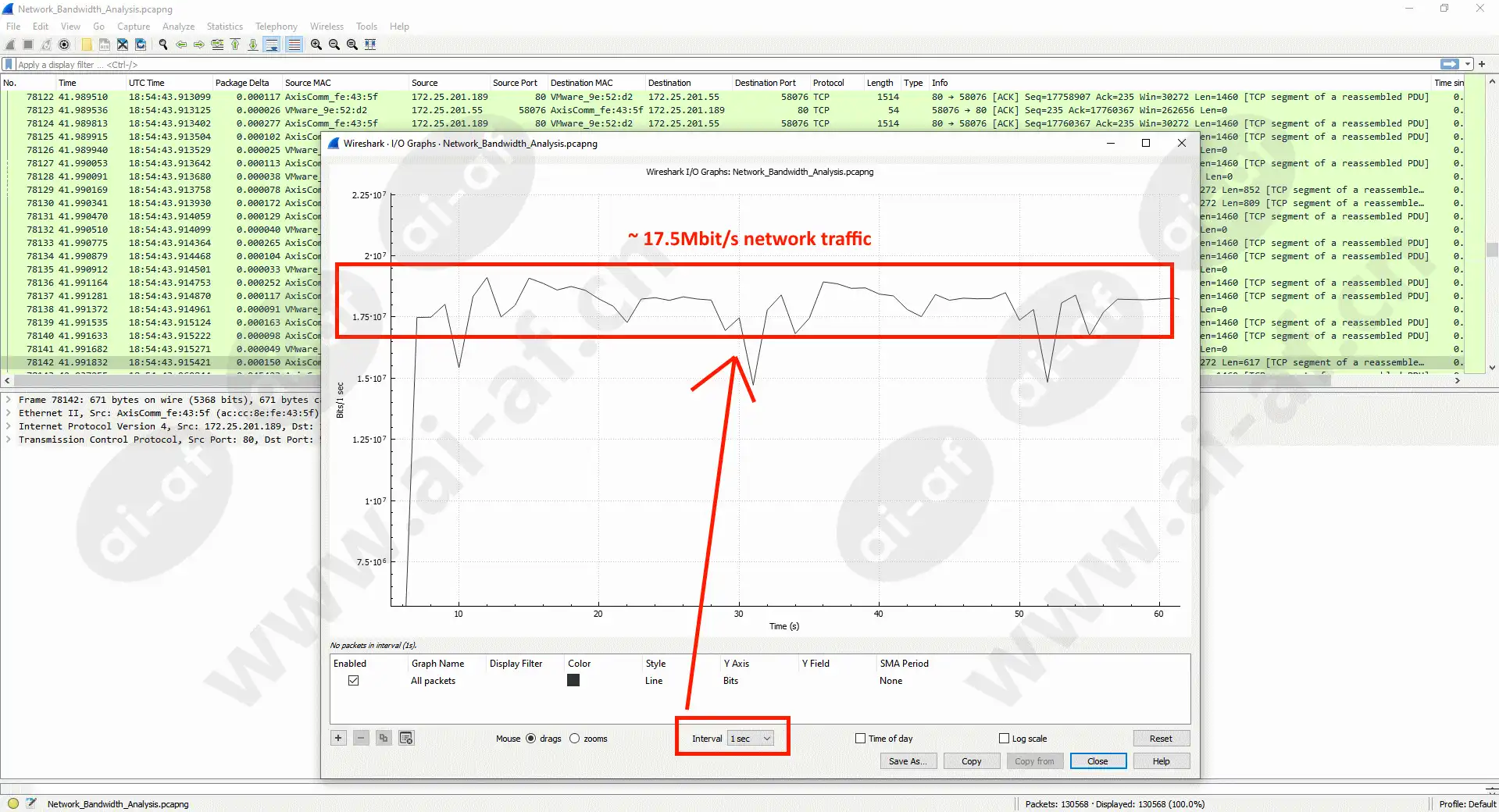

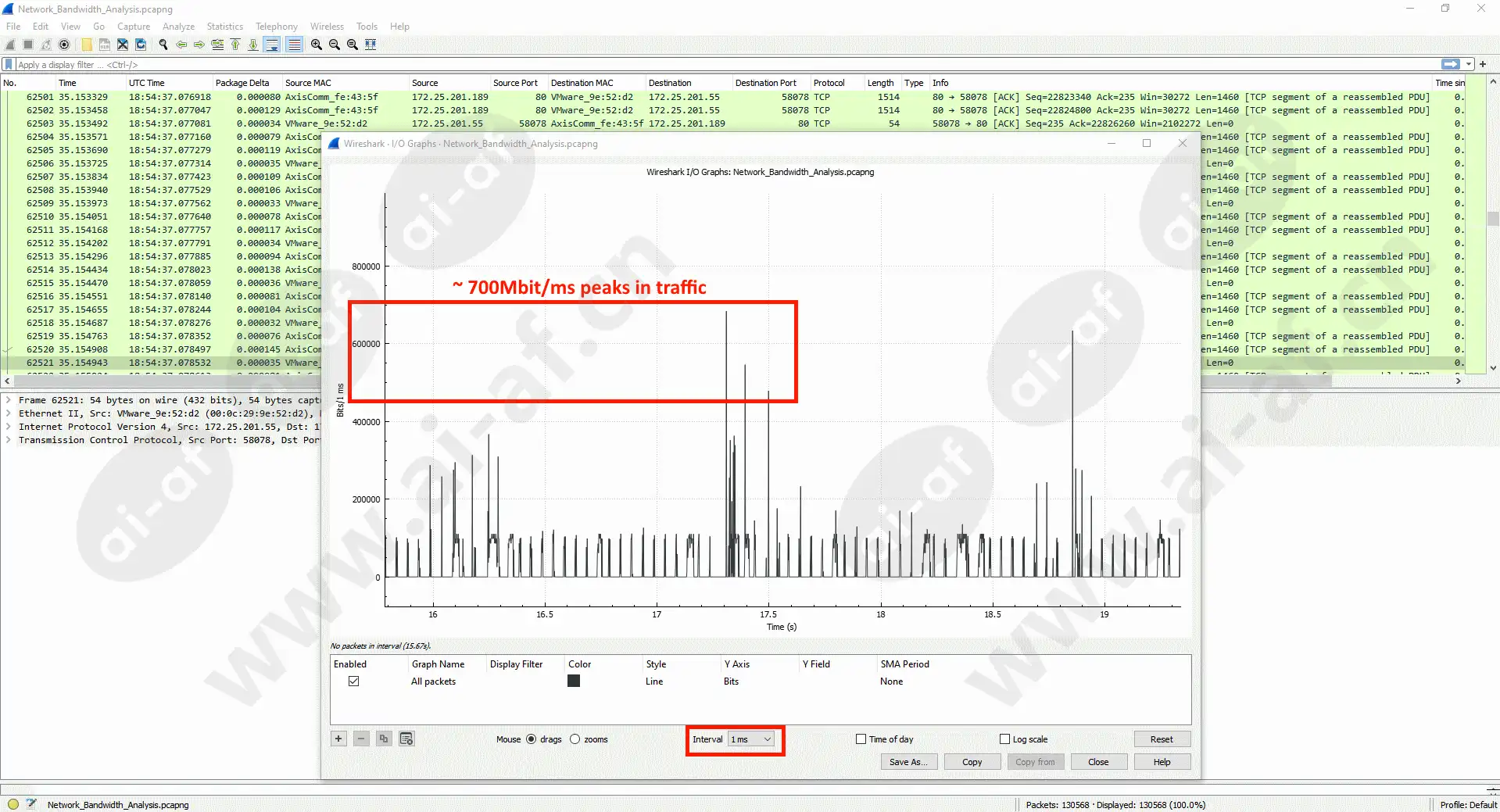

最大视频流比特率

典型的 1080p 和 30 fps 的 H.264 视频流的比特率约为 1 Mbit/s 到 10 Mbit/s,具体取决于场景、照明条件、运动和许多其他因素。为了避免网络瓶颈和 Axis 设备所连接的底层网络基础设施的拥塞,视频流的最大比特率有硬性上限,并且每个视频流总计不能超过 50 Mbit/s。

视频源缓冲区配置

除了上述信息之外,下面列出的 Axis 设备还具有必须考虑的其他视频缓冲区配置。这些设备具有有限数量的静态配置的所谓视频源缓冲区。视频源缓冲区的数量取决于设备。

对于单传感器产品,视频源缓冲区可以提供至少一个唯一视频流,而对于多传感器产品,视频源缓冲区可以提供至少四个唯一视频流。因此,包含视频源缓冲区配置的 Axis 设备受到其可以提供的唯一视频流数量的限制。

2022 年之前发布的产品

在 2022 年之前发布的 Axis 设备中,最多有 4 个视频源缓冲区。

主源缓冲区:主源缓冲区静态配置为设备的最大默认分辨率,并且只能以该特定分辨率提供唯一的视频流。这由“固定”一词表示。

第二个源缓冲区:第二个源缓冲区是低分辨率视频缓冲区,适用于依赖较低分辨率的应用程序,例如(分析)ACAP 或运动 jpeg 图像。此缓冲区提供各种可能的分辨率。

第三个源缓冲区:第三个源缓冲区是一个高分辨率视频缓冲区,可提供设备的最大分辨率或接近该分辨率的分辨率。除此之外,支持 HDMI 的设备在启用时会分配第三个源缓冲区 HDMI 视频流。此缓冲区提供各种可能的分辨率。

第 4 个源缓冲区:第 4 个源缓冲区是一个高分辨率缓冲区,可提供设备的最大分辨率或接近该分辨率的分辨率。此缓冲区提供各种可能的分辨率。

2022 年及以后发布的产品

在 2022 年及以后发布的 Axis 设备中,至少有四个视频源缓冲区可用于编码视频,例如 H26X 和 MJPEG。HDMI 不会影响编码视频的可用源缓冲区数量。获取 YUV 的 ACAP(通常是分析应用程序)不会影响编码视频的可用源缓冲区数量。

固定源缓冲区(主):固定源缓冲区静态配置为设备的最大默认分辨率,并且只能以该特定分辨率提供唯一的视频流。这由“固定”一词表示。

第二个源缓冲区:第二个源缓冲区是低分辨率视频缓冲区,适用于依赖较低分辨率运动 JPEG 图像的应用程序。此缓冲区提供各种可能的分辨率。

第 N 个源缓冲区:第 N 个源缓冲区是高分辨率视频缓冲区。此缓冲区提供各种可能的分辨率。

示例说明

| AXIS装置 | 主源缓冲区 | 第二源缓冲区 | 第三个源缓冲区 | 第 4 个源缓冲区 |

| AXIS Q6125-LE | 固定 1920x1080 | 320x240 至 720x576 | 320x240 至 1920x1080 | 320x240 至 1280x960 |

总之,此设备可以提供 2 个最大分辨率为 1920x1080 的独特视频流 — 一个最大分辨率为 1280x960,另一个最大分辨率为 720x576。如独特编码流中所述,服务器报告中的信息可以帮助识别哪些视频源缓冲区已被使用且饱和,哪些仍然可用。

示例 1:在此示例中,Axis 设备正在提供以下唯一视频流,这意味着主、第 3 和第 4 个视频源缓冲区正在使用中。请求另一个分辨率为 1920x1080 且 fps = 15 的唯一视频流将失败,因为没有可用的视频源缓冲区来提供此请求。

示例 2:在此示例中,Axis 设备正在提供以下唯一视频流,这意味着主视频源缓冲区和第三个视频源缓冲区正在使用中。例如,请求另一个分辨率为 1920x1080 且 fps = 15 的唯一视频流将失败,因为没有可用的视频源缓冲区来提供此请求。但是,请求分辨率为 800x600 的唯一视频流缓冲区可以由第四个源缓冲区提供。

Axis 设备规格

下面列出了所有 Axis 设备及其视频源缓冲区配置:

| AXIS装置 | 主源缓冲区 | 第二源缓冲区 | 第三个源缓冲区 | 第 4 个源缓冲区 |

| AXIS I8116-E | 固定 2592x1944 | 320x240 至 640x480***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| AXIS M1025 AXIS M3005-V AXIS M3025-VE | 固定 1920x1080 | 320x240 至 720x576 | 320x240 至 1920x1080 | 320x240 至 1280x720 |

| AXIS M1004-W AXIS M1014 AXIS M1034-W AXIS M3004-V AXIS M3024-LVE | 固定 1280x800 | 320x240 至 720x576 | 320x240 至 1440x900 | 320x240 至 1280x720 |

| AXIS M1013 AXIS M1033-W AXIS M1143-L | 固定 800x600 | 320x240 至 720x576 | 320x240 至 800x600 | 320x240 至 800x600 |

| AXIS M3046-V 2.4 毫米 | 固定 2688x1520 固定 2560x1440 | 320x240 至 720x576 | HDMI:1080p 320x240 至 1920x1080 | 320x240 至 1280x720 |

| AXIS M1045-LW AXIS M1065-L/-LW AXIS M3045-V/-WV | 固定 1920x1080 | 320x240 至 720x576 | HDMI:1080p 320x240 至 1920x1080 | 320x240 至 1280x720 |

| AXIS M3044-V/-WV | 固定 1280x720 | 320x240 至 720x576 | 无 HDMI 320x240 至 1280x720 | 320x240 至 1280x720 |

| AXIS M2026-LE AXIS M2026-LE Mk II AXIS M3106-L/-LVE AXIS M3106-L/-LVE Mk II | 固定 2688x1520 | 320x240 至 720x576 | 无 HDMI 320x240 至 1920x1080 | 320x240 至 1280x960 |

| AXIS M3046-V 1.8 毫米 | 固定 2304x1296 (16:9) 固定 2016x1512 (4:3) | 320x240 至 720x576 | HDMI:1080p 320x240 至 1920x1080 | 320x240 至 1280x960 |

| AXIS M4206-V/-LV | 固定 2048x1536 | 320x240 至 720x576 | HDMI:1080p 320x240 至 1920x1080 | 320x240 至 1280x960 |

| AXIS M4215-V/-LV | 固定 1920x1080 | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| AXIS M4216-V/-LV | 固定 2304x1728 (4:3) | 320x240 至 640x480***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| 固定 2304x1296 (16:9) | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** | |

| AXIS M3016 AXIS M3066-V AXIS M3206-LVE | 固定 2304x1728 固定 2304x1296 | 320x240 至 720x576 | HDMI:1080p 320x240 至 1920x1080 | 320x240 至 1280x960 |

| AXIS M3015 AXIS M3065-V AXIS M3075-V AXIS M3205-LVE AXIS Q9216-SLVE | 固定 1920x1080 | 320x240 至 720x576 | HDMI:1080p 320x240 至 1920x1080 | 320x240 至 1280x960 |

| AXIS M3064-V | 固定 1280x720 | 320x240 至 720x576 | 无 HDMI 320x240 至 1280x720 | 320x240 至 1280x720 |

| AXIS M3047-P* | 固定 2048x2048 | 480x480 至 720x720 | HDMI:720p 480x480 至 2048x2048 | 480x480 至 720x720 |

| AXIS M3048-P* | 固定 2880x2880 | 480x480 至 720x720 | HDMI:720p 480x480 至 2880x2880 | 480x480 至 720x720 |

| AXIS Q6125-LE | 固定 1920x1080 | 320x240 至 720x576 | 320x240 至 1920x1080 | 320x240 至 1280x960 |

| AXIS P1428-E** AXIS Q6128-E** | 固定 3840x2160 | 240x135 至 640x480 | 480x270 至 1280x720 | 240x135 至 1920x1080 |

| AXIS Q6010-E*** AXIS Q6100-E*** | 固定 2592x1944 | 320x240 至 1280x960 | 320x240 至 1920x1080 | 无法使用 |

| AXIS P3719-PLE**** | 固定 2560x1440 | 固定 640x360 | 640x360 至 1920x1080 | 固定 2560x1440 |

| AXIS M2035-LE | 固定 1920x1080 | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| AXIS M2036-LE | 固定 2304x1728 (4:3) | 320x240 至 640x480***** | 320x240 至 1600x1200***** | 320x240 至 1600x1200***** |

| 固定 2688x1512 (16:9) | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** | |

| AXIS M3085-V | 固定 1920x1080 | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| AXIS M3086-V | 固定 2688x1512 (16:9) | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| 固定 2304x1728 (4:3) | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** | |

| AXIS M3088–V | 固定 3840x2160 | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| AXIS M1055-L | 固定 1920x1080 | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

| AXIS M1075-L | 固定 1920x1080 | 320x240 至 640x360***** | 320x240 至 1920x1080***** | 320x240 至 1920x1080***** |

* 分辨率仅适用于鱼眼概览,与其他去扭曲视图模式不同。在 AXIS M3047-P 和 AXIS M3048-P 上以相同分辨率拉动视图区域 1 和 2 时,可以使用最高分辨率 (1920x1440) 或较低分辨率(如 640x480 和 480x360)。

** 每个源缓冲区可以以相应的分辨率提供两个视频流。例如:总共 4x1080p,其中 2x1080p 从主源缓冲区提供,2x1080p 从第 4 个源缓冲区提供,或者 2x4K 从主源缓冲区提供,2x1080p 从第 4 个源缓冲区提供。

*** 该设备是具有 4 个物理传感器的多传感器设备,这意味着每个缓冲区能够为每个物理传感器提供一个视频流。示例:AXIS Q6010-E 上每个传感器的 1 个视频流分辨率为 2592x1944,使主源缓冲区上总共有 4 个视频流。

**** 第 4 个源缓冲区仅分配给四视图,这意味着即使不使用四视图,第 4 个源缓冲区也无法进一步使用。

***** 这些视频源缓冲区能够为每个缓冲区提供两个唯一的视频流,而不仅仅是一个。

故障排除

您可以参考每个设备的发行说明来了解所有支持的分辨率。您还会在具有硬件限制的设备的发行说明中注意到以下行:“5.40.5:L35026 不同配置的视频流数量受硬件限制”。

一个典型的第一手迹象表明,由于视频源缓冲区已超出限制,Axis 设备无法提供额外的唯一视频流,即 Axis 设备的 Web 界面中出现“503 服务不可用”错误消息。

其他应用程序(如 AXIS Companion 或 AXIS Camera Station)会向用户显示“摄像机错误”。服务器报告和 Axis 设备附带的日志消息是调试此类情况的绝佳工具。

下面列出了一些常见的日志消息,这些消息会在视频源缓冲区饱和且 Axis 设备无法提供所请求的唯一视频流时出现

故障排除示例 1:在此示例中,请求唯一视频流失败,因为根本没有可用的视频源缓冲区来支持另一个唯一的 1024x768 视频流。日志消息指示哪个源缓冲区已被占用,以及在请求新的唯一视频流时哪个源缓冲区仍可使用。

<INFO> Jan 4 11:22:03 axis-00408cdc12b7 /usr/bin/ambad[960]: Unable to find available stream configuration for resolution 1024x768

<INFO> Jan 4 11:22:03 axis-00408cdc12b7 /usr/bin/ambad[960]: buffer[0]: fixed 1920x1080, current 1920x1080

<INFO> Jan 4 11:22:03 axis-00408cdc12b7 /usr/bin/ambad[960]: buffer[1]: max 720x576, current 0x0

<INFO> Jan 4 11:22:03 axis-00408cdc12b7 /usr/bin/ambad[960]: buffer[2]: max 1920x1080, current 1280x960

<INFO> Jan 4 11:22:03 axis-00408cdc12b7 /usr/bin/ambad[960]: buffer[3]: max 1280x720, current 0x0

<INFO> Jan 4 11:22:03 axis-00408cdc12b7 /usr/bin/ambad[960]: Failed to allocate a source buffer

故障排除示例 2:与上述示例类似,由于没有可用的视频源缓冲区来提供另一个唯一的 800x600 视频流,因此请求唯一的视频流失败。

<INFO> Jan 4 11:22:03 axis-0040 /usr/bin/ambad[960]: Unable to find available stream configuration for resolution 800x600

<INFO> Dec 30 21:15:36 axis408 /usr/bin/ambad[1051]: buffer[0]: fixed 800x600, current 800x600

<INFO> Dec 30 21:15:36 axis408 /usr/bin/ambad[1051]: buffer[1]: max 720x576, current 0x0

<INFO> Dec 30 21:15:36 axis408 /usr/bin/ambad[1051]: buffer[2]: max 800x600, current 800x600

<INFO> Dec 30 21:15:36 axis408 /usr/bin/ambad[1051]: buffer[3]: max 800x600, current 800x600

<INFO> Dec 30 21:15:36 axis408 /usr/bin/ambad[1051]: Failed to allocate a source buffer

故障排除示例 3:具有较新 AXIS OS 版本的 Axis 设备以略有不同的方式打印其日志消息,如本例所示。

[ INFO ] /usr/bin/ambad[1035]: Failed to allocate a source buffer (1280x720, channel 1): No matching buffer available

[ INFO ] /usr/bin/ambad[1035]: stream[1]: encoding [ 1920x1080, 25/1 fps, buffer_id 2, state active, channel 1 ]

[ INFO ] /usr/bin/ambad[1035]: stream[2]: encoding [ 640x480, 25/1 fps, buffer_id 3, state active, channel 1 ]

[ INFO ] /usr/bin/ambad[1035]: stream[3]: encoding [ 320x240, 25/1 fps, buffer_id 1, state active, channel 1 ]

[ WARNING ] monolith: Failed to allocate 1280x720 H264 stream on channel 1: Failed to allocate stream resources: Failed to add stream

[ ERR ] monolith[925]: Could not set caching pipeline to playing.

建议

可以给出以下一般建议来降低复杂性、配置时间并优化 Axis 设备的视频流设置:

利用流配置文件以简单的方式打包流及其配置,以优化流和配置处理

上传 MJPEG 图像或视频片段的操作规则应利用用户配置的流配置文件

如果可能,使用相同的流设置(=流配置文件)进行实时查看和录制

请记住,一旦激活操作规则,操作规则就会分配视频源缓冲区。这意味着,即使 Axis 设备应该每天向 FTP 服务器发送一次图像,也会导致视频源缓冲区被分配一整天

请记住,(分析)ACAP(例如 AXIS 视频运动检测或第三方 ACAP)可能会消耗低分辨率缓冲区进行检测,例如 320x240

请记住,访问 Axis 设备的 Web 界面时默认启用的“自适应分辨率/流式传输”功能将请求根据用户物理显示器的实际分辨率大小定制的唯一视频流。这可能会消耗视频源缓冲区

避免启用匿名查看器。除了网络安全方面,启用匿名查看器还允许对 Axis 设备进行不受控制的访问,并且可能超出视频源缓冲区配置

避免使用可疑的设置,例如请求两个具有相同分辨率、帧速率但具有不同压缩率(如 30 和 35)的独特视频流。与消耗视频源缓冲区的成本相比,图像质量的差异可以忽略不计

视频延迟

从实际事件发生到显示在客户端屏幕上的时间称为延迟。延迟包括摄像机中的图像处理、网络传输和客户端上的解压缩。有关延迟的更多信息,请参见此处。在某些情况下,希望将此延迟保持在尽可能低的水平。要减少摄像机上的处理时间,有几种可能的方法。请注意,这些设置将影响所有视频流。

选择帧率较高的拍摄模式。高帧率拍摄模式下的处理速度通常比低帧率拍摄模式更快。

启用 LowLatencyMode(设置 > 普通配置 > 选择组:ImageSource > ImageSource / I0 / 传感器 > 低延迟模式:开启)。在此模式下,图像处理量会减少以降低延迟。缺点是图像会变得更嘈杂,尤其是在低光照条件下和移动物体周围。这将根据摄像机型号和设置将延迟减少多达 30 - 200 毫秒。根据 Axis 设备,此功能在 AXIS OS 9.80.1 或更高版本上可用。

多播视频流

使用多播传输视频流允许网络中的不同视频客户端访问单个视频流,Axis 设备会将该视频流分发到特定的多播地址和端口。使用多播作为视频流传输方法的好处之一是,Axis 设备只需向网络中的特定地址发送单个或两个视频流,即可保持其系统和资源消耗较低。这也是一种高效利用网络基础设施的方式,因为许多不同的视频客户端可以从多播地址检索视频流,而不是每个视频客户端都从 Axis 设备提取单独的视频流。网络中提供、分发和接收多播的方式实际上可以最大限度地减少网络基础设施及其所有相关客户端的带宽消耗。想象一下,在一个运行着 5,000 多台 Axis 设备的系统中,这会有多大的不同。

Axis 设备支持在多播场景中以多种方式传输视频。在以下部分中,我们将从流式传输的角度介绍多播,而不考虑多播的一般机制及其在网络中的路由方式,也不考虑不同形式多播的基础知识。

任意源多播 (ASM)

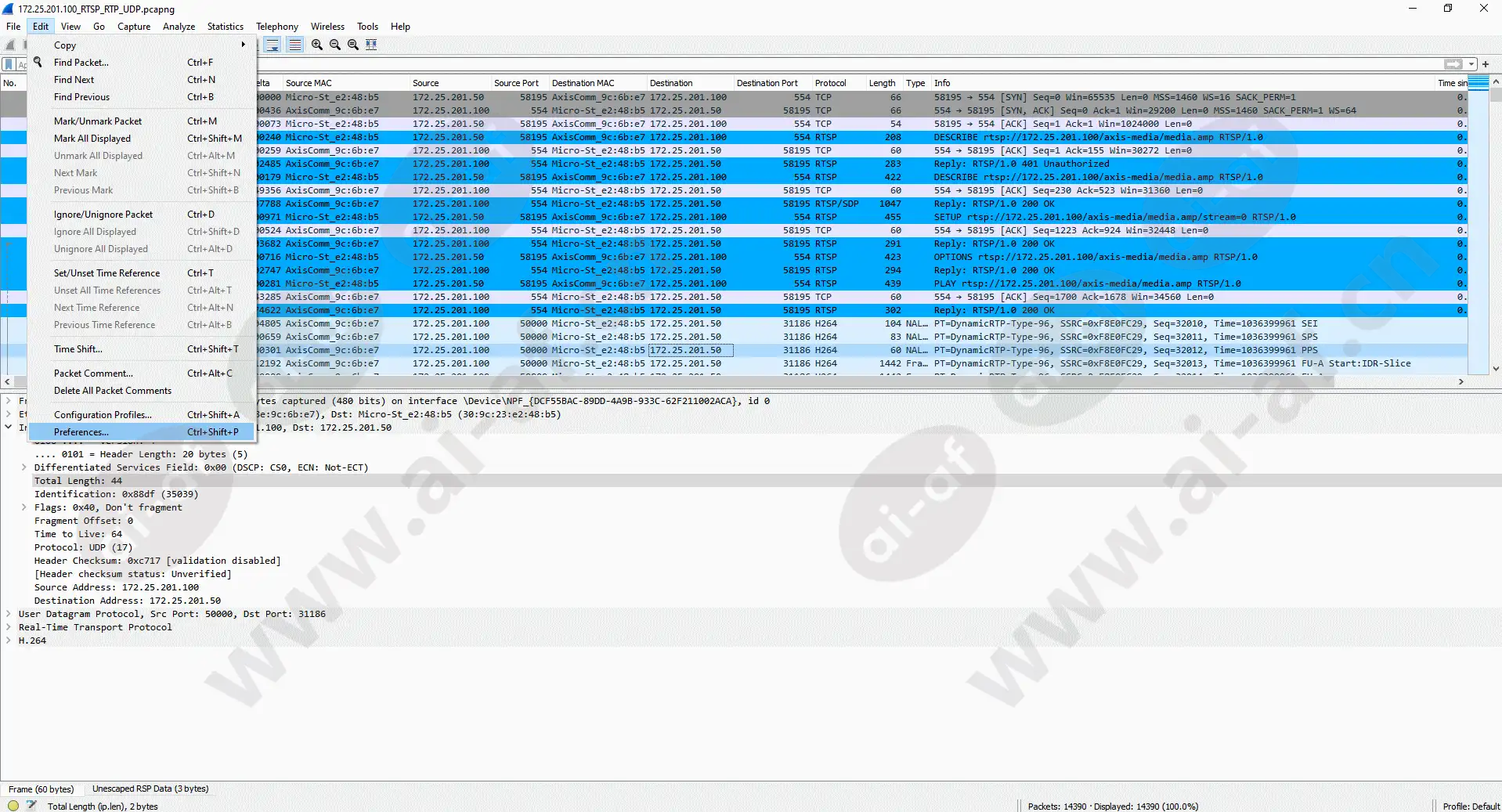

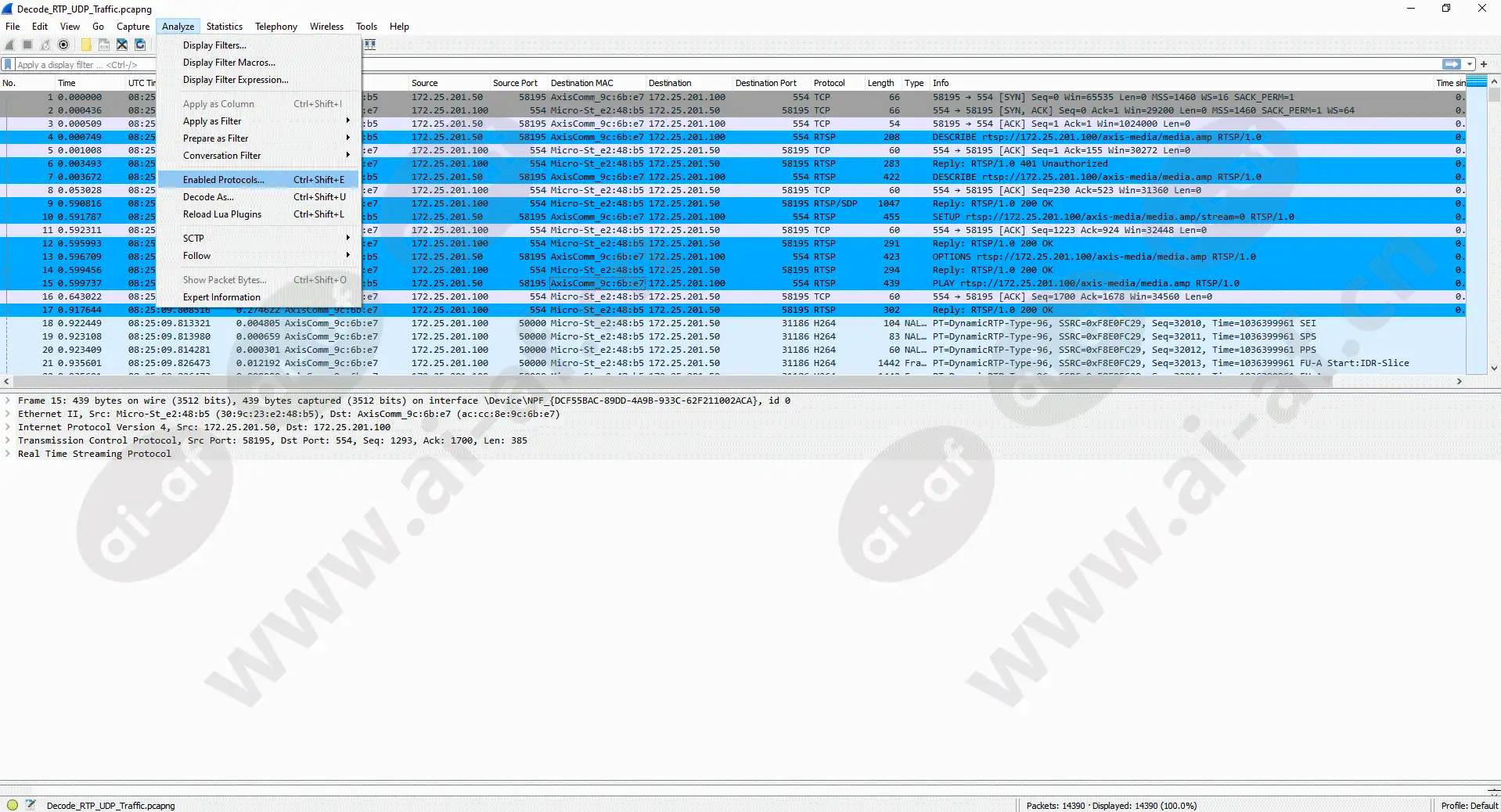

无论所需的传输方法是什么(即多播或单播),正确初始化视频客户端和 Axis 设备所需的初始 RTSP 协议通信都非常相似,只是多播模式下的视频客户端指定了这一点而不是单播场景。

下面我们将逐步介绍典型的 RTSP 构建细节。有关更多详细信息,请参阅“多播详解”中的实际网络跟踪。

步骤 1:视频客户端

视频客户端启动 RTSP DESCRIBE 并向 Axis 设备发出信号,使用 RTSP URL 中给出的指定流参数准备视频流,并共享其相应的会话描述协议 (SDP) 文件,其中包括有关如何解码视频流的信息。

DESCRIBE rtsp://172.25.201.100:554/axis-media/media.amp?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30 RTSP/1.0

CSeq: 2

User-Agent: OmnicastRTSPClient/1.0

Accept: application/sdp

Authorization: Digest username="root", realm="AXIS_ACCC8ED910B9", nonce="00000450Y2804646c4d9f7d3175fa496417b9c4e7aa39a2", uri="rtsp://172.25.201.100:554/axis-media/media.amp?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30", response="7a2e2dcad7618b36479ec76e252bc1c3"第 2 步:Axis 设备

Axis 设备验证请求并与视频客户端共享相应的 SDP 文件。请注意,在任意源多播模式下,不会共享任何特定于多播的网络参数。在特定于源的多播模式 (SSM) 下,情况有所不同。

RTSP/1.0 200 OK

CSeq: 2

Content-Type: application/sdp

Content-Base: rtsp://172.25.201.100:554/axis-media/media.amp/

Server: GStreamer RTSP server

Date: Thu, 11 Feb 2021 06:51:12 GMT

Content-Length: 1063

v=0

o=- 17136744296195211872 1 IN IP4 172.25.201.100

s=Session streamed with GStreamer

i=rtsp-server

t=0 0

a=tool:GStreamer

a=type:broadcast

a=range:npt=now-

a=control:rtsp://172.25.201.100:554/axis-media/media.amp?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30

m=video 0 RTP/AVP 96

c=IN IP4 0.0.0.0

b=AS:50000

a=rtpmap:96 H265/90000

a=framerate:30

a=fmtp:96 sprop-vps=QAEMAf//AUAAAAMAgAAAAwAAAwCcEJAk;sprop-sps=QgEBAUAAAAMAgAAAAwAAAwCcoAPAgBEHy55CbkSg8quTgoKC8IAAAAMAgAAAAwKE;sprop-pps=RAHANzwEbJA=

a=ts-refclk:local

a=mediaclk:sender

a=recvonly

a=control:rtsp://172.25.201.100:554/axis-media/media.amp/stream=0?videocodec=h265&adui=0&resolution=1920x1080&camera=1&compression=30&fps=30

a=transform:1.000000,0.000000,0.000000;0.000000,1.000000,0.000000;0.000000,0.000000,1.000000

步骤 3:视频客户端

然后,视频客户端继续定义适当的传输方法(如多播)、多播 IP 地址、流媒体端口和 TTL。这是 RTSP 构建中的重要步骤,视频客户端实际上可以指定所需的传输方法。请注意,为了使 Axis 设备接受特定于视频客户端的多播网络参数,必须启用Plain Config > Network中的VAPIX 参数RTSP Allow Client Transport Settings 。如果未设置此参数,Axis 设备可能会忽略这些参数并在Plain Config > Network > R0中提供自己的配置集。

SETUP rtsp://172.25.201.100:554/axis-media/media.amp/stream=0?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30 RTSP/1.0

CSeq: 3

User-Agent: OmnicastRTSPClient/1.0

Transport: RTP/AVP;multicast;destination=224.16.17.51;port=47806-47807;ttl=64

Authorization: Digest username="root", realm="AXIS_ACCC8ED910B9", nonce="00000450Y2804646c4d9f7d3175fa496417b9c4e7aa39a2", uri="rtsp://172.25.201.100:554/axis-media/media.amp/stream=0?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30", response="48cf0f723aca20f6530e79ecb966ec0a"步骤 4:Axis 设备

Axis 设备会验证请求,如果成功,则会使用完全相同的网络参数回复视频客户端,以准备即将到来的会话。

RTSP/1.0 200 OK

CSeq: 3

Transport: RTP/AVP;multicast;destination=224.16.17.51;ttl=64;port=47806-47807;mode="PLAY"

Server: GStreamer RTSP server

Session: f2imQtCHhuoH2FbW;timeout=60

Date: Thu, 11 Feb 2021 06:51:12 GMT步骤 5:视频客户端

然后,视频客户端最终通过 RTSP PLAY 向 Axis 设备发出信号,根据之前握手的网络和视频流参数按照约定开始视频流。

PLAY rtsp://172.25.201.100:554/axis-media/media.amp?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30 RTSP/1.0

CSeq: 4

Session: f2imQtCHhuoH2FbW

User-Agent: OmnicastRTSPClient/1.0

Range: npt=0.000-

Authorization: Digest username="root", realm="AXIS_ACCC8ED910B9", nonce="00000450Y2804646c4d9f7d3175fa496417b9c4e7aa39a2", uri="rtsp://172.25.201.100:554/axis-media/media.amp?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30", response="d015b378a8a1000c964d6c48d1883d1f"步骤 6:Axis 设备

Axis 设备通过发送 RTSP OK 来确认请求,并向视频客户端提供有关视频流如何在定义的多播网络参数下暂时可用的信息。为了向视频客户端发出视频流开始的信号,Axis 设备指定了第一个 RTP 包的序列号和初始 RTP 时间戳,以便客户端能够预期并处理视频流的正确开始。

RTSP/1.0 200 OK

CSeq: 4

RTP-Info: url=rtsp://172.25.201.100:554/axis-media/media.amp/stream=0?videocodec=h265&audio=0&resolution=1920x1080&camera=1&compression=30&fps=30;seq=24067;rtptime=417717697

Range: npt=now-

Server: GStreamer RTSP server

Session: f2imQtCHhuoH2FbW;timeout=60

Date: Thu, 11 Feb 2021 06:51:12 GMT

可选客户端传输设置处理 步骤3:视频客户端 步骤 4:AXIS装置 |

源特定组播 (SSM)

在任意源多播 (ASM) 中,在初始 RTSP 构建期间共享会话描述协议 (SDP) 文件后,多播网络参数会进行握手,但在源特定多播模式下并非如此。在 SSM 中,多播网络参数在 Axis 设备中预先配置,并在共享 SDP 文件时与请求视频客户端共享。这样做的好处是,请求视频客户端可以加入多播组,并且只过滤视频客户端感兴趣的多播流量。这可以通过在加入多播组时应用源特定过滤器来实现。

SSM 最常用于的场景是多个 Axis 设备将视频流传输到同一个多播地址但使用不同的端口。通过任意源多播连接的视频客户端将接收来自所有流传输设备的多播流量,而请求源特定多播的视频客户端将能够过滤掉不需要的流量。除此之外,SSM 还允许可靠地规划多播路由/路径转发,因为我们知道多播是如何在网络中切换和路由的。

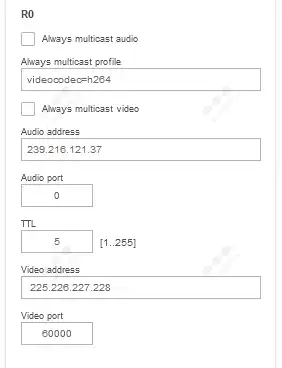

源特定多播需要在 Axis 设备上进行预配置,以配置所需的多播网络参数。您可以在VAPIX 库中找到有关如何为源特定多播配置 Axis 设备的信息,但也在下面进行了说明。没有特定的设置来启用或禁用源特定多播,但可以从Plain Config > Network为每个单独的视频源配置需要提前定义的源特定多播网络参数。以下是典型的示例配置:

步骤 1:视频客户端

与任意源多播模式相比,SSM 模式需要不同的流媒体 URL 来向 Axis 设备发出需要特定源多播的信号。

DESCRIBE rtsp://172.25.201.100:554/axis-media/ssm/media.amp?camera=1 RTSP/1.0

CSeq: 4

Authorization: Digest username="root", realm="AXIS_ACCC8ED910B9", nonce="000006c7Y356087c783187c3a95be0ca315f5fa0cd57ddc", uri="rtsp://172.25.201.100:554/axis-media/ssm/media.amp?camera=1", response="3226806a8c988f0d473df291e8c7ffb8"

User-Agent: LibVLC/3.0.11 (LIVE555 Streaming Media v2016.11.28)

Accept: application/sdp第 2 步:Axis 设备 Axis 设备

与请求视频客户端之间共享的 SDP 文件包括源特定的多播网络参数,视频客户端必须了解这些参数才能相应地加入多播组并过滤正确的流量。

RTSP/1.0 200 OK

CSeq: 4

Content-Type: application/sdp

Content-Base: rtsp://172.25.201.100:554/axis-media/ssm/media.amp/

Server: GStreamer RTSP server

Date: Thu, 11 Feb 2021 07:01:42 GMT

Content-Length: 749

v=0

o=- 9871677480407248934 1 IN IP4 172.25.201.100

s=Session streamed with GStreamer

i=rtsp-server

c=IN IP4 225.226.227.228/5

t=0 0

a=tool:GStreamer

a=type:broadcast

a=range:npt=now-

a=control:rtsp://172.25.201.100:554/axis-media/ssm/media.amp?camera=1

a=source-filter: incl IN IP4 225.226.227.228 172.25.201.100

m=video 60000 RTP/AVP 96

b=AS:50000

a=rtpmap:96 H264/90000

a=fmtp:96 packetization-mode=1;profile-level-id=640029;sprop-parameter-sets=Z2QAKa0AxSAeAIn5ZuAgIDSDxIio,aO48sA==

a=ts-refclk:local

a=mediaclk:sender

a=recvonly

a=control:rtsp://172.25.201.100:554/axis-media/ssm/media.amp/stream=0?camera=1

a=framerate:30.000000

a=transform:1.000000,0.000000,0.000000;0.000000,1.000000,0.000000;0.000000,0.000000,1.000000步骤3:视频客户端

由于视频客户端提前知道将要使用的多播网络参数,因此客户端可以将其包含在RTSP SETUP请求中。

SETUP rtsp://172.25.201.100:554/axis-media/ssm/media.amp/stream=0?camera=1 RTSP/1.0

CSeq: 5

Authorization: Digest username="root", realm="AXIS_ACCC8ED910B9", nonce="000006c7Y356087c783187c3a95be0ca315f5fa0cd57ddc", uri="rtsp://172.25.201.100:554/axis-media/ssm/media.amp/", response="89e1cf3338144d096723df0b10864cab"

User-Agent: LibVLC/3.0.11 (LIVE555 Streaming Media v2016.11.28)

Transport: RTP/AVP;multicast;port=60000-60001步骤 4:AXIS设备

AXIS设备根据在 R0 中完成的预配置,验证并使用正确的多播网络参数进行响应。

RTSP/1.0 200 OK

CSeq: 5

Transport: RTP/AVP;multicast;destination=225.226.227.228;ttl=5;port=60000-60001;mode="PLAY"

Server: GStreamer RTSP server

Session: 06yirClN7xQCtW8q;timeout=60

Date: Thu, 11 Feb 2021 07:01:42 GMT第 5 步:视频客户端

然后,请求的视频客户端向 Axis 设备发出信号,开始按照商定的流和网络参数进行视频流传输。

PLAY rtsp://172.25.201.100:554/axis-media/ssm/media.amp?camera=1 RTSP/1.0

CSeq: 6

Authorization: Digest username="root", realm="AXIS_ACCC8ED910B9", nonce="000006c7Y356087c783187c3a95be0ca315f5fa0cd57ddc", uri="rtsp://172.25.201.100:554/axis-media/ssm/media.amp/", response="c19526013f73f3db72cd4fca98ec1c40"

User-Agent: LibVLC/3.0.11 (LIVE555 Streaming Media v2016.11.28)

Session: 06yirClN7xQCtW8q

Range: npt=0.000-步骤 6:Axis 设备

Axis 设备通过发送 RTSP OK 确认请求,并向视频客户端提供有关视频流如何在定义的多播网络参数下暂时可用的信息。为了向视频客户端发出视频流开始的信号,Axis 设备指定了第一个 RTP 包的序列号和初始 rtp 时间戳,以便客户端能够预期并处理视频流的正确开始。

RTSP/1.0 200 OK

CSeq: 6

RTP-Info: url=rtsp://172.25.201.100:554/axis-media/ssm/media.amp/stream=0?camera=1;seq=21707;rtptime=3563678630

Range: npt=now-

Server: GStreamer RTSP server

Session: 06yirClN7xQCtW8q;timeout=60

Date: Thu, 11 Feb 2021 07:01:42 GMT始终进行多播

始终多播不是网络多播模式,而是针对无法以上述任一方式(即通过 ASM 或 SSM)执行正确 RTSP 和/或多播设置的视频客户端的特定适应性调整。在始终多播模式下,Axis 设备静态配置为将视频流式传输到特定的多播地址和端口,并直接开始向其流式传输,无论网络中是否有视频客户端实际从该特定 Axis 设备请求视频。最重要是,RTSP 不用于连接,而是请求视频客户端将进行 HTTP 调用以检索会话描述协议 (SDP) 文件,以便了解并连接到视频流连接的多播地址和端口。可以在 Axis 设备的Plain Config > Network中为每个单独的视频源配置始终多播。

示例 1:设备将仅将视频流传输到多播地址 224.225.226.227 和视频端口 50000。如果在此处输入视频端口 0,则 Axis 设备将选择在RTP > 结束端口和起始端口配置中定义的下一个可能端口。

示例 2:设备将视频流传输到多播地址 224.225.226.227 的端口 50000,音频流传输到多播地址 239.216.121.37 的端口 51000。请注意,还可以在始终多播配置文件中调整视频流参数。如果要使用其他流参数,例如每秒 15 帧的帧速率和 15 的压缩率,则可以按以下方式调整该字段:videocodec=h264&fps=15&compression=15。否则将使用当前配置的默认流设置。

保存上述设置后,无论是否有客户端请求视频流,Axis 设备都会立即开始向配置的多播地址和端口进行流式传输。客户端可以通过 SDP 文件访问此多播流,SDP 文件确定视频流设置,以便视频客户端了解如何播放视频。可以使用http://ip-address/axis-cgi/alwaysmulti.sdp?camera=1 访问SDP 文件,其中 camera=1 映射到 R0。可以通过alwaysmulti.sdp找到此类 SDP 文件的示例找到此类 SDP 文件的示例。下面是说明该过程的网络跟踪示例。

步骤 1:视频客户端

视频客户端已向 Axis 设备请求 SDP 文件。请注意,客户端未提及任何流媒体参数或多播网络参数,因此必须在发出请求之前在 Axis 设备上执行此配置,如前面的示例所述。

GET /axis-cgi/alwaysmulti.sdp?camera=1 HTTP/1.1

Host: 172.25.201.100

Accept: */*

Accept-Language: en_US

Authorization: Basic cm9vdDpwYXNz

User-Agent: VLC/3.0.11 LibVLC/3.0.11

Range: bytes=0-步骤 2:Axis 设备

Axis 设备在 R0 中查找当前配置,然后初始化并将 SDP 文件发送到请求的视频客户端。这样做是为了传递所需的信息,以便视频客户端可以在预先配置的多播地址和端口访问正在进行的多播流。此时不再交换单播通信,视频客户端将切换到指定的多播网络参数以访问流。

HTTP/1.1 200 OK

Date: Thu, 11 Feb 2021 06:14:25 GMT

Server: Apache/2.4.46 (Unix) OpenSSL/1.1.1g

Cache-Control: no-cache, no-store, max-age=0

Pragma: no-cache

Expires: Thu, 01 Dec 1994 16:00:00 GMT

X-Content-Type-Options: nosniff

X-Frame-Options: SAMEORIGIN

X-XSS-Protection: 1; mode=block

Transfer-Encoding: chunked

Content-Type: application/sdp

v=0

o=- 1188340656180883 1 IN IP4 172.25.201.100

s=Session streamed with GStreamer

i=rtsp-server

t=0 0

a=tool:GStreamer

a=type:broadcast

a=control:*

a=range:npt=now-

m=video 50000 RTP/AVP 96

c=IN IP4 224.225.226.227/5

b=AS:50000

a=rtpmap:96 H264/90000

a=fmtp:96 packetization-mode=1;profile-level-id=640029;sprop-parameter-sets=Z2QAKa0AxSAeAIn5ZuAgIDSDxIio,aO48sA==

a=control:stream=0

a=ts-refclk:local

a=mediaclk:sender

a=framerate:30.000000

a=transform:1.000000,0.000000,0.000000;0.000000,1.000000,0.000000;0.000000,0.000000,1.000000多播详细信息

| 网络跟踪示例 | 多播地址 | 多播端口 | 视频客户端 | 视频客户端IP地址 | AXIS设备 IP 地址 |

| FFMPEG_Any_Source_Multicast.pcapng | 224.225.226.227 | 50000 | FFMPEG | 172.25.201.50 | 172.25.201.100 |

| VLC_Any-Source_Multicast.pcapng | 224.225.226.227 | 50000 | 甚高频通信* | 172.25.201.50 | 172.25.201.100 |

| Genetec_Any_Source_Multicast.pcapng | 224.16.17.51 | 47806 | 基因泰克 | 172.25.201.51 | 172.25.201.100 |

| Milestone_Any_Source_Multicast.pcapng | 224.16.17.51 | 47806 | 里程碑 | 172.25.201.52 | 172.25.201.100 |

| VLC_Source_Specific_Multicast.pcapng | 225.226.227.228 | 60000 | 甚高频液晶 | 172.25.201.50 | 172.25.201.100 |

| FFMPEG_Always_Multicast_Direct_SDP_File_Play.pcapng | 224.225.226.227 | 50000 | FFMPEG** | 172.25.201.50 | 172.25.201.100 |

| VLC_Always_Multicast_Direct_SDP_File_Play.pcapng | 224.225.226.227 | 50000 | 甚高频全速** | 172.25.201.50 | 172.25.201.100 |

| VLC_Always_Multicast_HTTP_SDP_Play.pcapng | 224.225.226.227 | 50000 | 甚高频全速*** | 172.25.201.50 | 172.25.201.100 |

*在 VLC 中,您可能需要在“高级首选项”下的 RTP/RTSP/SDP 解复用器设置中启用“通过 RTSP 强制多播 RTP” 。

**为了让 FFMPEG 和 VLC 通过 HTTP 身份验证访问和检索 SDP 文件,必须在“普通配置”>“网络”>“身份验证策略”中配置 HTTP 基本身份验证。

***这些示例说明了视频客户端如何仅通过使用文件 SDP 即可连接到多播流,而无需与 Axis 设备建立任何进一步的连接。假设 Axis 设备上没有进行任何配置更改,用户只需下载一次 SDP 文件,然后就可以使用 SDP 开始播放视频。VLC 和 FFMPEG 是能够这样做的客户端的示例。

多播网络概述

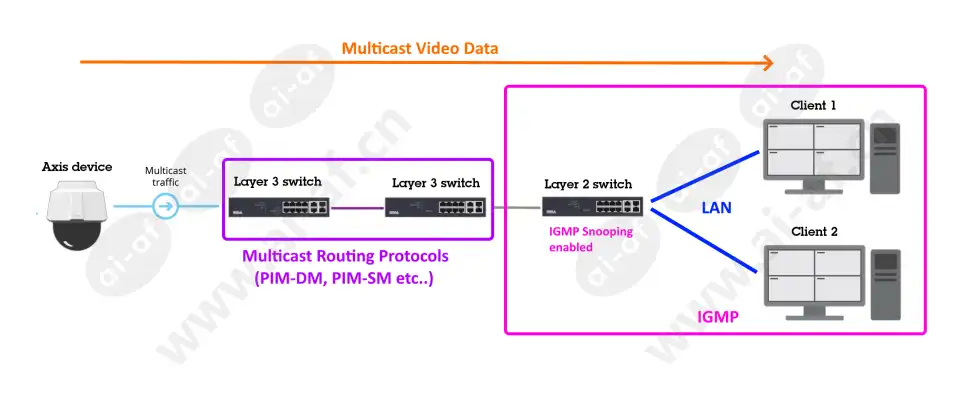

典型的多播场景由三部分组成:源、多播网络基础设施和接收者。

Axis 设备是将流发送到多播地址的源。多播地址是在协商期间由客户端和设备商定的。网络基础设施必须由网络专业人员配置。路由器之间需要运行多播路由协议(如 PIM),最后一跳路由器和接收客户端之间需要运行 IGMP 协议。此外,需要在第 2 层交换机上启用 IGMP 侦听,以避免多播流量泛滥。

交换网络中的多播

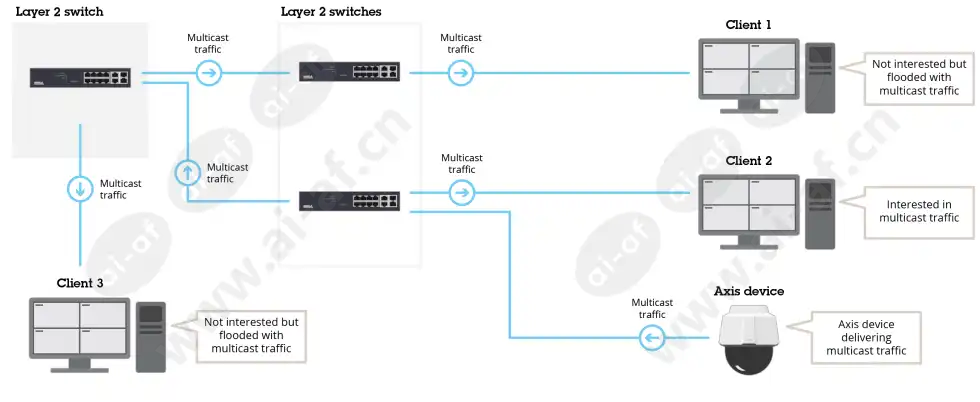

在某个 VLAN 和 IP 地址网络内传输流量的网络称为交换网络,因为不需要第 3 层 IP 路由。让我们从基本设置开始,并假设网络交换机未正确配置为处理多播流量。您将看到类似于下图的情况,即由带有客户端计算机和 Axis 设备的少量交换机组成的交换网络。在所有客户端中,只有客户端 2感兴趣并向 Axis 设备请求多播视频流。由于此时网络交换机未正确配置,多播流量(本应只从 Axis 设备通过穿越交换机流向客户端 2)将被泛洪到网络中的所有交换机和客户端,无论它们是否有兴趣接收流量。

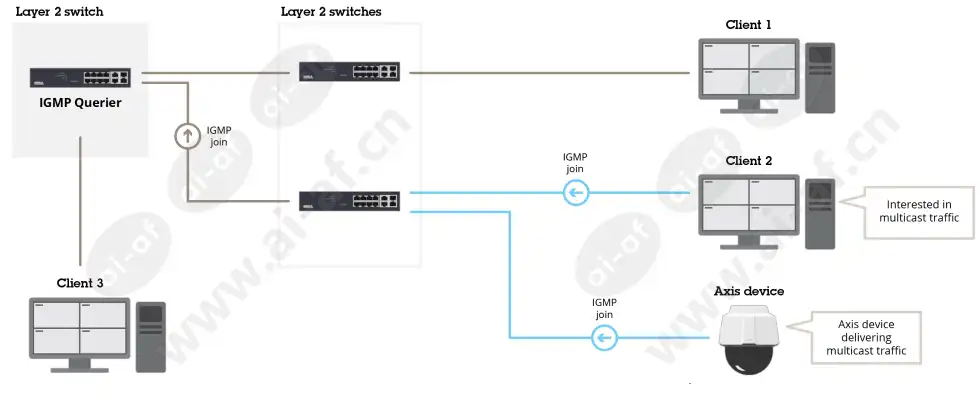

让我们看看正确配置并启用 IGMP(Internet 组管理协议)的同一网络。IGMP 是一种协议,可帮助网络基础设施学习和了解谁在向哪个目的地传送多播流量,以避免多播泛滥到不感兴趣的客户端。要配置网络以避免多播泛滥,只需在以下示例配置中为 IGMP 配置主交换机(即第 2 层交换机)即可:

全局配置

ip igmp snooping querier 地址 172.25.201.10

ip igmp snooping querier 查询间隔 15

ip igmp snooping querier

通过这样做,第 2 层交换机将向所连接的网络设备发送 IGMP 查询,以便找出哪些设备有兴趣接收和发送多播包。

网络设备将以“加入”消息进行响应,以表明它们参与多播相关流量。

网络交换机将监听并学习此流量,以便正确地将网络包切换到适当的目的地。下图中,只有客户端 2通过多播向 Axis 设备请求视频。

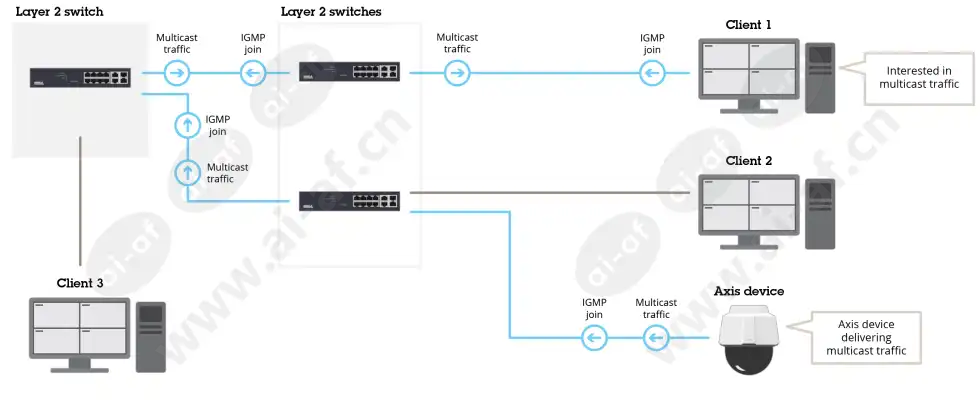

正确配置后,网络交换机现在也能够跨交换机交换数据包。下图中,我们已切换客户端,因此客户端 1从之前为客户端 2提供服务的同一 Axis 设备请求多播视频流。结果将是正确交换的网络流量通过网络到达正确的目的地。

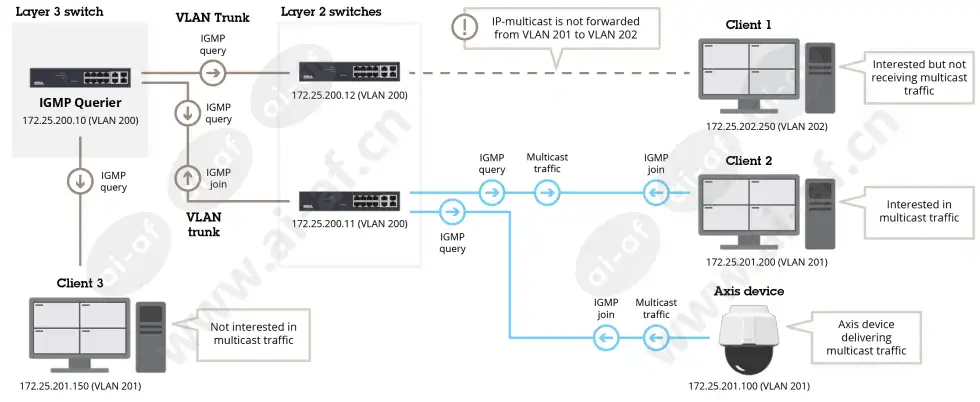

路由网络中的多播

路由网络中的多播在处理多播流量的方式上与交换方案没有本质区别。客户端在不同 VLAN 和 IP 网络之间交换网络流量的网络称为路由网络,因为需要使用第 3 层 IP 路由技术来传输网络流量。让我们重新使用与交换网络方案中相同的网络拓扑。唯一但重要不同是,与客户端 2和3以及Axis 设备相比,客户端 1位于不同的 VLAN 和 IP 地址网络中。我们假设我们已经执行了前面提到的相同 IGMP 配置。作为参考,请参见下文:

全局配置

ip igmp snooping querier 地址 172.25.201.10

ip igmp snooping querier 查询间隔 15

ip igmp snooping querier

如您所见,客户端 2已使用多播从 Axis 设备请求视频,并且由于我们已将正确的 IGMP 配置应用于第3 层交换机,因此此设置可以完美运行。但是来自另一个 IP 网络的客户端 1也希望通过多播接收视频,这无法正常工作,因为多播在设计上不会跨不同的 IP 网络路由。因此,为了允许多播流量跨第 3 层网络路由,我们必须启用 IP 多播路由并使用协议独立多播 (PIM) 等协议。最基本和最简单的用例是利用 PIM 的被动模式,如下面建议的配置所示:

全局配置

ip multicast-routing

配置VLAN 201

接口Vlan201

描述LAN1客户端

ip地址172.25.201.10 255.255.255.0

ip pim positive

!

配置VLAN 202

接口Vlan202

描述LAN2客户端

ip地址172.25.202.10 255.255.255.0

ip pim positive

!

应用此配置后,多播可在不同网络间正确路由。从位于 VLAN 201 中的Axis 设备到位于 VLAN 202 中的客户端 1 。

视频流旋转

在本节中,我们将仔细研究视频流方面的 VAPIX 和 ONVIF 图像旋转配置,其处理方式根据 AXIS OS 版本的不同而不同。

AXIS OS 8.50 及更高版本

在添加对 ONVIF 配置文件 T 的支持后,Axis 设备中的图像旋转处理已完全在 VAPIX 和 ONVIF 之间分离。这意味着两种协议都有用于图像旋转配置的专用参数,并且一种协议的图像旋转参数不会影响另一种协议,反之亦然。对于 VAPIX,这是通过图像旋转参数Image.I0.Appearance.Rotation进行的配置,可以在 Web 界面中的图像设置中进行配置,也可以直接通过 VAPIX HTTP 请求进行配置。对于 ONVIF,它是在 Web 界面中的 ONVIF 媒体流配置文件中进行配置,或者直接通过配置文件中旧设备的脚本编辑器进行配置:/etc/ws/onvif/media/media.conf。

例外:对于支持ImageSource.I0.SourceRotation=yes 的Axis 设备,上述情况不成立。在这些设备上,图像旋转参数通过 VAPIX 全局设置,ONVIF 将相应地进行调整。

AXIS OS 8.40 及更低版本

通过 Web 界面中的图像设置或直接通过 VAPIX HTTP 请求配置图像旋转参数Image.I0.Appearance.Rotation将影响 VAPIX 和 ONVIF 视频流。除非 ONVIF 流配置文件设置中另有规定,否则 ONVIF 视频流将适应通过 VAPIX 配置的相同图像旋转。

示例配置

VAPIX 从设备 Web 界面配置图像旋转:

从设备 Web 界面进行 ONVIF 图像旋转配置:

通过脚本编辑器进行 ONVIF 图像旋转配置:

流式时间戳

在本节中,您可以了解在流式传输视频和从 Axis 设备下载单个图像时接收时间戳信息的不同方法。此元数据信息可用于业务应用程序中的处理,例如,当接收有关商店中有多少人经过某个区域的元数据时。它还可以用于需要与第三方视频客户端进行时间同步的其他用例

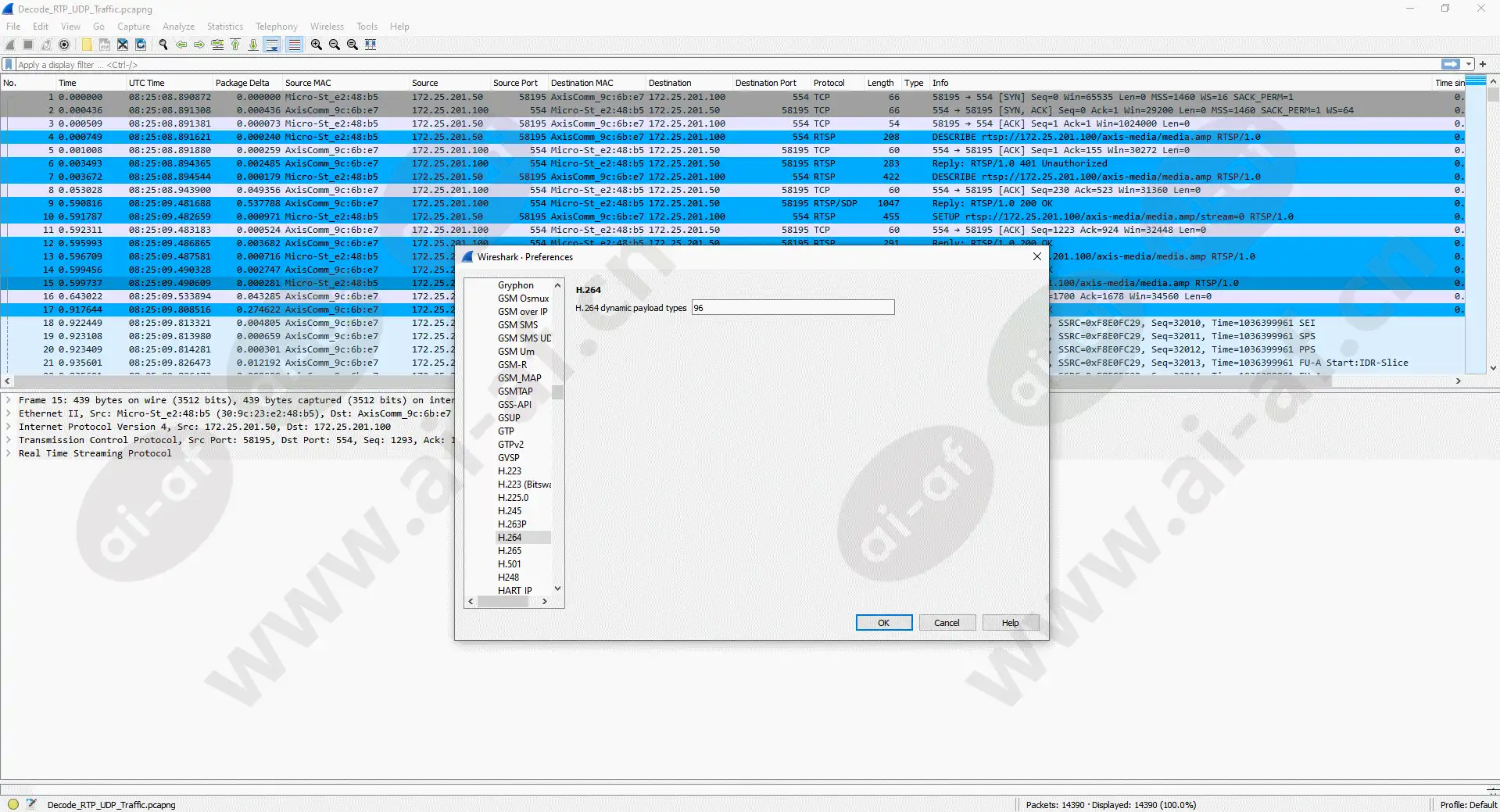

H.264/MJPEG 和 RTP 时间戳

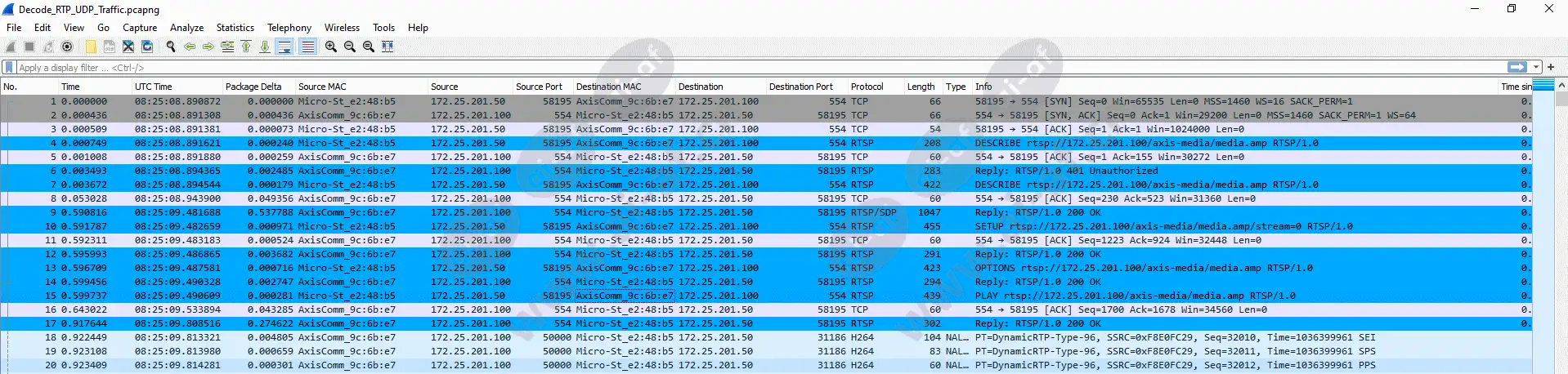

以下网络跟踪可用于测试下面描述的内容。

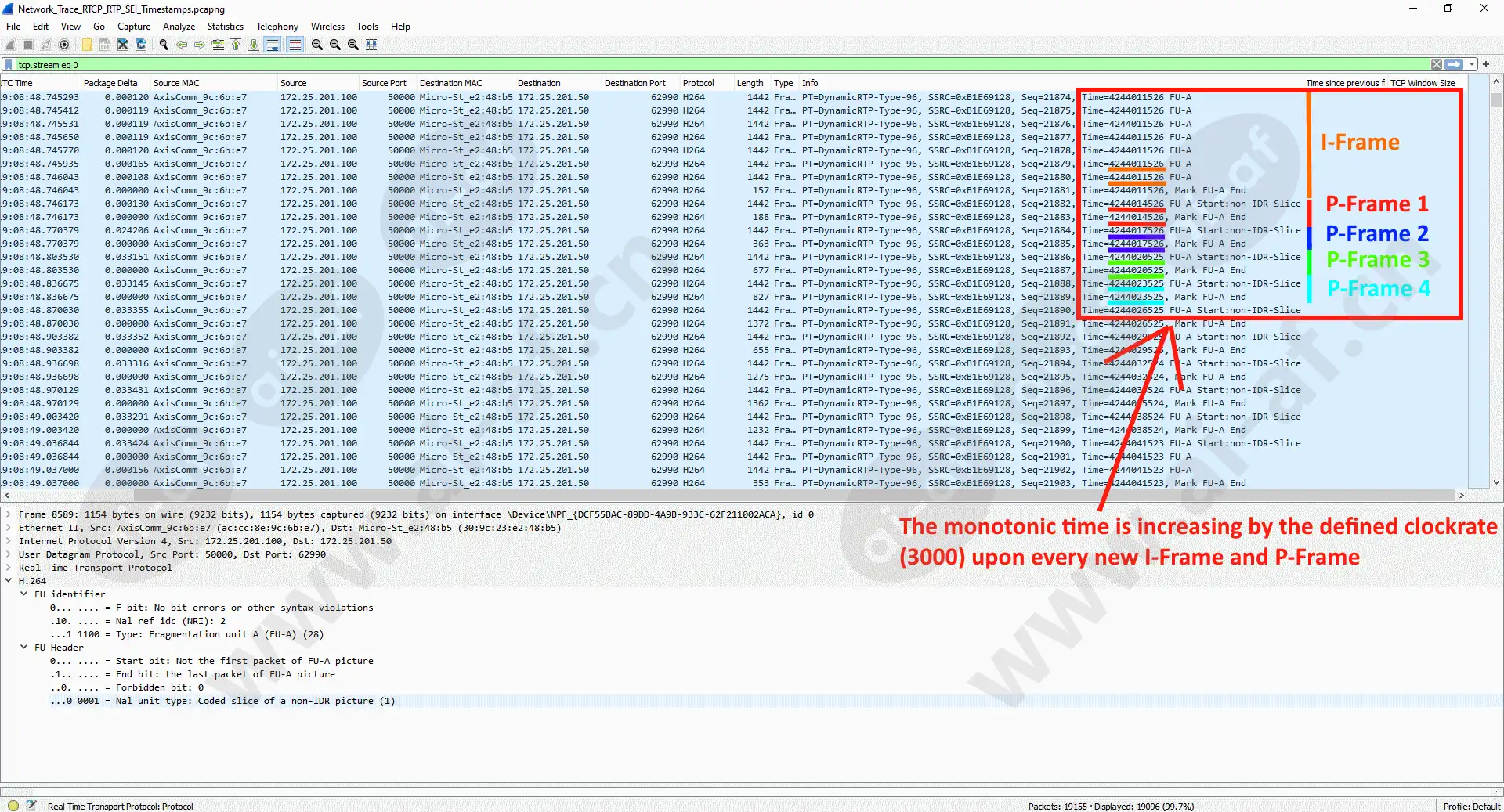

RTP 时间戳位于 RTP 包的有效负载中,用作单调时间戳,可用于识别视频流的特定帧。根据视频流构建过程中计算出的时钟速率,RTP 时间戳预计会从一帧到另一帧逐渐增加。

时钟频率取决于视频流的图像频率。在此示例中,视频流每秒包含 30 帧,这意味着计算出的时钟频率将为 3000。这反过来意味着单调 RTP 时间戳将在每个新的 I 帧或 P 帧上增加 3000,如以下两个屏幕截图所示。

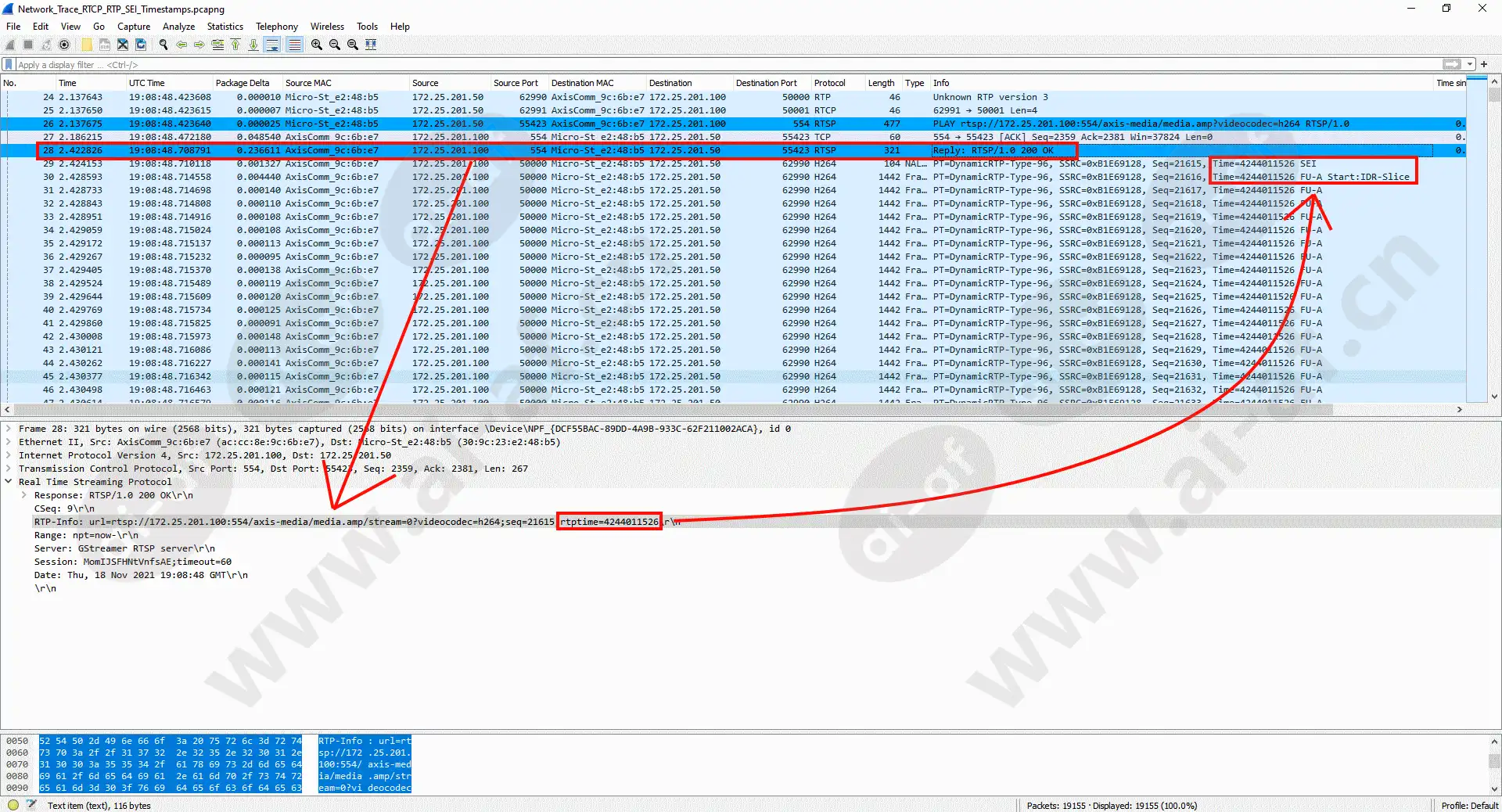

当视频流开始时,Axis 设备将让外部视频客户端知道第一帧(I 帧)的初始 RTP 时间戳,如下所示。这允许接收视频客户端识别丢失的帧,并可用于在视频流正在进行时测量 RTP 时间戳漂移。

I 帧和/或 P 帧可以由多个 RTP 包组成。如您所见,属于同一 I 帧的所有包都具有相同的唯一时间戳,而随后的每个 P 帧都有自己的与时钟速率相对应的时间戳。因此,对于每个唯一的 I 帧或 P 帧,RTP 时间戳都会逐渐增加。

RTCP NTP 时间戳

以下网络跟踪可用于测试下面描述的内容。

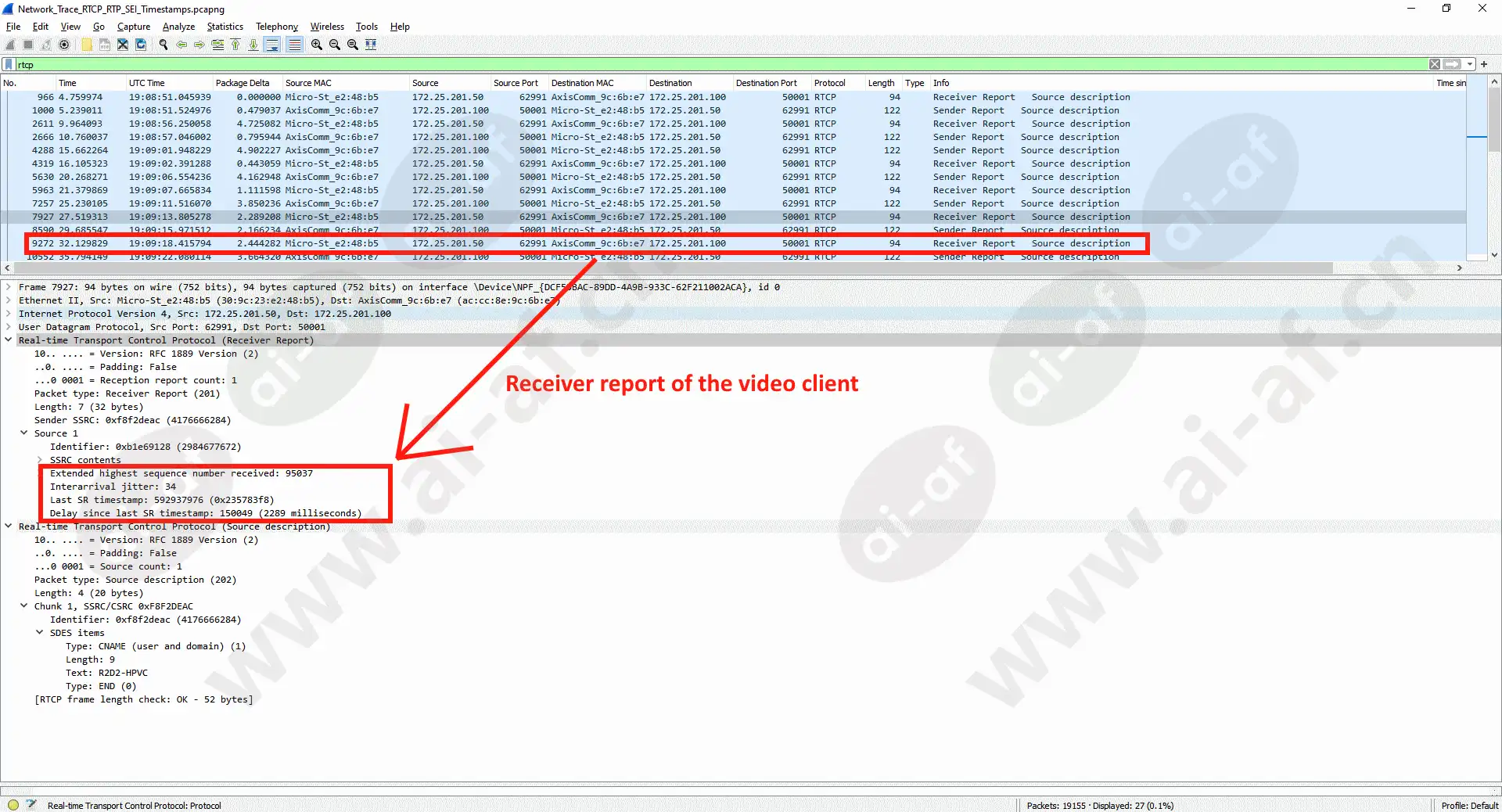

如果 Axis 设备与视频客户端之间发生 RTCP 通信,则会交换所谓的RTCP 发送方和接收方报告。这些报告包含有关正在进行的 RTSP/RTP 流中的时钟同步的重要信息。作为视频发送方的 Axis 设备会发送RTCP 发送方报告,其中包括当前 RTP 流时间和当前 NTP 时间戳(UTC)。

另一方面,接收视频客户端与 Axis 设备交换所谓的RTCP 接收器报告,以回复先前发送的信息,并允许相互进行时间同步检查并补偿 Axis 设备和视频客户端本身之间的时间漂移。RTCP 发送方和接收方报告每隔几秒钟就会在正在进行的视频流中交换一次。

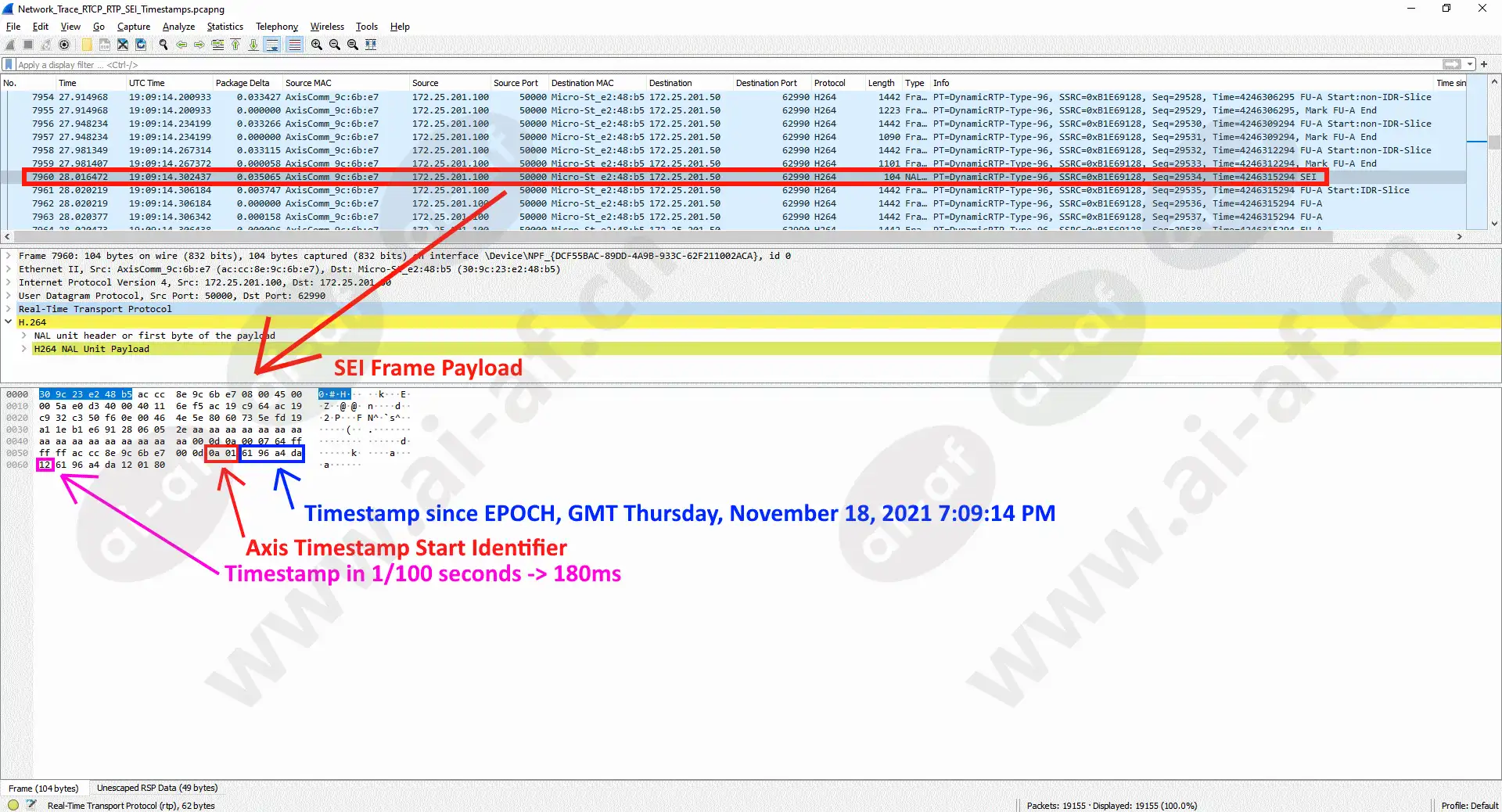

SEI 时间戳

图片时间戳

可以使用以下 VAPIX 请求从 Axis 设备下载单个图像:http://ip-address/axis-cgi/jpg/image.cgi。从 Axis 设备接收的 JPEG 图像从 JPEG 标头本身或 EXIF 标头数据提供有价值的时间戳信息,具体取决于 Axis 设备的 AXIS OS 版本。

AXIS OS 8.40 及更高版本

从 AXIS OS 8.40 开始,EXIF 标头数据可用于获取时间戳信息,如下面的屏幕截图所示。出于调试目的,可以使用简单的 Windows 应用程序(例如 Linux OS 中的 JPEGSnoop 或 EXIF)来获取 EXIF 标头提供的信息。有关 JPEG 和 EXIF 时间戳标头信息的更多信息,请访问以下来源:Exif 2 规范。

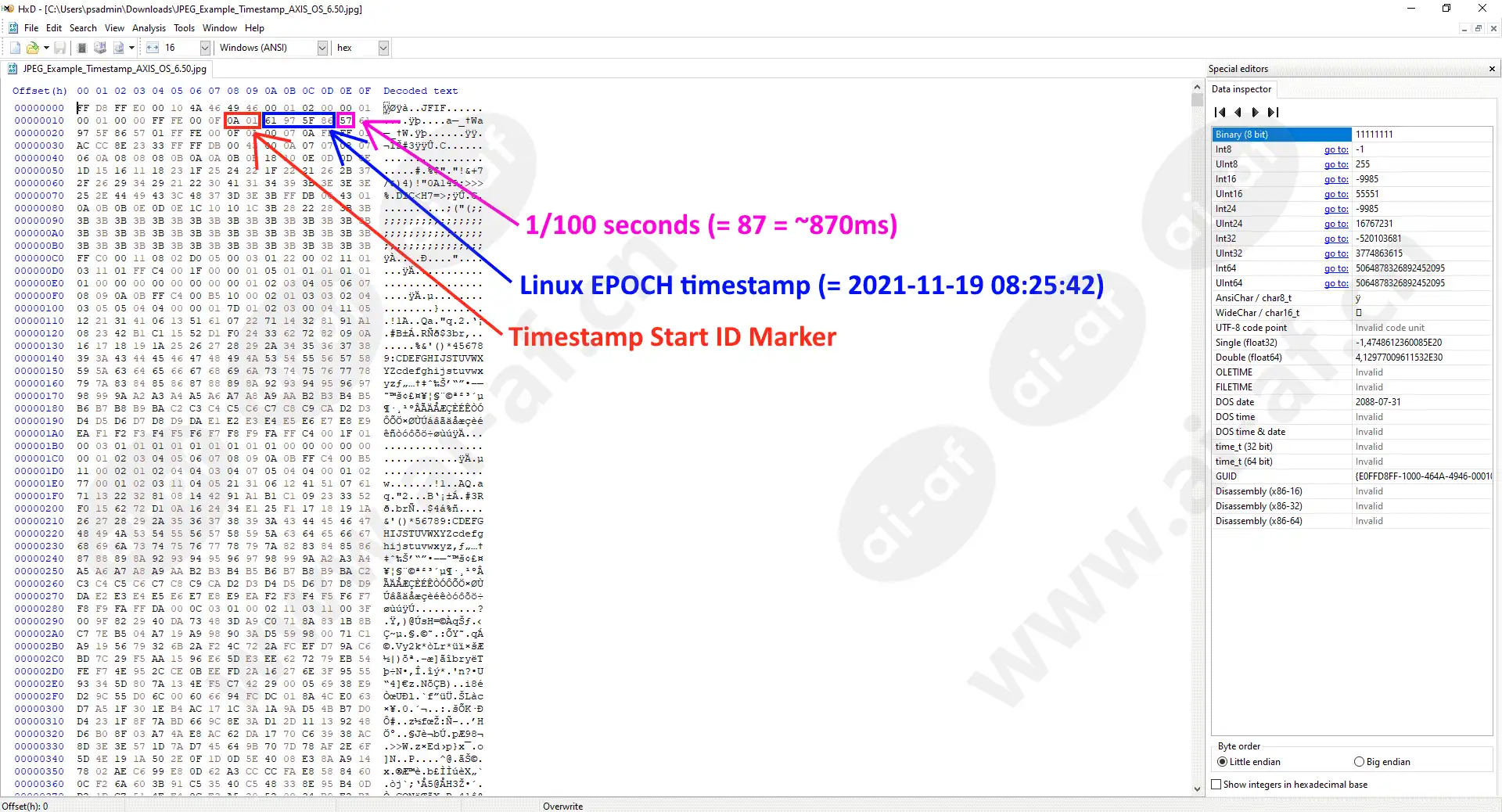

AXIS OS 6.50 及更低版本

由于旧版 AXIS OS 不提供 EXIF 标头数据,因此可以使用纯 JPEG 注释标头来接收时间戳信息。可以使用 HxD 编辑器等应用程序获取十六进制格式的时间戳信息,然后可以使用 Linux EPOCH 时间转换器将其转换为人类可读的时间格式,例如https://www.epochconverter.com/hex。对于 1/100 秒信息,可以使用简单的十六进制到十进制转换器,例如https://www.rapidtables.com/convert/number/hex-to-decimal.html。

这些示例图像可用于测试:

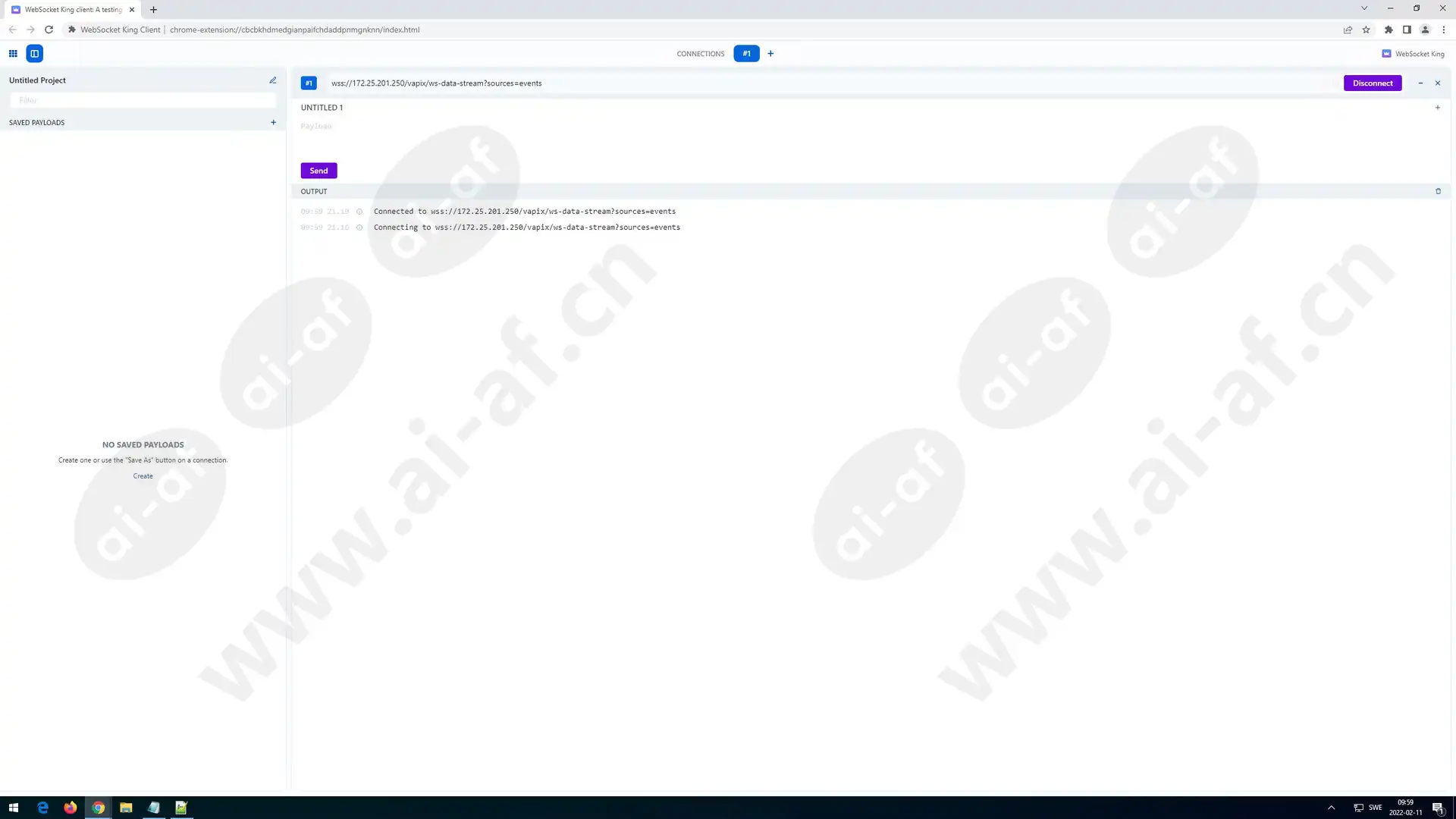

通过 RTSP 传输元数据

一般来说,Axis 设备中的元数据包括三种不同的类型:事件、PTZ 和分析元数据。元数据封装在可从 Axis 设备请求的 RTP/TCP 流中。让我们仔细看看可用的不同类型的元数据。

事件和 PTZ 元数据

多年来(从 AXIS OS 5.40 开始),Axis 设备已经能够将事件和 PTZ 元数据发送到接收第三方应用程序,例如视频管理系统。仅当 Axis 设备的状态发生变化时,才会发送事件和 PTZ 元数据,这意味着不会发送恒定流。事件元数据的一些常见示例是手动触发器、虚拟输入和存储相关触发器。对于机械 PTZ 摄像机,元数据包括定位数据以及有关何时达到 PTZ 预设或 Axis 设备何时移动的信息。

分析元数据

从 AXIS OS 9.50 及更高版本开始,分析相关元数据可用。与上面描述的事件和 PTZ 元数据流不同,分析元数据流会不断从 Axis 设备发送到接收客户端,即使场景中没有发生任何事情。分析元数据的典型示例是来自 Axis 分析应用程序 (ACAP) 的运动或对象检测,例如 AXIS 视频运动检测或 AXIS 对象分析。在此处阅读有关 AXIS 对象分析的更多详细信息。

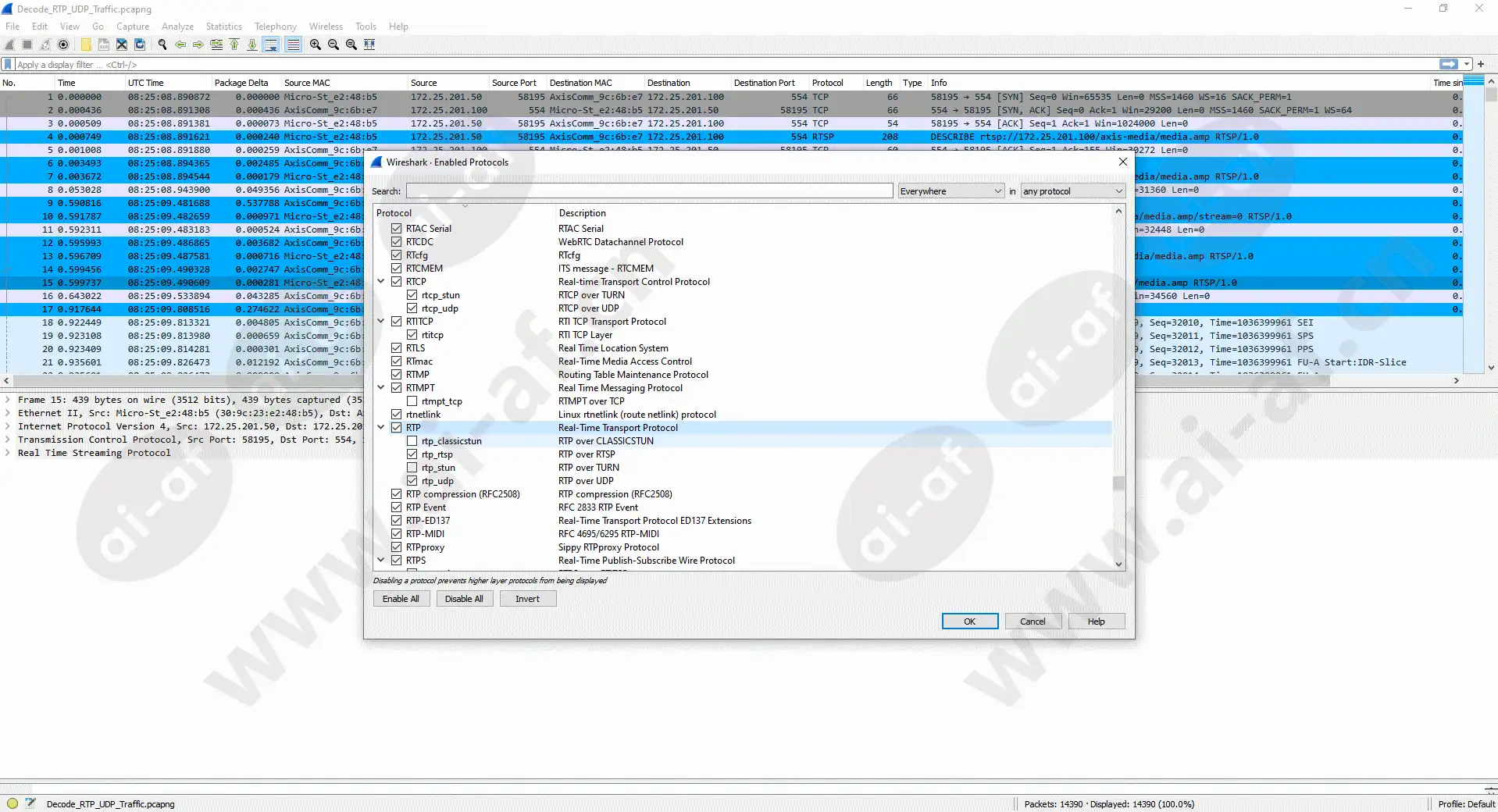

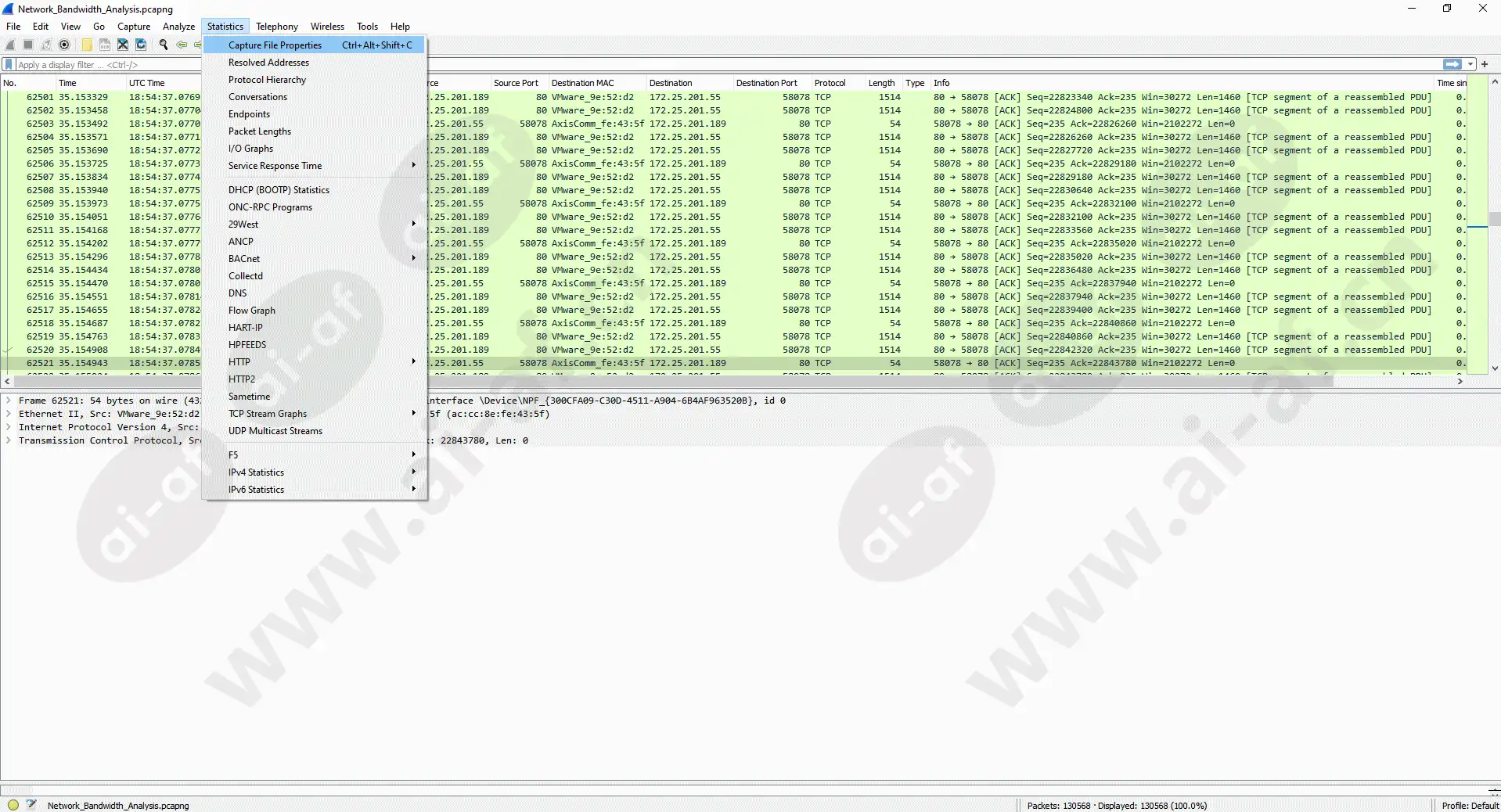

可以在此处下载示例网络跟踪,其中说明了如何传输元数据信息。通过使用 Wireshark,可以在 RTP/TCP 流中搜索和查找特定的元数据事件,如下面的屏幕截图所示。

在以下部分中,您可以阅读有关如何开始和执行进一步测试的更多信息。

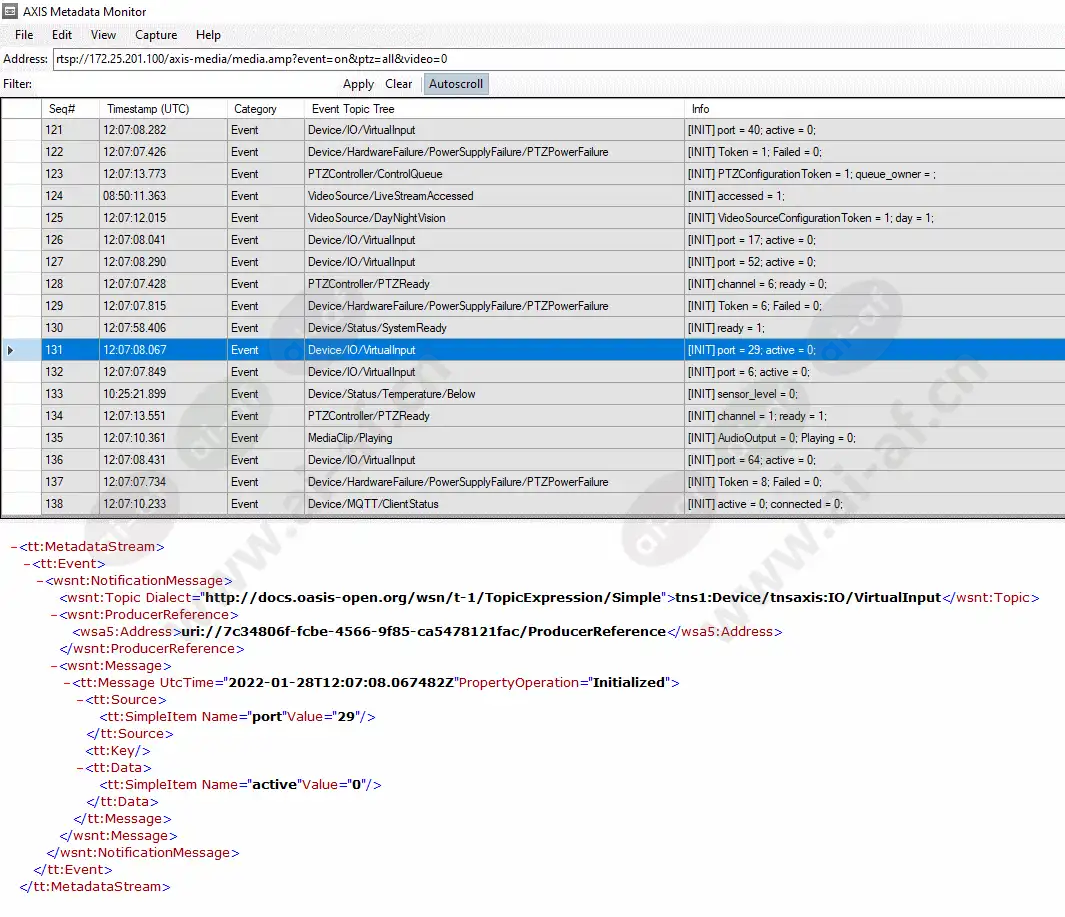

通过 RTSP 接收元数据

通过打开使用 TCP 传输协议的 RTSP 流,可以从 Axis 设备接收元数据信息。自主开发的 AXIS Metadata Monitor 可用作从 Axis 设备请求元数据的简单测试工具。您可以在此处下载 AXIS Metadata Monitor并将其安装在计算机上,以便连接到网络中的 Axis 设备。以下是从 Axis 设备接收元数据事件的 RTSP 请求示例列表。

| RTSP 请求 | 描述 |

|---|---|

| rtsp://ip 地址/axis-media/media.amp?event=on&video=0 | 不包括视频流的事件元数据 |

| rtsp://ip 地址/axis-media/media.amp?event=on&analytics=polygon&video=0 | 不包括视频流的事件和视频分析元数据 |

| rtsp://ip 地址/axis-media/media.amp?event=on&analytics=polygon&ptz=all&video=0 | 事件、视频分析和 PTZ 元数据(不包括视频流) |

| rtsp://ip 地址/axis-media/media.amp?event=on | 事件元数据(包括视频流) |

| rtsp://ip 地址/axis-media/media.amp?event=on&video=1&audio=1 | 事件元数据,包括视频和音频流 |

| rtsp://ip 地址/axis-media/media.amp?event=on&video=0&audio=1 | 事件元数据(不包括视频但包括音频流) |

| rtsp://ip 地址/axis-media/media.amp?event=on&video=0&eventtopic=axis:CameraApplicationPlatform/VMD/Camera1ProfileANY | 事件元数据(不包括视频)和仅针对 AXIS 视频运动检测 (VMD) 警报进行过滤 |

| rtsp://ip 地址/axis-media/media.amp?event=on&video=0&eventtopic=onvif:设备/axis:IO/虚拟端口 | 事件元数据(不包括视频)且仅针对手动触发事件进行过滤 |

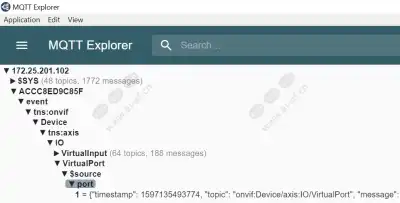

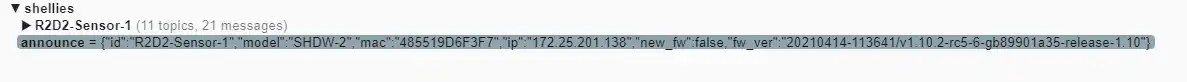

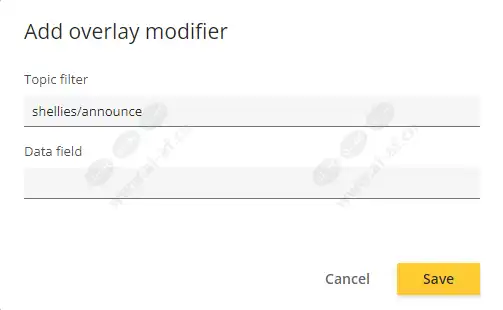

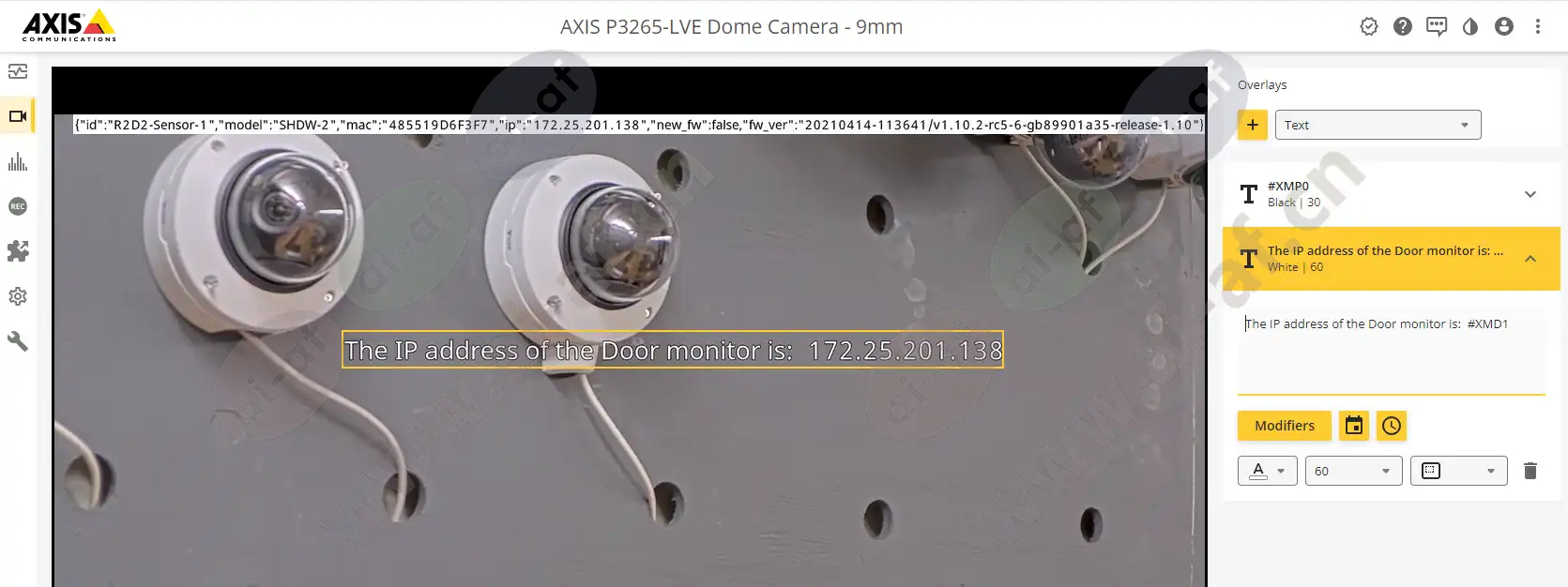

可以将其他参数(例如camera=2到camera=9)添加到上述请求中,例如从不同的视频通道接收元数据事件。当 Axis 设备支持多个视频源或配置了不同的视图区域时,这很有用。在下面的示例中,我们使用 AXIS Metadata Monitor 通过使用上述 RTSP 请求之一以及 Axis 设备的 IP 地址及其访问凭据连接到 Axis 设备。

如您所见,Axis 设备正在使用其当前可用的所有元数据信息和状态响应 RTSP 请求。测试传入元数据事件的一种简单方法是切换 Web 界面中的手动触发器。

另一种选择是使用预先安装的 Axis 分析应用程序 (ACAP) 之一,例如 AXIS 视频运动检测,在 Axis 设备前触发测试警报或运动,以获取基于运动检测/分析的元数据事件。

元数据事件示例

在下面,您将看到 Axis 设备中可用的常见元数据和设备事件的(非完整)表格。可用事件的类型和数量取决于 Axis 设备的硬件/软件功能,其中一些功能包括:

机械和/或数字 PTZ

机械和/或数字 I/O

音频输入和音频输出功能

安讯士分析应用程序 (ACAP),例如 AXIS 视频运动检测、AXIS 对象分析等。

第三方应用程序

| 元数据/事件类别 | 话题 | 可能的状态 |

|---|---|---|

| 云台 | PTZ 控制器/PTZ 预设/通道 1 | on_preset=0/1 |

| 云台 | PTZ控制器/移动/通道1 | 正在移动=0/1 |

| 云台 | PTZ 控制器/PTZ 就绪 | 就绪=0/1 |

| 云台 | PTZ控制器/控制队列 | 队列所有者=用户 x |

| 输入/输出 | 设备/IO/虚拟输入 | 活动=0/1 |

| 输入/输出 | 设备/IO/端口 | 状态=0/1 |

| 输入/输出 | 设备/触发器/数字输入 | 状态=0/1 |

| 温度 | 设备/状态/温度/高于 | 传感器级别=0/1 |

| 温度 | 设备/状态/温度/低于 | 传感器级别=0/1 |

| 温度 | 设备/状态/温度/内部 | 传感器级别=0/1 |

| 温度 | 设备/状态/温度/高于和低于 | 传感器级别=0/1 |

| 温度 | 设备/加热器/状态 | 正在运行=0/1 |

| 系统 | 设备/状态/系统就绪 | 就绪=0/1 |

| 硬件 | 设备/传感器/PIR | 状态=0/1 |

| 音频 | 设备/铃声功率限制已超出 | 超出限制=0/1 |

| 硬件 | 设备/网络/丢失 | 丢失=0/1 |

| 硬件 | 设备/网络/BlockedIP | 地址 = xxxx |

| 硬件 | 设备/外壳/打开 | 开放=0/1 |

| 存储 | 存储/中断 | 中断=0/1 |

| 存储 | 存储/记录 | 录制=0/1 |

| 硬件 | 设备/硬件故障/存储故障 | 中断=0/1 |

| 硬件 | 设备/硬件故障/风扇故障 | 失败=0/1 |

| 硬件 | 灯光控制/灯光状态改变/状态 | 状态=关闭/打开 |

| 视频 | 视频源/LiveStream访问 | 天=0/1 |

| 视频 | 视频源/DayNightVision | 访问=0/1 |

| 视频 | 视频源/ABR | abr_错误=0/1 |

| 音频 | 音频源/触发级别 | 触发=0/1 |

| 音频 | 音频控制/数字信号状态 | signal_status=信号/无信号 |

| 视频 | 视频编码器/连接 | 已连接=0/1 |

| 视频 | 视频源/连接 | 已连接=0/1 |

| 分析 | 视频分析/篡改 | 活动=0/1 |

| 分析 | 视频分析/运动检测 | 运动=0/1 |

| 分析 | 摄像机应用平台/VMD | 活动=0/1 |

| 分析 | 摄像机应用平台/MotionGuard | 活动=0/1 |

| 分析 | 摄像机应用平台/徘徊守卫 | 活动=0/1 |

| 分析 | 摄像机应用平台/围栏防护 | 活动=0/1 |

AXIS分析元数据配置

从 AXIS OS 10.11 开始,可以在 Axis 设备中选择专用的分析生成器,也可以同时启用多个分析元数据生成器。在后端,Axis 设备可以配置为使用“Axis 视频运动跟踪器”(这是自 AXIS OS 9.50 以来常用的生成器)或使用较新的“Axis 对象分析”生成器来生成分析元数据。“Axis 对象分析”生成器提供了一些有价值的扩展和更多与分析数据相关的信息,例如更详细的对象分类(人脸、车牌号等),这在法医搜索场景中很有用。

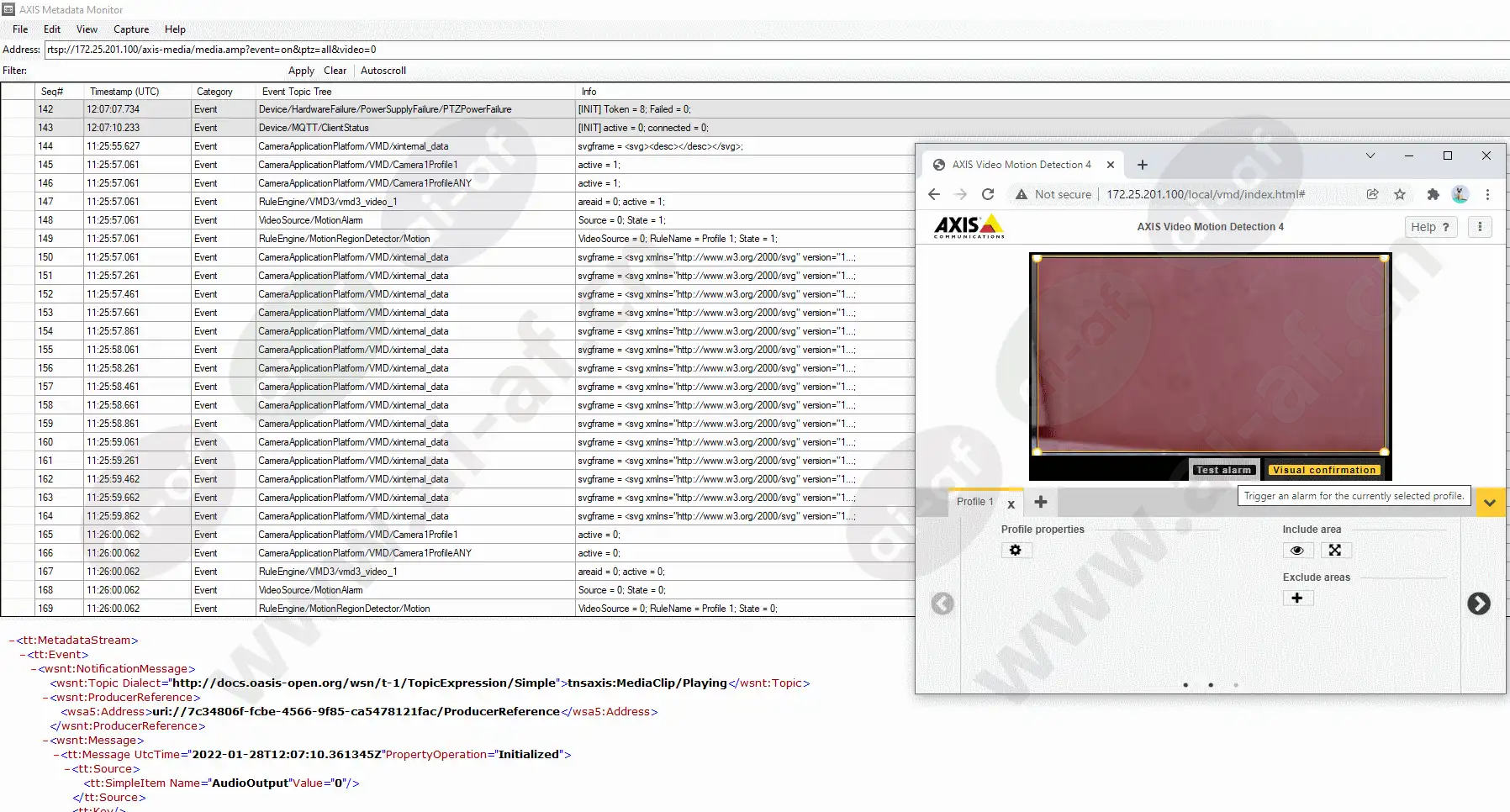

通过 WebSocket 传输元数据

从 AXIS OS 10.11 开始,可以使用 (安全) WebSocket 协议订阅元数据流。有关 Axis 元数据流的更多常规信息,请参阅通过 RTSP 传输元数据。

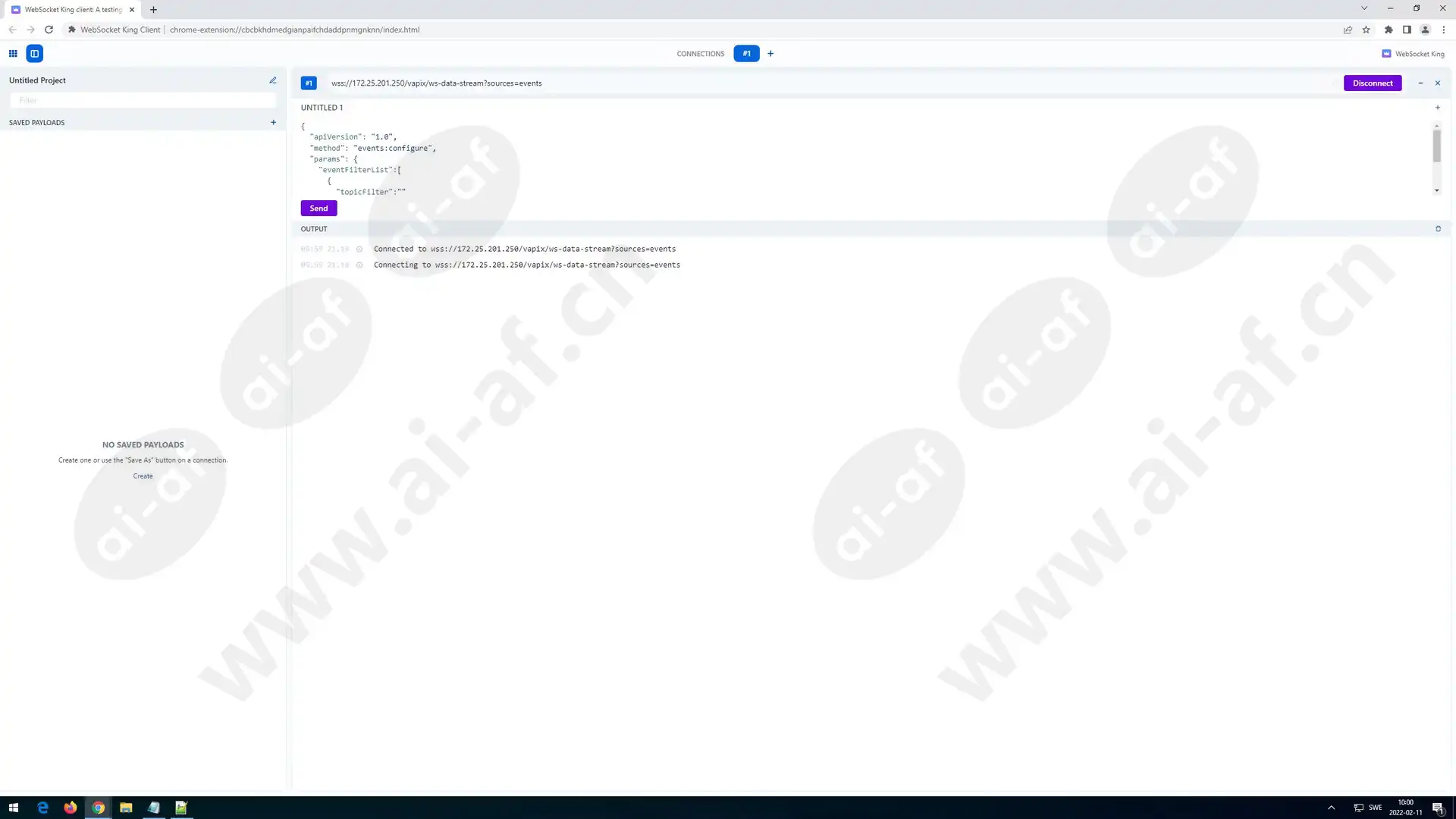

在下面的示例中,我们使用了Google Chrome 浏览器的WebSocket King 扩展,但还有许多其他客户端可支持 WebSocket 通信。

步骤 1:使用已安装扩展程序的浏览器登录您的 Axis 设备。

步骤 2:在 WebSocket King 扩展中,连接到:

HTTP:ws://IP/vapix/ws-data-stream?sources=events

HTTPS:wss://IP/vapix/ws-data-stream?sources=events

请注意,如果您在步骤 1 中使用 HTTPS,则需要在 WebSocket King 扩展中使用相同的连接。

步骤 3:发送以下请求以接收所有事件:

{

"apiVersion": "1.0",

"method": "events:configure",

"params": {

"eventFilterList":[

{

"topicFilter":""

}

]

}

}

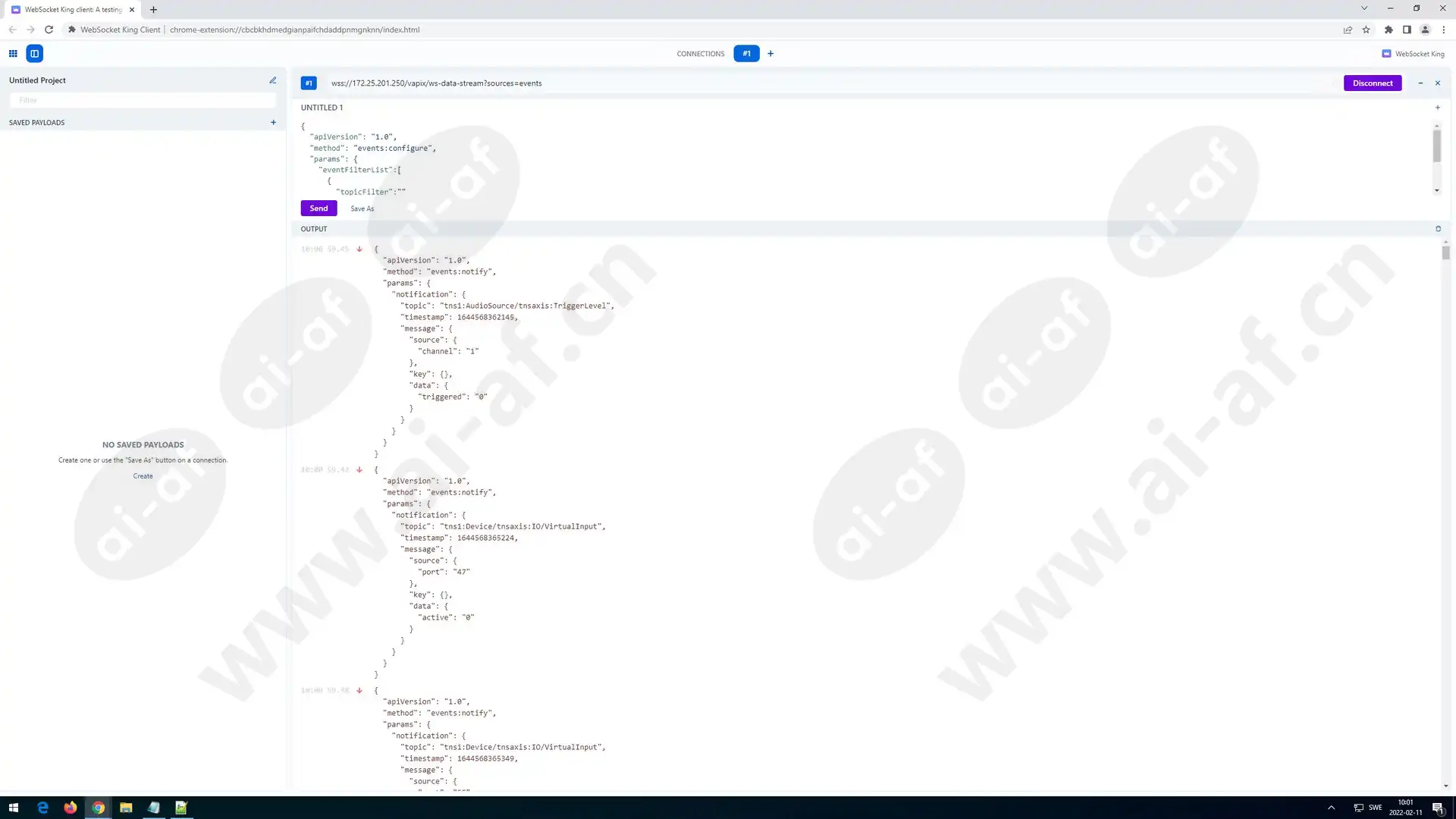

还可以订阅特定的topicFilter,例如:“topicFilter”:“tns1:Device/tnsaxis:IO/VirtualInput”。请参阅元数据事件示例以获取更多主题示例。此外,还可以订阅特定的端口。下面您可以看到虚拟输入端口 47 的示例。

{

"apiVersion": "1.0",

"method": "events:configure",

"params": {

"eventFilterList":[

{

"topicFilter":"tns1:Device/tnsaxis:IO/VirtualInput",

"contentFilter":"boolean(//SimpleItem[@Name=\"port\" and @Value=\"47\"])"

}

]

}

}

步骤 4:事件将根据设置的过滤器开始流式传输。

步骤 5 :下面是在 Axis 设备上切换手动触发器的示例,该示例反映在元数据流中。

网络协议

常用网络端口

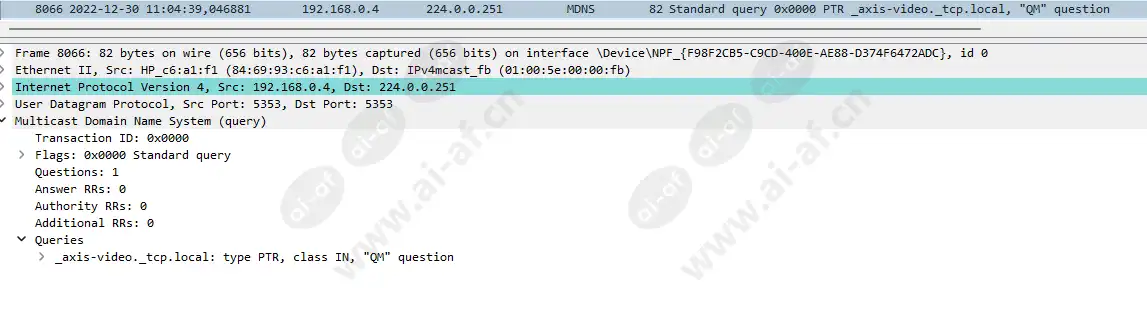

在本节中,您可以阅读有关 Axis 设备用于网络上不同服务的常用网络端口的信息。

默认启用

| 协议 | 港口 | 运输 | 评论 |

|---|---|---|---|

| 802.1X | 不适用** | 学术英语课程 | IEEE 802.1X 网络身份验证 |

| 你好 | 5353 | UDP | 由第三方应用程序使用,通过 mDNS 发现协议 (Bonjour) 发现 Axis 设备 |

| 持续数据保护 | 不适用** | 持续数据保护 | 由网络基础设施用来识别 Axis 设备或提供 PoE 协商功能。 |

| HTTP | 80 | TCP | 一般 HTTP 流量,例如 Web 界面访问、VAPIX 和 ONVIF API 界面或边到边通信。 |

| HTTPS | 443 | TCP | 一般 HTTPS 流量,例如 Web 界面访问、VAPIX 和 ONVIF API 接口或边到边通信。 |

| 链路层发现协议 | 不适用** | 链路层发现协议 | 由网络基础设施用来识别 Axis 设备或提供 PoE 协商功能。 |

| 实时协议 | 临时端口范围* | UDP | 由 Axis 设备用于视频/音频流 |

| 实时流媒体传输协议 | 554 | UDP | 由 Axis 设备用于视频/音频流 |

| 即插即用 | 49152 | TCP | 由第三方应用程序使用,通过 UPnP 发现协议发现 Axis 设备 |

| 国家国防计划 | 1900 | UDP | 由第三方应用程序使用,通过 SSDP (UPnP) 发现 Axis 设备 |

| 服务发现 | 3702 | UDP | 由第三方应用程序使用,通过 WS-Discovery 协议 (ONVIF) 发现 Axis 设备 |

取决于配置

| 协议 | 港口 | 运输 | 评论 |

| 通讯协议/PING | 不适用** | ICMP | 通用 OSI 第 3 层通信 |

| FTP | 21 | TCP | FTP 访问 Axis 设备 |

| SSH | 22 | TCP | SSH 访问 Axis 设备 |

| 远程登录 | 23 | TCP | 通过 Telnet 访问 Axis 设备 |

| DNS | 53 | UDP | 由 Axis 设备用于将 IP 地址解析为主机名 |

| 网络时间协议 (NTP) | 123 | UDP | 由 Axis 设备用于同步时间 |

| 国家运输安全委员会 | 4460 | TCP | 由 Axis 设备用于同步时间。从 AXIS OS 11.1 开始 |

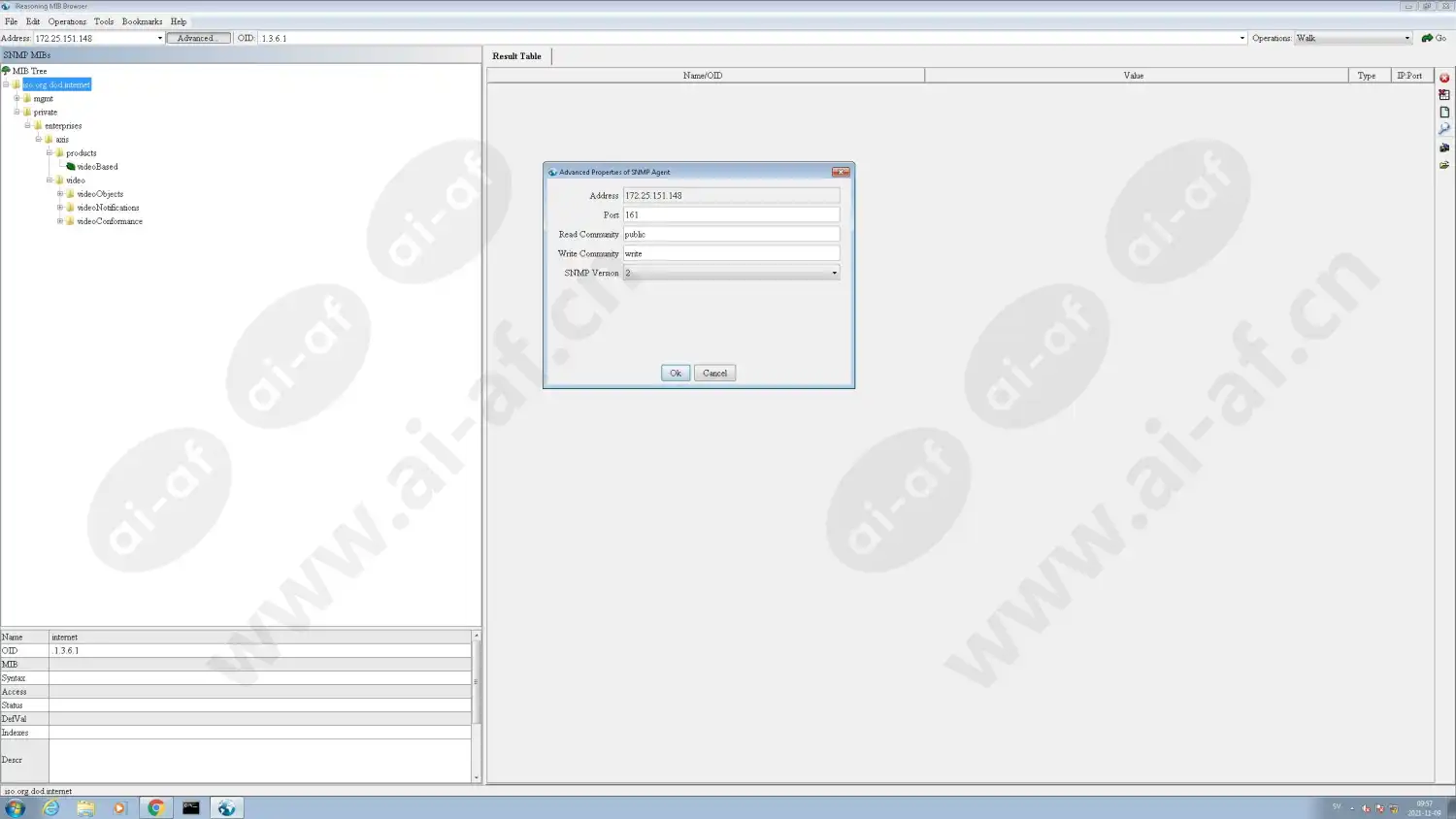

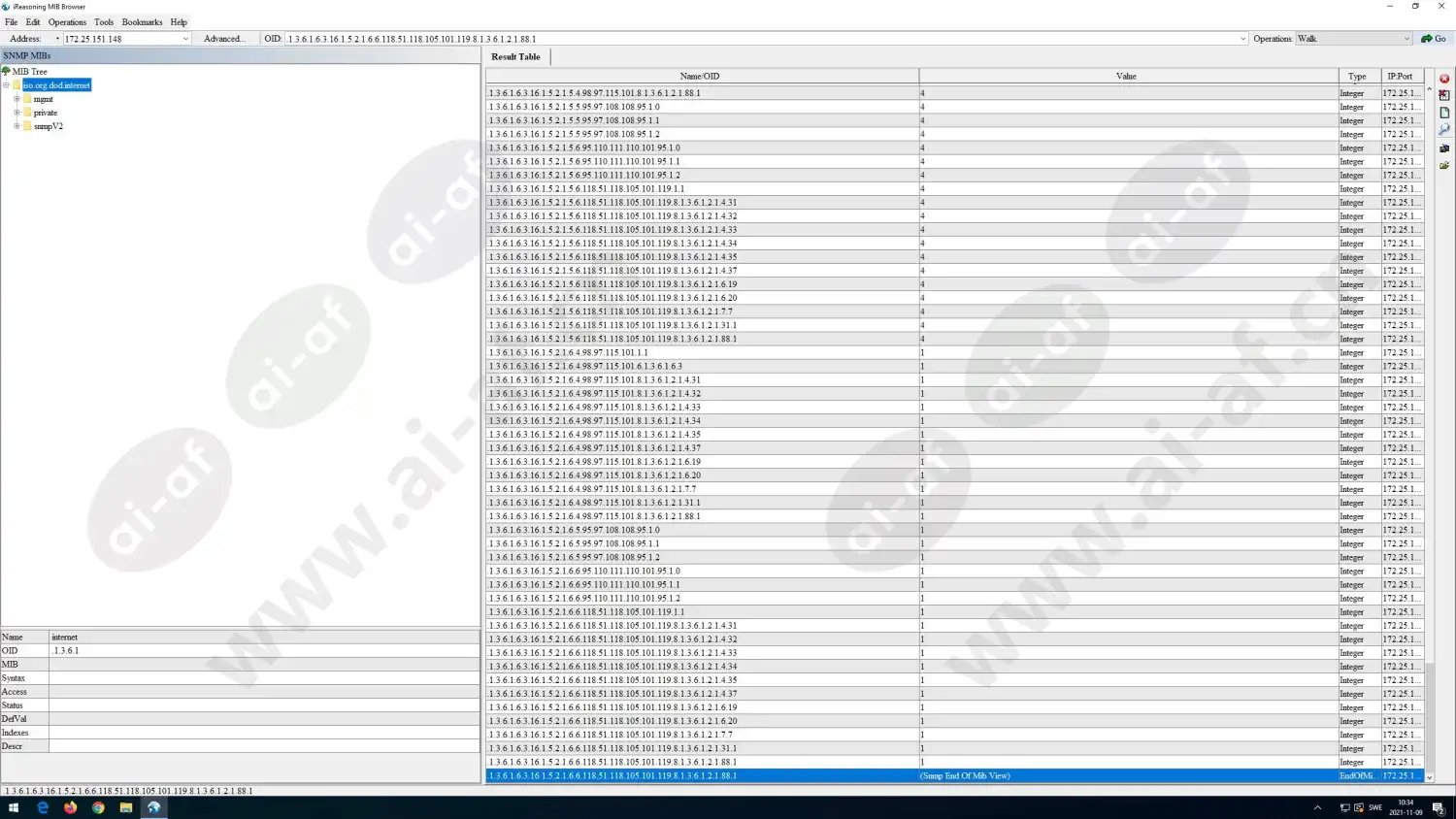

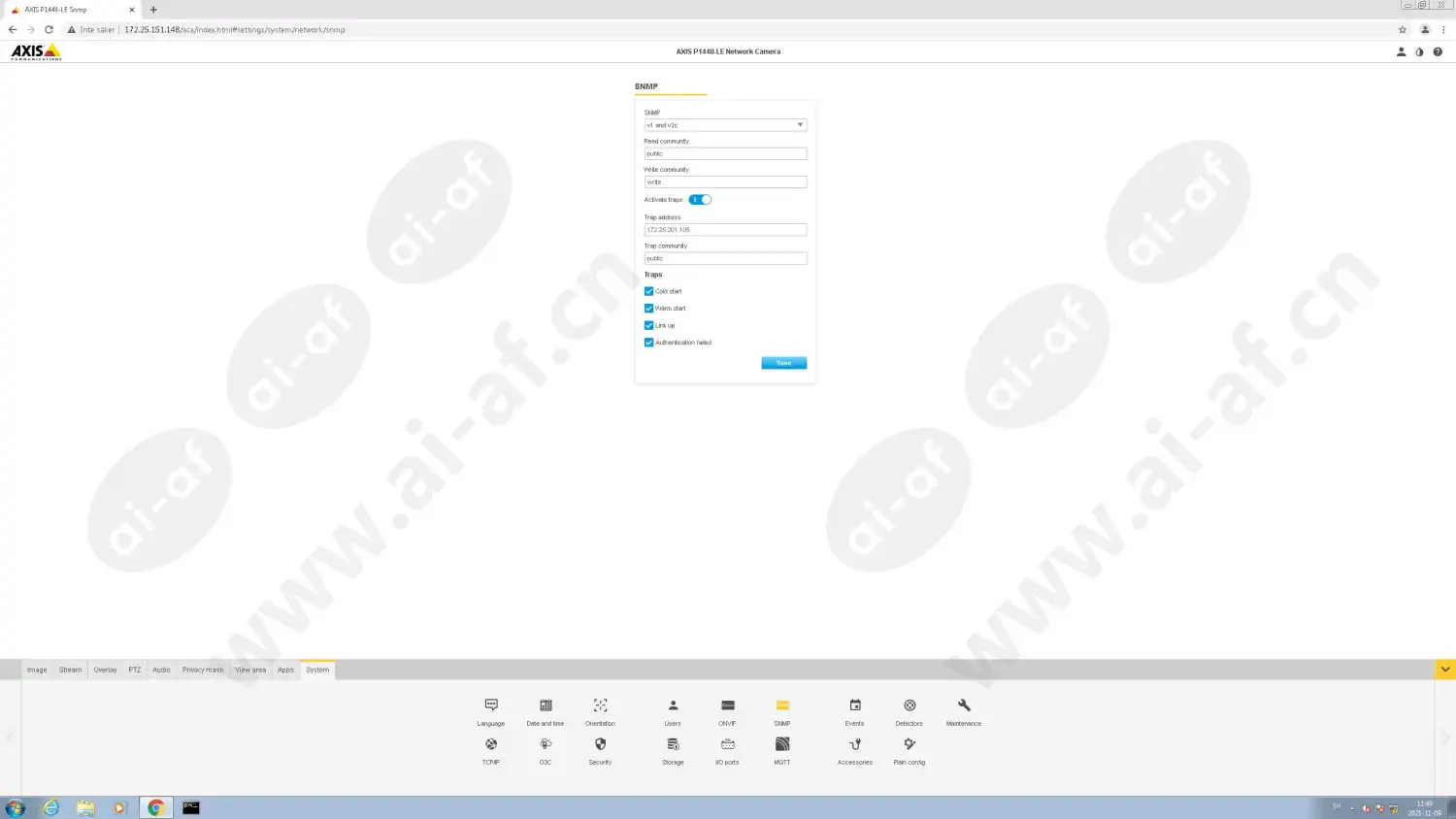

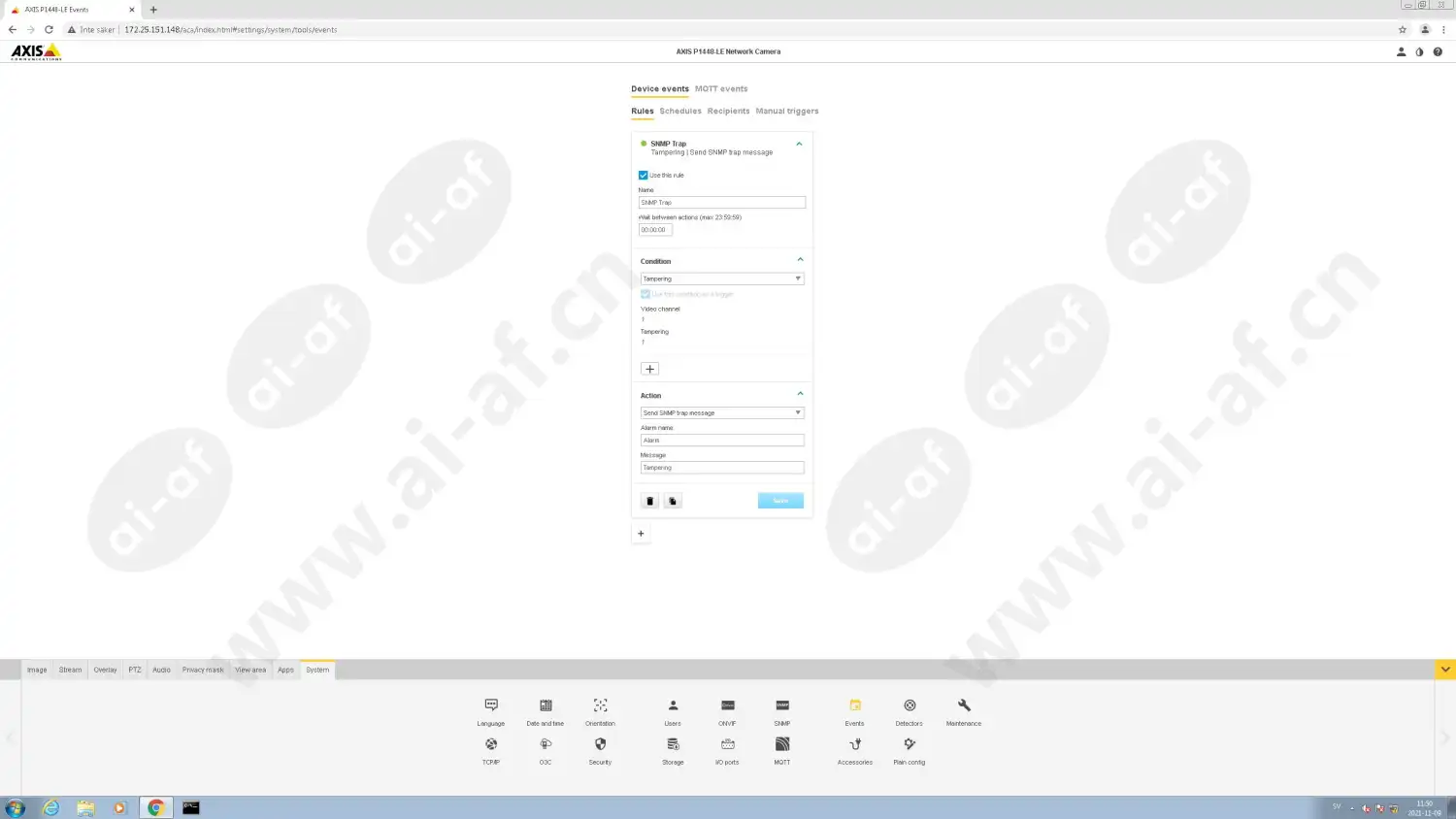

| 简单网络管理协议 | 161 | UDP/TCP | 由 Axis 设备用于发送 SNMP 通信 |

| SNMP(陷阱) | 162 | UDP/TCP | 由 Axis 设备用于发送 SNMP 通信 |

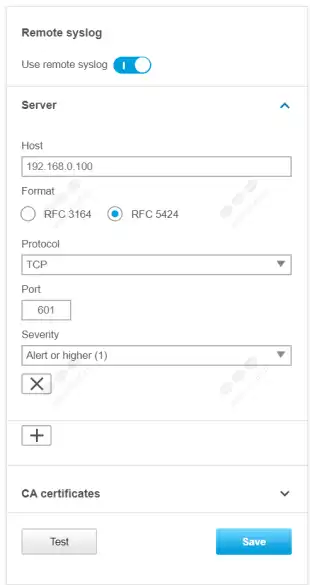

| 系统日志 | 514 | UDP | 由 Axis 设备用于将日志消息发送到远程系统日志 |

| 系统日志 | 601 | TCP | 由 Axis 设备用于将日志消息发送到远程系统日志 |

| 系统日志 | 6514 | TCP | Axis 设备使用它通过 SSL/TLS 将日志消息发送到远程系统日志 |

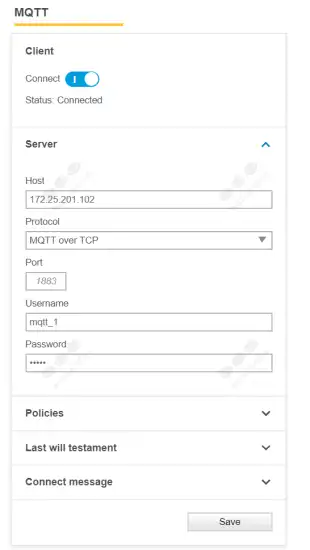

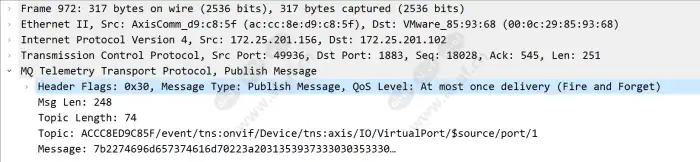

| MQTT | 1883 | TCP | 由 Axis 设备用于将设备事件发送到 MQTT 代理 |

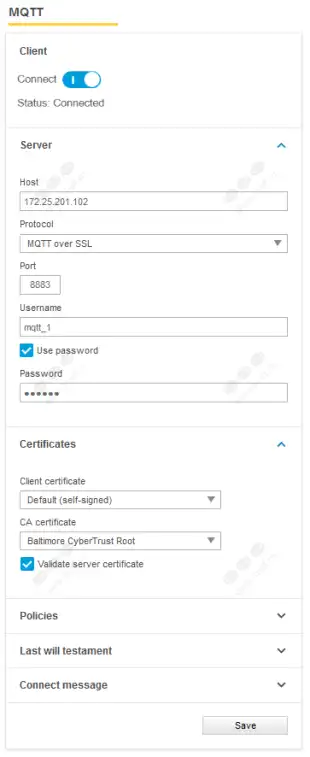

| MQTT | 8883 | TCP | 由 Axis 设备使用,通过 websockets 将设备事件发送到 MQTT 代理 |

| 实时同步信号处理 | 322 | UDP | 由 Axis 设备用于加密视频流 (RTSPS/SRTP) |

| 中小企业 | 445 | TCP | 由 Axis 设备用于边缘记录到远程网络存储 |

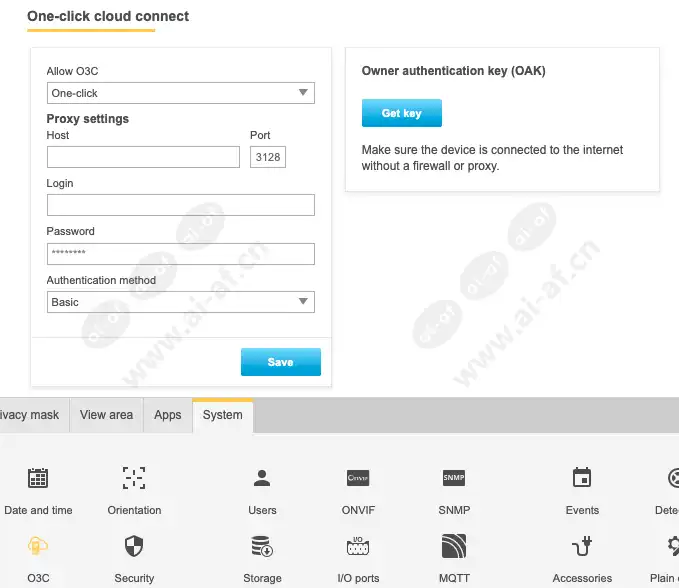

| O3C | 3128 | TCP | 由 Axis 设备用于与 O3C 相关的云通信 |

| 袜子 | 1080 | TCP | 由 Axis 设备用于 SOCKS 代理网络通信 |

| 安全FTP | 22 | TCP | 由 Axis 设备用于在事件规则中通过 SFTP 发送数据 |

| 操作规则:电子邮件 | 临时端口范围* | TCP | 由 Axis 设备用于在事件规则中通过邮件通知发送图像/视频 |

| 操作规则:TCP 通知 | 临时端口范围* | TCP | 由 Axis 设备用于在事件规则中通过 TCP 发送通知 |

| 操作规则:图片/视频上传 | 临时端口范围* | TCP | 由 Axis 设备用于在事件规则中通过 HTTP(S) 发送图像/视频 |

| 啜 | 5060 | UDP/TCP | 由 Axis 设备用于发送 SIP 通信 |

| 啜 | 5061 | UDP/TCP | 由 Axis 设备用于通过 TLS 发送 SIP 通信 |

*根据 RFC 6056 在预定义的端口号范围内自动分配。更多信息可以在这里找到。

**此网络流量没有关联的 TCP 或 UDP 端口号,因为它们与上面的传输层相关联。

***IEEE 802.1X 仅在支持 Axis Device ID 的设备上默认启用。

要了解哪些 Axis 产品支持 Axis 设备 ID,请转到Axis 产品选择器并选择网络安全下的Axis 设备 ID。

NTP 和 NTS(网络时间同步)

网络时间协议 (NTP)

网络时间协议用于同步互联网或本地网络中的计算机时钟。版本 4 (NTPv4) 是当前版本,由 RFC 5904 描述。它与 NTPv3 和所有以前的版本完全兼容,旨在支持 IPv6 协议和动态服务器发现。NTP 使用 UDP 作为通过端口 123 的传输协议,这意味着无法保证数据包的递送。

Axis 设备使用两种实现作为其当前平台,具体取决于 AXIS OS 版本。

| AXIS 操作系统 | 执行 |

| < 11.0 | 开放NTPD |

| ≥11.0 | 克罗尼 |

与 OpenNTPD 相比,Chrony 是网络时间协议的较新实现。它在网络拥塞或网络连接断断续续的挑战性情况下表现良好。Chrony 可以更快地同步系统并快速适应突然的时钟速率变化。此外,Chrony 支持网络时间安全 (NTS) (RFC 8915),因此设备获取的时间来自可信来源。您可以在此处找到有关 Chrony 的更多信息找到有关 Chrony 的更多信息。

NTP 使用分层结构,其中多个以不同级别和精度(=层)运行的 NTP 服务器相互同步,以向网络设备提供准确的时间同步。为此,网络中为本地网络设备提供时间的 NTP 服务器应始终与层次结构中较高级别的一个或多个 NTP 服务器同步,以避免时间波动并提高时间准确性。但是,如果没有其他 NTP 服务器可用,则可以在网络中以独立模式本地操作 NTP 服务器。有关 NTP 协议如何工作的更多信息可以从公共资源(例如Wikipedia )获得。

网络时间安全 (NTS)

具有 AXIS OS 11.1 或更高版本的 Axis 设备支持网络时间安全。NTS 允许设备从受信任的来源获取时间。NTS 是一种使用传输层安全性 (TLS) 和带关联数据的认证加密 (AEAD) 为 NTP 的客户端-服务器模式提供加密安全性的机制。

NTS 由两个协议组成:

NTS 密钥交换 (KE):通过传输层安全性 (TLS) 在 NTP 客户端和服务器之间交换必要的密钥。密钥交换完成后,TLS 通道将关闭。NTP 客户端还知道要查询哪个 NTP 服务器。

NTP 认证:NTP 客户端向 NTP 服务器查询时间,双方通过 TLS 握手的结果对 NTP 时间同步数据包进行认证。

同步过程

开放NTPD

以下部分说明了使用 OpenNTPD 进行完整 NTP 同步期间所采取的步骤。此网络跟踪可用作以下步骤的参考,并显示从第一阶段到 Axis 设备与配置的 NTP 服务器完全同步的完整 NTP 同步。

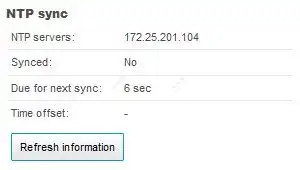

第 1 阶段:从初始时间查询开始。

从 Axis 设备到 NTP 服务器的第一次时间同步是“通用同步”,这意味着 NTP 服务器提供的任何时间都将被 Axis 设备视为系统时间。第 1 阶段通常在配置 Axis 设备以与 NTP 服务器同步(启用 NTP)时、Axis 设备重新启动时或启动升级(这会导致 Axis 设备重新启动)时启动。第 2 阶段:第 1 阶段之后是整合阶段,其中 Axis 设备针对 NTP 服务器发出大量时间同步请求,间隔为 6 秒 - 60 秒 + 10% 随机化,以便进一步与 NTP 服务器对齐,确保时间同步紧密。时间同步的数量取决于 NTP 协议的准确性和信任度,但通常需要 5-15 次时间同步。

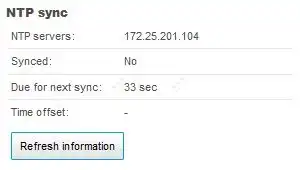

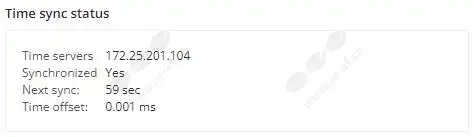

阶段 3:阶段 3 被视为常规操作模式。查询间隔将在第 2 阶段之后稳定在 30 - 1500 秒 + 10% 随机化之间。如果在正常操作模式下时间差增加,设备将缩短间隔以更频繁地同步以补偿这一点。如果时间漂移非常小,两次同步之间的间隔将更大。请注意,同步状态正在更改为“是”,这表明 Axis 设备与配置的 NTP 服务器时间同步良好。

克罗尼

以下部分说明了使用 Chrony 进行完整 NTP 同步期间所采取的步骤。

阶段 1:阶段 1 从初始时间查询开始。Chronyd 将以 4-8 个请求开始,以便更快地进行时钟的首次更新。一旦它从 NTP 服务器获得回复,它就会计算当前系统时间与 NTP 服务器时间戳之间的时间差。在我们的实施中,我们将 Chrony 设置为在调整大于 0.1 秒时步进系统时钟,但仅限于自 chrony 启动以来的第一次时钟更新。如果时间差小于 0.1 秒,Chrony 将进入斜率模式。Chrony 允许斜率调整时间的最大速率设置为 83333.333ppm(1/12 秒)。时间同步后,您将在网页上看到“是”。

第 2 阶段:第 2 阶段被视为通常的操作模式。一旦时间同步,向 NTP 服务器发出的一般查询轮询间隔将设置为 64 秒。大多数 Axis 设备都内置有实时时钟 (RTC)。系统将在启动时从 RTC 复制时钟。为了保持 RTC 的准确性,我们启用了 chronyd,每 11 分钟将系统时间复制到 RTC。请注意,chronyd 不会跟踪 RTC 漂移。chronyd 程序的主要活动之一是计算出系统时钟相对于实时增加或减少时间的速率。每当 chronyd 计算出增加或减少速率的新值时,它都会将该值记录在 /var/lib/chrony/drift 中。这也有助于在下次启动时稳定初始同步。

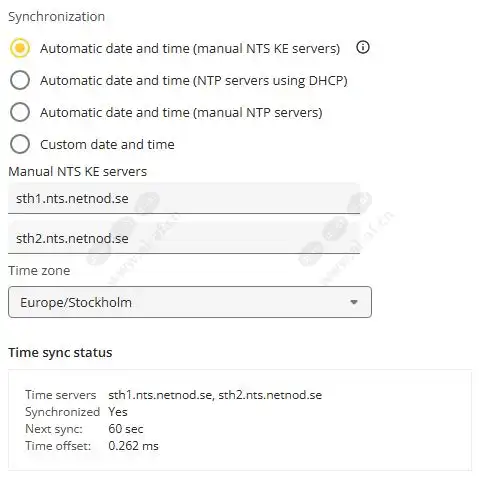

NTS 同步过程

要配置 NTS,请转到系统 > 日期和时间,然后选择自动日期和时间(手动 NTS KE 服务器)。

您可以输入 NTP KE 服务器的 IP 地址或主机名(确保 DNS 服务器配置正确)。以下是通过 NTS 成功同步时间的示例:

时间同步过程的行为与我们在上面提到的 Chrony 同步过程中提到的行为几乎相同。这里我们主要关注密钥交换和安全部分。

第 1 阶段

Chrony 客户端通过建立 TLS 通道开始与 KE 服务器通信。接下来是密钥交换。在密钥交换过程中,客户端会收到稍后要使用的密钥和 cookie。cookie 包含只有 NTP 服务器才能理解的密钥。KE 服务器还会通知客户端要查询哪个 NTP 服务器。交换完成后,TLS 通道将终止。第 2 阶段

Chrony 客户端直接联系 NTP 服务器。它使用从第 1 阶段获得的密钥加密查询。该查询中还包含一个 cookie。服务器收到查询后,就知道如何读取查询。服务器将使用签名查询响应客户端。客户端验证传入数据包中的签名,然后设置时间,因为知道它是从正确的服务器发送的。

常见日志消息

在 NTP/NTS 时间同步操作期间以及在某些错误情况下(例如,如果 NTP/NTS 服务器运行不正常或无法访问),可以看到来自 Axis 设备的以下常见日志消息。日志消息及其解释提供了有关 NTP/NTS 协议在实践中如何工作的详细信息。此外,在解决 NTP/NTS 协议相关问题时,了解日志消息也是很好的。

| 情况 | 钟 | NTP 日志消息 | 解释 |

| 同步 | NTPd Linux 系统时钟 | ntpd[21696]:来自 192.168.255.29 的回复:偏移量 -0.879648 延迟 0.000313,下一个查询 32 秒 | 这是一条常见的日志消息,指示偏移、延迟以及下一次时间同步的时间。

|

| 无回复 | NTPd Linux 系统时钟 | ntpd[21696]: 未及时收到来自 192.168.255.29 的回复,下一个查询需要 30 秒 | Axis 设备的 NTPd 进程无法到达网络第 2 层和/或第 3 层上的 NTP 服务器。 |

| 无回复 | NTPd Linux 系统时钟 | ntpd[21696]: 未及时收到来自 192.168.255.29 的回复,重新传输查询 32 秒 | Axis 设备的 NTPd 进程无法到达网络第 2 层和/或第 3 层上的 NTP 服务器。 |

| 负延迟 | NTPd Linux 系统时钟 | ntpd[21696]:来自 192.168.255.29 的回复:负延迟-0.000471 秒,下一个查询 3213 秒 | Axis 设备的 NTPd 进程认为 NTP 服务器处于错误状态。很可能 Axis 设备的两个网络接口与 NTP 服务器之间的时间在很短的时间内发生了很大偏差,无法再正确计算“延迟”。较长时间内不会发生同步。 |

| NTP 服务器拒绝同步 | NTPd Linux 系统时钟 | ntpd[21696]: 来自 192.168.255.29 的回复: 未同步 (警报),下一个查询 3196 秒 | 日志消息表明 NTP 服务器本身拒绝同步 Axis 设备的 NTPd 进程,因为它认为自己未与其(较低层)NTP 服务器同步。这是从 NTP 服务器发送的消息。在较长时间内不会发生同步。 |

| 系统时钟同步 | NTPd Linux 系统时钟 | ntpd[21696]: 时钟现已同步 | 日志消息意味着 Axis 设备的 NTPd 进程认为自己已与 NTP 服务器同步。这将导致时间同步间隔设置为更大的同步间隔,因为需要的同步更少。达到同步状态后,NTPd 进程可以直接更新 Axis 设备的 RTC 时钟。 |

| 系统时钟不同步 | NTPd Linux 系统时钟 | ntpd[21696]: 时钟现在不同步 | 日志消息表示 Axis 设备的 NTPd 进程不认为自己与 NTP 服务器同步。此状态不会持续很长时间。处于此状态时,无法执行任何 RTC 时钟更新。如果日志表明摄像机处于不同步状态达数小时或数天之久,则意味着 NTP 服务器的漂移速度超过了 Axis 设备的 NTPd 进程可以考虑和补偿的速度。 |

| NTP 服务器可达 | NTPd Linux 系统时钟 | ntpd[21696]: 对等端 172.27.0.41 现已有效 | 日志消息表明 Axis 设备的 NTPd 进程可以成功验证其应该同步的 NTP 服务器的完整性。 |

| NTPd 漂移文件 | NTPd Linux 系统时钟 | 1323.2313 | 此值以 ppm(= 微秒)为单位,表示 Axis 设备的 NTPd 进程需要考虑和补偿的 Linux 系统时间漂移量。请注意,这与 RTC 时钟上可能发生的时间漂移无关。可通过/var/lib/openntpd/db/ntpd.drift获取。 |

| RTC 时钟已设置 | RTC时钟 | ntpd[21696]:将本地时钟设置为 2018 年 5 月 29 日星期二 08:34:21 CEST(偏移量 0.000168 秒) | 日志消息表明 Axis 设备的 NTPd 进程在认为自己与 NTP 服务器保持良好的 NTP 同步后首次更新 RTC 时钟。 |

| RTC时钟已更新 | RTC时钟 | ntpd[21696]: 调整本地时钟。当前时间差为 -76.421369 秒 | 当 Axis 设备的 NTPd 进程处于“Clock is now in sync”状态时,RTC 时钟会接收更新。“current time diff”表示 NTPd Linux 系统时钟与 RTC 时钟之间的时间差。 |

| 同步 | Chronyd Linux 系统时钟 | chronyd[19610]: chronyd 版本 4.2 正在启动 (+CMDMON +NTP +REFCLOCK +RTC +PRIVDROP -SCFILTER -SIGND +ASYNCDNS +NTS -SECHASH +IPV6 +DEBUG) | 日志消息表明 Axis 设备的 chronyd 进程已启动并正在运行。当您设置设备与 NTP 服务器同步时间时,可以看到此日志。 |

| 同步 | Chronyd Linux 系统时钟 | chronyd[19610]: 选定源 194.58.207.79 (sth1.nts.netnod.se) chronyd[18836]: 选定源 172.20.45.119 | 该日志信息意味着Axis设备的chronyd进程成功验证了NTP服务器,并选择了NTP服务器作为时间源。 |

| 同步 | Chronyd Linux 系统时钟 | chronyd[17156]: 系统时钟错误 250.930199 秒 chronyd[17156]: 系统时钟步长为 250.930199 秒 scheduling[900]: 时间被操纵了! | 当Axis设备的chronyd进程从NTP服务器获取时间并调整自身时间为正确时间时,可以看到该日志。 |

| Chronyd 漂移文件 | Chronyd Linux 系统时钟 | chronyd[19610]: 从 /var/lib/chrony/drift 读取频率 1.637 +/- 13.841 ppm | chronyd 进程刚启动时,可以看到日志消息。当 chronyd 计算出系统时钟相对于实际时间增加或减少时间的速率的新值时,它会将其记录在此处 /var/lib/chrony/drift。 这样,chronyd 每次重新启动时都可以开始以该速率补偿系统时钟。第一个是系统时钟增加或减少时间的速率,以百万分率表示,增加为正值。第二个是真实速率实际上所在的第一个值的误差界限的估计值。 |

| 系统时钟不同步 | Chronyd Linux 系统时钟 | chronyd[2235]: 无法同步:没有可选择的源 | 当 Axis 设备的 chronyd 进程从 NTP 服务器获取新的更新时,可以看到此日志。但是,时间差异太大,因此 Axis 设备决定不信任它。在设备的网页中,您将看到“已同步”状态变为否。 |

| 系统时钟不同步 | Chronyd Linux 系统时钟 | time-service: 未收到请求,正在启动终止进程 systemd[1]: systemd-timedated.service: 已成功停用。 systemd[1]: time.service: 已成功停用。 | 当 Axis 设备的 chronyd 进程未从 NTP 服务器收到回复时,将显示此日志。 |

| 国家运输安全委员会 | Chronyd Linux 系统时钟 | 源 194.58.207.69 更改为 194.58.207.79 (sth1.nts.netnod.se) | 该日志将显示 Axis 设备的 chronyd 进程何时从 KE 服务器重定向到 NTP 服务器。 |

| NTS 密钥交换 | Chronyd Linux 系统时钟 | chronyd[7694]: 与 194.58.207.69:4460 (sth1.nts.netnod.se) 的 TLS 握手失败:证书验证错误。该证书不受信任。证书颁发者未知。 | 使用 NTS 时将显示此日志。系统不信任 KE 服务器。请确保将 KE 服务器的 CA 证书上传到 Axis 设备中。 |

| NTS 密钥交换 | Chronyd Linux 系统时钟 | chronyd[29971]: 与 194.58.207.10:4460 (194.58.207.10) 的 NTS-KE 会话超时 | 此日志表明 Axis 设备的 chronyd 进程无法与服务器建立 NTS-KE 会话。请检查配置和网络设置以查看是否有任何内容被阻止。 |

| NTS 密钥交换 | Chronyd Linux 系统时钟 | ntpconfd:没有可用的 NTS 服务器! | 该日志表明设备网页中的NTS服务器设置不正确。 |

| 停止 NTP | Chronyd Linux 系统时钟 | systemd[1]: 正在停止 NTP 客户端/服务器... systemd[1]: 已启动时间和日期服务。 chronyd[12200]: chronyd 退出 systemd[1]: chronyd.service: 已成功停用。 systemd[1]: 已停止 NTP 客户端/服务器。 | 当您切换到手动日期和时间而不是 NTP 时将显示此日志。 |

多个时间服务器

使用 AXIS OS 9.40.1 或更高版本,可以在 Web 界面中配置辅助 NTP 服务器,以及通过 VAPIX Time API 配置最多五个 NTP 服务器。设备会尝试与所有已配置的服务器同步。使用 VAPIX Time API,最多可以配置 5 个 NTP 服务器 URL。此外,一个 NTP 服务器 URL 可以解析为多个地址,但每个 URL 只能使用一个“有效”服务器进行同步。因此,如果您配置...

pool.ntp. AND 0.ntp.com,其中pool.ntp.解析为三个地址 [ 146.76.54.5, 146.76.54.56, 146.76.54.5 ],而0.ntp.com解析为45.32.76.99

...实际使用的 NTP 服务器是第一个 URL 的一个有效且可访问的地址以及第二个 URL 的一个有效且可访问的地址:

(146.76.54.5 或 146.76.54.56 或 146.76.54.5 ) 和 45.32.76.99

NTP 算法确定从第一个池中使用哪个 NTP 服务器。

使用 AXIS OS 11.0 或更高版本时,设置多个 NTP 源时,Chrony 会尝试选择最准确、最稳定的源来同步系统时钟。设置多个 NTS 服务器时也适用此设置。

外部时间服务器

Axis 公共 NTP 服务器

Axis 公共 NTP 服务器是ntp.,连接到互联网的摄像机可以与其同步时间。

Meinberg NTP 服务器

Meinberg拥有自己的独立 NTP 服务器软件,可安装在 Microsoft Windows 操作系统上,并可与其他 NTP 服务器同步。它还具有独立操作模式,非常适合无需与外界网络连接的独立环境,且操作简单。

Netnod NTS 服务器

Netnod 的 NTP 服务由 PTS 资助,可供任何人免费使用。Netnod 目前提供以下 NTS 服务器。

nts.netnod.se

sth1.nts.netnod.se

sth2.nts.netnod.se

Windows NTP 服务器

按照以下步骤操作,可以将本地 Windows 系统配置为 NTP 服务器。

请注意,默认情况下,Windows 的 NTP 时间精度较低,同步间隔较大,这可能不是实现良好时间精度的最佳方法。

对于 Chrony,Windows NTP 服务器的一个常见问题是它们报告的根分散非常大(例如三秒或更长时间),这导致 chronyd 忽略服务器,因为服务器太不准确。

建议将 Windows NTP 服务器配置为具有更严格和准确的时间精度和同步间隔。有关更多信息,请参阅以下指南:

如果您使用 Windows 作为离线安装的 NTP 服务器,Windows NTP 服务器可能会使用本地 CMOS 时钟时间。默认情况下,它将报告 10 秒的根散布。有关如何更改此值的更多信息,请参阅以下指南:

故障排除

对等时钟层未指定或无效 (0)

| 执行 | 解释 |

| 开放NTPD | 如果本地 NTP 服务器未与高层 NTP 服务器(更高 NTP 层次结构)同步,则 Axis 设备将不会接受时间戳,因为没有提供可靠的时间戳。 |

| 克罗尼 | Axis 设备的 chronyd 进程将仅与 Stratum 15 或以上的 NTP 服务器同步。 |

Axis 设备发送的时间是多少?

在调试与 NTP 相关的网络问题时,可以观察到 Axis 设备正在向 NTP 服务器传输随机的 64 位时间,以减轻网络安全攻击的风险。这不会对 NTP 时间同步本身的性能或质量产生任何影响,因为 NTP 服务器仍将响应有效时间戳,Axis 设备将把该时间戳应用于其时间。

最大时间差

| 执行 | 解释 |

| 开放NTPD | 如果 Axis 设备与 NTP 服务器之间的时间差大于 2.145 秒(35.75 分钟/0.5 小时),则将无法再进行时间同步。原因是 Axis 设备会认为来自 NTP 服务器的时间变化太大,因此认为 NTP 服务器不可靠。建议检查 NTP 服务器是否正常运行,并重新配置 Axis 设备以再次与 NTP 服务器同步,以启动新的时间同步程序。 |

抵消时钟漂移

如果系统时钟有显著的漂移,Axis 设备的时钟将永远无法与 NTP 服务器实现足够接近的偏移。但是,系统时钟不应该以这种幅度的速率漂移。

| 执行 | 解释 |

| 开放NTPD | NTP 客户端最多可以将系统时钟调整到 500 ppm(百万分之一),可以抵消每小时 1.8 秒的时钟漂移。 |

| 克罗尼 | Chrony 客户端最多可以将系统时钟调整为 83333.333 ppm(百万分之一)。理论上,它可以抵消每小时 300 秒的时钟漂移。 |

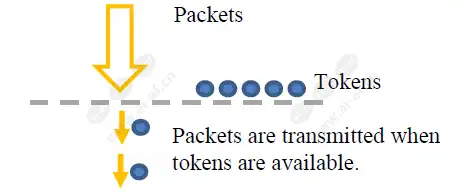

QoS(服务质量)

QoS 提供了一种方法,可以保证网络上选定流量的特定资源达到一定水平。质量可以定义为,例如,保持带宽水平、低延迟、无数据包丢失等。QoS 感知网络的主要优势可以概括为:

能够对流量进行优先级排序,从而允许关键流量在优先级较低的流量之前得到服务

通过控制应用程序可使用的带宽量,从而控制应用程序之间的带宽竞争,网络可靠性更高

要在具有 Axis 视频产品的网络中使用 QoS,需要满足以下要求:

所有网络交换机和路由器都必须支持 QoS。这对于实现端到端 QoS 功能非常重要

使用的 Axis 视频产品必须启用 QoS

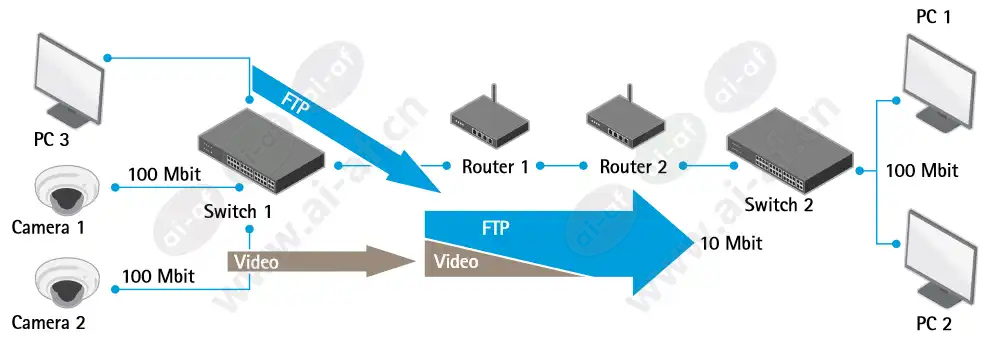

假设图 1 中的网络是一个普通(非 QoS 感知)网络。在此示例中,PC1 正在观看来自摄像机 Cam1 和 Cam2 的两个监控视频流,每个摄像机的流速为 2.5 Mbps。突然,PC2 开始从 PC3 传输文件。在这种情况下,文件传输将尝试使用路由器 R1 和 R2 之间的全部 10 Mbps 容量,而视频流将尝试保持其总计 5 Mbps。我们无法再保证分配给监控系统的带宽量,并且视频帧速率可能会降低。最坏的情况下,FTP 流量将消耗所有可用带宽。

现在,假设图 2 中的网络具有 QoS 感知能力并使用 DiffServ 模型(见下文)。路由器 R1 已配置为将可用 10 Mbps 中的 5 Mbps 专用于流式视频。FTP 流量可使用 2 Mbps,HTTP 和所有其他流量最多可使用 3 Mbps。使用这种划分,视频流将始终具有必要的可用带宽。文件传输被认为不太重要,获得的带宽较少,但仍有带宽可用于 Web 浏览和其他流量。请注意,这些最大值仅适用于网络拥塞的情况。如果有未使用的可用带宽,则任何类型的流量都可以使用它。通过使用 QoS,我们允许网络应用程序在同一网络上共存,而不会消耗彼此的带宽。

进一步阅读

有关服务质量标准的进一步阅读和更详细的文档,请参阅以下链接:

QoS 模型

有几种不同的方式(模型)来实现 QoS。Axis 产品使用 DiffServ 模型,以实现更高的可扩展性和灵活性。请参阅下文了解更多信息。

IntServ 模型

IntServ 模型或集成服务模型使用一种称为 RSVP(预留设置协议)的协议,用于在网络中预留一定的流量质量。在使用之前,IntServ QoS 网络中的每个应用程序都会预留自己的资源,路由器会批准或拒绝该请求。收到预留请求后,路由器需要找到一条可以支持 IntServ 请求的路径以及提供最佳服务的路由。此模型的主要问题是可扩展性。随着网络规模的扩大,连接数据库将增长到巨大的比例,跟踪所有预留将既困难又低效。另一个缺点是该模型缺乏灵活性 – 每种流量将接收的最大资源量是模型中指定的最大值,即使还有其他未使用的资源可用。

DiffServ 模型

差异化服务 (DiffServ) 模型于 1998 年推出。它基于两个主要组件:

数据包标记

路由器排队规则

DiffServ 网络中的应用程序会标记其流量,以便路由器知道对数据包应用哪种服务。标记是在 IP 标头中完成的,通过设置称为 DSCP(差分服务代码点)的字段来完成的。这是一个 6 位字段,提供 64 个不同的类 ID。每个 DSCP 值代表一个 QoS 类,也称为行为聚合。因此,不同的应用程序可以使用相同的 DSCP 值标记自己的流量。DiffServ 网络的智能是在路由器中设置的,其中特定的 DSCP 值映射到特定的路由行为。此行为称为每跳行为 (PHB),并使用不同的排队规则在路由器中实现。

DiffServ 模型放弃了 IntServ 中使用的状态概念,路由器以无连接模式运行。这增加了系统的可扩展性,因为每个路由器都独立工作,不知道网络规模和复杂性。此模型也更灵活,因为服务类别没有严格定义。当资源有限时,超过指定最大值的资源可以在可用时自由利用。在 Axis 产品中使用此模型的主要好处是产品标记自己的流量,而不是让 DiffServ 域的边界节点这样做。例如,边界节点中的调节算法无法区分 HTTP 上的视频和 HTTP 上的音频 - 它们只会看到 HTTP,并且可能提供比实际要求低得多的服务级别。要允许 DS 域外的节点对自己的流量进行分类:

边界路由器必须正确配置

必须将摄像机设置为可信节点

每跳行为 (PHB) 定义路由器对特定流量类别的转发处理。流量类别也称为行为聚合 (BA)。BA 的成员用相同的 DSCP 值标记。建议定义四种 PHB,每种都映射到一个或多个 DSCP 值。

默认 PHB:默认 PHB 提供传统的尽力而为服务。它由 DSCP 值 000000 表示(注意:6 位设置为 0),并且必须在任何 DiffServ 路由器上可用。这是应用于所有非 DiffServ 感知应用程序的转发处理。

类别选择器 PHB:为了保持与旧 TOS 字段定义的向后兼容性,类别选择器 PHB 定义了 xxx000 形式的 DSCP 值。这三位表示服务类型感知网络定义的 IP 优先级。类别选择器 PHB 确保 DiffServ 兼容节点可以与基于 IP 优先级的节点共存。

加速转发:加速转发 (EF) PHB 提供低丢失、低延迟、低抖动和保证带宽的服务,可视为最高优先级行为。VoIP 等应用程序需要这种强大的服务。EF 的建议 DSCP 值为 101110。

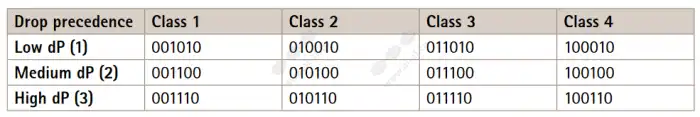

保证转发:使用保证转发 (AF),流量可分为四个不同的类别。每个类别通常分配有特定数量的带宽。

在每个类别中,可以指定三个不同的丢弃优先级值。此值表示在发生拥塞时丢弃数据包的顺序。丢弃优先级较高的数据包将首先被丢弃。这为我们提供了一个 AF 矩阵,因此 AF 通常表示为 AFxy,其中 x 是类别编号,y 是丢弃优先级。下表显示了为 AF PHB 推荐的 DSCP 值。这为我们提供了一个 AF 矩阵,因此 AF 通常表示为 AFxy,其中 x 是类别编号,y 是丢弃优先级。表 1.1 显示了为 AF PHB 推荐的 DSCP 值。

DiffServ域

DiffServ 域 (DS 域) 是根据特定 DiffServ 规范设置的网络,它具有一组映射到某些 PHB 的 DSCP 值。由于 DiffServ 域中的每个路由器都根据 DSCP 值映射转发流量,因此我们只能保证在自己的 DS 域内获得正确的转发处理。一旦数据包离开域,我们就无法再保证其他路由器将如何映射我们的 DSCP 值。传入流量也是如此 - 我们必须重新分类传入流量以符合我们的规则。这意味着我们必须使用在我们的域中有效的 DSCP 值标记流量。这通常是通过查看数据包头并根据源地址、端口号等设置新的 DSCP 值来完成的。标记过程称为流量调节,在 DS 域的边界节点完成。

VLAN 802.1P 模型

IEEE 802.1P 在 OSI 第 2 层 (L2,数据链路) 上定义了一个 QoS 模型。这称为 CoS,即服务等级,并在 VLAN MAC 报头中添加了一个额外的 3 位字段 (称为用户优先级)。这会将流量分成 8 个不同的类别。优先级在交换机中设置,然后交换机使用不同的排队规则正确转发数据包。尽管 802.1P CoS 运行良好,但它缺乏可扩展性,无法提供端到端保证。我们不能假设 L2 协议在较大的网络或 Internet 上保持不变。因此,当今大多数高端交换机都实现了从 L3 (IP DSCP) QoS 到 L2 CoS 的映射。

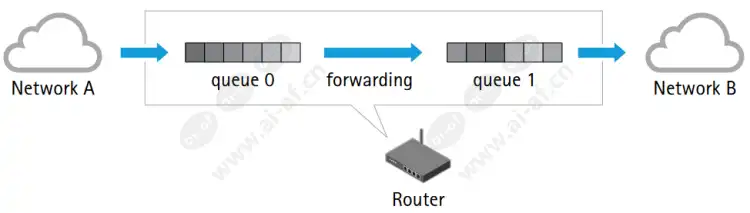

路由器

路由器中的 DiffServ 实现

路由器负责将网络流量从一个网络转发到另一个网络。从一个网络进入的所有数据包(参见图 3)在处理之前都会进行排队,以确定应将它们转发到哪个网络。路由器中的 DiffServ 实现是一种根据传入数据包的 DSCP 提供转发处理的方法。这是通过使用排队规则和数据包优先级来实现的。请注意,路由器配置取决于品牌,本文档不涉及此内容。

队列规则

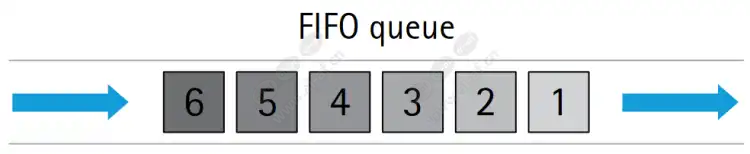

为了能够提供 DiffServ 所需的机制,路由器会采用不同的方式处理其队列。这些不同的技术称为排队规则,是旨在提供不同服务保证的算法。为了举例说明不同排队规则的使用,我们将简要介绍 FIFO 队列和优先级队列。

FIFO 是最简单的排队规则,通常是网络路由器中的默认设置。FIFO 描述了队列的简单先进先出行为。下图显示了一个 FIFO 队列,其中数据包从左侧进入并从右侧退出。第一个进入的数据包将是端口上发出的第一个数据包。其他数据包将被放置在队列的末尾,必须等待轮到它们。这种规则太基础了,无法提供任何 QoS 服务。

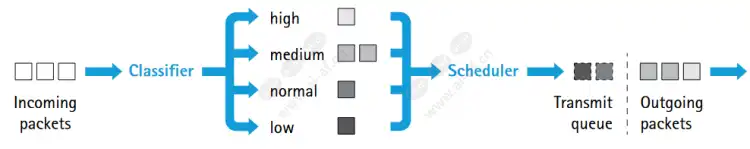

优先级排队

优先级排队是在路由器中实现区分服务类别的一种相对简单的方法。它不是只使用一个 FIFO 队列,而是使用多个队列,并且每个队列都分配不同的优先级。分类器确定将传入数据包放入哪个队列,然后调度程序将数据包发送到网络上。分类器解析传入数据包的报头,并决定将数据包放入哪个优先级队列。在 DiffServ 网络中,此决定基于传入数据包的 DSCP 值。调度程序确保首先为高优先级队列提供服务,然后是中优先级队列,依此类推。此规则允许对流量进行优先级排序。

AXIS 操作系统

Axis 选择使用 DiffServ 模型,以提供更高的可扩展性和灵活性。具体实现方式如下:

标记网络流量

将网络应用程序划分为 QoS 类别

提供用户界面

AXIS OS QoS 类

AXIS OS 使用四个 QoS 类。类中的成员都使用相同的 DSCP 值标记其流量,因此从路由器获得相同的转发处理:

实时视频 - 此类包括通过 HTTP 传输运动 JPEG 视频流以及通过 RTP、RTP/RTSP 和 RTP/RTSP/HTTP 传输 MPEG-4 视频流的应用程序。

实时音频 - 此类由生成音频流的应用程序组成,并且仅存在于支持音频的产品中。

事件/警报 - 此类由生成事件和警报流量的应用程序组成。此类处理 FTP、HTTP、SMTP 和 TCP 事件。

管理 - 此类由生成管理流量的应用程序组成。此类可以处理 FTP、HTTP、HTTPS 和 SNMP 管理流量。

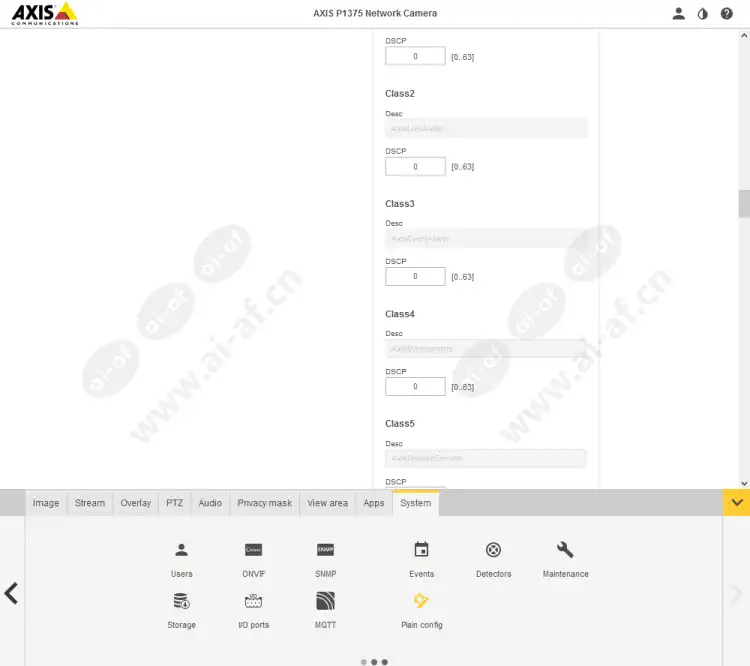

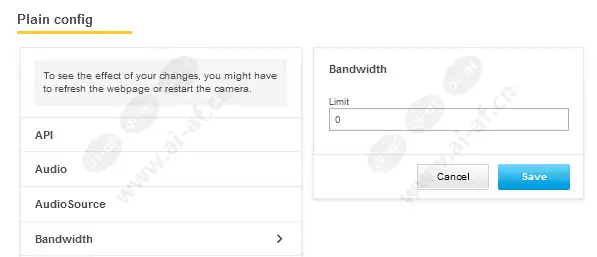

AXIS OS QoS 配置

下图显示了使用 AXIS OS 6.5X 及更低版本的 Axis 设备中 QoS 的 HTTP 用户界面的屏幕截图示例。它显示了产品支持的不同 QoS 类,并允许用户为每个类指定 DSCP(DiffServ 代码点)值。默认 DSCP 值为 0,与默认 PHB 相同,可解释为禁用 QoS。

在运行 AXIS OS 7.10 及更高版本的 Axis 设备中,设置 > 系统 > 普通配置 > 网络中的普通配置用于执行 QoS 相关配置。

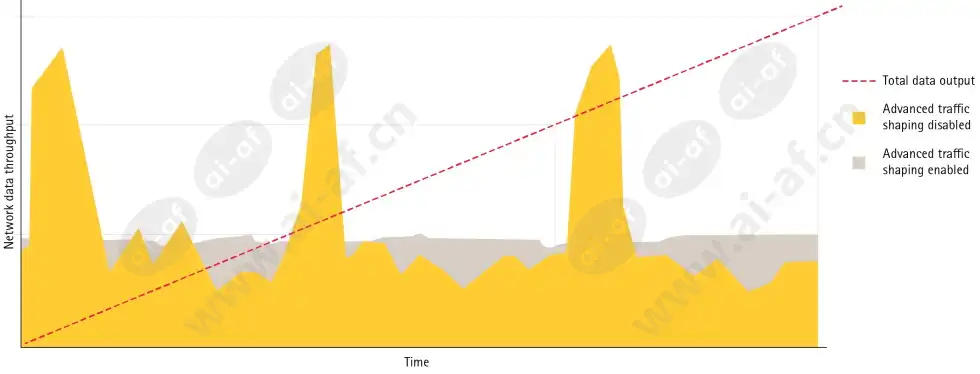

性能改进

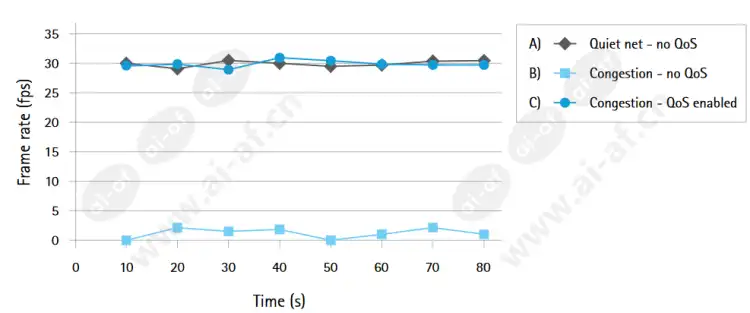

下图说明了在启用 QoS 的网络上维持/改进性能的可能场景。

视频首先在安静的非 QoS 网络上传输,其中帧速率可以假设为大约每秒 30 帧。如线 A 所示。

然后通过添加无响应的 UDP 流等方式模拟网络拥塞。帧速率急剧下降,达到几乎无法使用的水平,如线 B 所示。

然后,视频通过启用 DiffServ 的网络进行传输,这里也添加了相同的拥塞。视频流量不受拥塞影响,帧速率保持不变,如线 C 所示。

TCP ECN

ECN 是显式拥塞通知的缩写,是对 TC P 中拥塞控制的改进。基本思想是让 TCP 在队列实际溢出之前报告即将发生拥塞。路由器通过在 IP 标头中标记一个称为 CE(拥塞经历)的字段来实现这一点。当发送方收到此信号时,流量会减慢。指示拥塞的传统方法是让路由器丢弃导致数据包重新传输的数据包。

仅当两个通信端点都支持 ECN 模型时,才会使用该模型。这是通过在 TCP 连接初始化时进行协商来实现的。通过引入 ECN 支持,网络上的重新传输被最小化,从而实现更高的吞吐量和更少的延迟。TCP ECN 在 Axis 视频产品中默认启用,可以在Plain Config > Network > TCP ECN中禁用。

IPv6

IPv6(Internet 协议版本 6)最初由 IETF 设计,用于取代当前的 IP 版本 4(IPv4)。目前最有可能的情况是,即使 IPv6 进入舞台,IPv4 仍将保留。引入 IPv6 的主要原因之一是 IPv4 地址日益短缺。此外,IPv6 还在路由和网络自动配置等领域进行了改进。以下各节提供了有关 IPv6 地址和配置的一些一般信息,完整的 IPv6 规范可在 RFC 2460 规范中找到。

IPv6 地址

IPv6 地址以十六进制形式书写,由八个双字节组成,每个字节之间用冒号分隔。为了使地址表示尽可能简短,可以将多个连续的零缩写为双冒号,这在任何单个 IPv6 地址中都允许出现一次。IPv6 不使用 IPv4 中的子网掩码,而是仅使用网络前缀长度。前缀长度附加在地址后面。

例如:fe80::250:daff:fe4d:7592/64

前缀长度指定地址中有多少位将被视为前缀的一部分。在上面的示例中,前 64 位指定网络地址,而后 64 位指定主机地址。IPv6 地址可以按不同的方式分配:

自动配置链路本地 IPv6 地址。

DHCPv6 服务器可用于分配 IPv6 地址。

路由器通告可用于分配自动配置的地址。

自动配置的链路本地地址

支持 IPv6 的设备将获得一个以 fe80 开头的自动配置的链路本地地址。地址的其余部分通常基于所谓的 EUI64 地址构建。EUI64 地址的构建方法是获取网络接口的以太网 MAC 地址,并在中间填充两个特定字节 (fffe),以获得 64 位地址(请参阅上一节中的示例地址)。

使用路由器通告进行自动配置

在 IPv6 网络中,可以通过侦听网络中路由器发送的通告来自动配置网络设备。然后,这些通告将定义应如何配置网络设备才能进行路由。可以使用路由器通告中的信息来派生可路由的 IPv6 地址。此自动配置地址是使用 EUI64 地址以及路由器地址和网络前缀派生的。路由器通告可能会指示网络设备使用 DHCPv6,如果是,则指示在哪个级别使用。

DHCPv6 配置

正如 IPv4 网络可以使用 DHCP 服务器分配 IP 配置一样,IPv6 网络也可以使用 DHCPv6 服务器。DHCPv6 可以在不同级别使用:

在无状态模式下,DHCPv6 服务器将指定要使用的网络服务器,例如 DNS 服务器和 NTP 服务器,但不会为网络设备分配 IPv6 地址。这必须使用其他方法来完成。

在有状态模式下,DHCPv6 服务器还将为网络设备分配 IPv6 地址,以及像无状态模式一样分配网络服务器。

访问 IPv6 设备

大多数程序都接受主机名并会自动查找 IPv6 地址。这是将地址传递给程序的首选方式。如果名称映射到 IPv4 地址,则将使用 IPv4。如果名称映射到 IPv6 地址,则将使用 IPv6。如果同时存在 IPv4 和 IPv6 映射,操作系统将决定先尝试哪一个。 要将 IPv6 文字地址传递给程序,需要考虑几点。传递 URL 时,必须使用支架。 要将 IPv6 文字地址传递给程序,需要考虑几点。传递 URL 时,必须使用支架。例如:

| 例子 | 评论 |

| http://[2001:5c0:84d9:2:240:8cff:fe6b:3cb9] | 使用 http 访问 Axis 设备 |

| http://[2001:5c0:84d9:2:240:8cff:fe6b:3cb9]:8080 | 使用 http 和自定义 httpport 访问 Axis 设备 |

| https://[2001:5c0:84d9:2:240:8cff:fe6b:3cb9] | 使用 https 访问 Axis 设备 |

| http://root:pass@[2001:5c0:84d9:2:240:8cff:fe6b:3cb9] | 使用 http 和预先输入的访问凭证访问 Axis 设备 |

| http://[fe80::2:240:8cff:fe6b:3cb9%eth0] | 使用链路本地地址访问 Axis 设备。请注意,网络接口在 IPv6 地址后指定。这是因为链路本地前缀 fe80::/10 具有多路径路由,即每个接口一个路由。路由系统无法知道您尝试联系的设备位于哪个接口上。 |

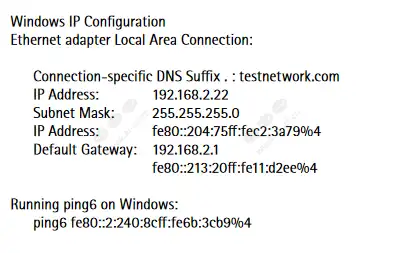

大多数程序(例如 FTP、Telnet 等)将接受文字形式的 IPv6 地址,例如ftp 2001:5c0:84d9:2:240:8cff:fe6b:3cb9或ftp fe80::2:240:8cff:fe6b:3cb9%4。某些程序可能会以非标准方式获取接口标识符。通常随 linux 分发的 ping6 工具就是一个例子。它应像这样运行ping6 -I eth1 fe80::2:240:8cff:fe6b:3cb9。在 Windows 上,您可以通过运行“ipconfig”并查找该接口的 IPv6 链路本地地址来查看每个适配器的标识符。它可能看起来像这样:

常见 IPv6 地址和范围

| IPv6 地址 | 解释 |

| 0:0:0:0:0:0:0:0 | 等于 IPv4 0.0.0.0,是主机在从 DHCP 接收 IP 地址之前的源地址 |

| 0:0:0:0:0:0:0:1 | 等于 ::1 并且相当于 IPv4 127.0.0.1 |

| 0:0:0:0:0:0:192.168.100.1 | 在双栈混合 IPv4-IPv6 环境中,IPv4 地址的写法如下 |

| 2000:::/3 | 全球单播地址范围 |

| FC00::/7 | 唯一的本地单播范围 |

| FE80::/10 | 链路本地单播范围 |

| FF00::/8 | 多播范围 |

| 3FFF:FFFF::/32 | 保留用于示例和文档 |

| 2001:0DB8 :: / 32 | 保留用于示例和文档 |

| 2002::/16 | 用于 IPv6 到 IPv4 隧道并用作过渡系统,允许 IPv6 数据包通过 IPv4 网络传输,而无需配置显式隧道。 |

IPv6:AXIS OS 配置

Web 界面

Axis 视频产品的 IP 配置通常通过嵌入式 Web 界面中的 TCP/IP 设置(参见第 2.1 节)页面进行。除此之外,您还可以直接在Plain Config页面中列出参数。从这里,您可以通过更改 TCP/IP 设置页面中不可用的参数来自定义 IPv6 配置。在 TCP/IP 设置页面上,可以启用或禁用 IPv4 和/或 IPv6 的使用。

禁止用户同时禁用 IPv4 和 IPv6,因为这会导致 Axis 设备无法访问。但是,仍然可以从 Plain Config 页面同时禁用 IPv4 和 IPv6。如果发生这种情况,Axis 设备将覆盖配置并根据 IPv4 配置启动 IPv4。

默认情况下启用 IPv4。禁用 IPv4 后,设备上将不会进行任何 IPv4 配置。然后设备将只能通过 IPv6 访问。请注意,禁用 IPv4 后,不会分配链路本地 IPv4 地址,即使在“高级 TCP/IP 设置”页面上启用了链路本地 IPv4 地址的使用。

默认情况下,IPv6 的使用处于禁用状态。启用 IPv6 后,Axis 设备将分配一个链路本地 IPv6 地址。默认情况下,设备还将监听路由器通告并相应地分配 IPv6 地址。可以使用高级系统选项菜单中的普通配置界面更改 IPv6 配置行为。有关高级 IPv6 设置的更多说明。

普通配置

IPv6 配置默认设置为接受路由器通告并根据路由器通告使用 DHCPv6。在不同的环境中,可能需要更改 IPv6 配置。为此,请转到普通配置页面并选择网络参数组。通过更改 Network.IPv6 参数组中的参数,可以更改 IPv6 配置的行为。该组由五个参数组成:

| 范围 | 评论 |

| 网络.IPv6.已启用 | 此参数用于启用或禁用IPv6网络配置。 |

| 网络.IPv6.AcceptRA | 接受路由器通告参数用于启用或禁用上述功能。如果此参数设置为是,Axis 设备将监听网络上的路由器通告并根据该通告执行 IPv6 配置。 |

| 网络.IPv6.DHCPv6 | 此参数用于配置四个 DHCPv6 客户端设置之一

|

| 网络.IPv6.IP地址 | IP 地址参数用于手动设置 IPv6 地址。此地址将与可能由 DHCPv6 或路由器通告设置的其他 IPv6 地址同时使用。如果请求特定的前缀长度,则前缀长度在地址的最后定义,例如:2001:5c0:84d9:2::1:3b/128。如果未定义前缀长度,则将使用默认长度 64。 |

| 网络.IPv6.默认路由器 | 默认路由器参数用于手动设置 IPv6 默认路由器。此地址将与可能由 DHCPv6 或路由器通告设置的其他 IPv6 地址同时设置。 |

| 附加信息 | 当前使用的 IPv6 地址是从 Network.<interface>.IPv6 组中的 IP 地址参数读取的,其中<interface>是接口的名称(例如 eth0、eth1 等)。此参数列出所有 IPv6 地址,以空格字符分隔。 |

IEEE 802.1X

网络基础设施及其所连接设备的安全级别各不相同。第一级是身份验证和授权。用户或设备通过用户名和密码向网络和远程端表明自己的身份,然后在允许设备进入系统之前对用户名和密码进行验证。可以通过加密数据来防止他人使用或读取数据,从而提高安全性。无线网络中的常用方法有 HTTPS(也称为 SSL/TLS)、VPN 和 WEP 或 WPA。IEEE 802.1X 是一种身份验证和授权技术。Axis 网络视频产品支持 IEEE 802.1X 作为安全功能。本节介绍了 IEEE 802.1X 的背景及其工作原理。它还介绍了如何在 Axis 设备中使用 IEEE 802.1X,以及如何配置 RADIUS(远程身份验证拨入用户服务)服务器和交换机。本文档的目标读者是技术人员和系统集成商。

IEEE 802.1X 是基于端口的网络访问控制的 IEEE 标准(“端口”是指与 LAN 基础设施的物理连接)。它是 IEEE 802.1 网络协议组的一部分,为设备连接到 LAN 提供了一种身份验证机制,可以建立连接,如果身份验证失败则阻止连接。IEEE 802.1X 可防止所谓的“端口劫持”,即未经授权的计算机通过建筑物内外的网络插孔访问网络。IEEE 802.1X 在网络视频应用中非常有用,因为它们的设备通常位于公共场所,而网络插孔可能会带来安全风险。在现代企业网络中,IEEE 802.1X 正在成为连接到网络的任何设备的基本要求。

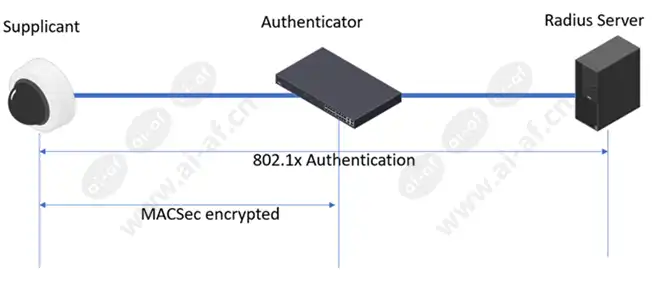

工作原理

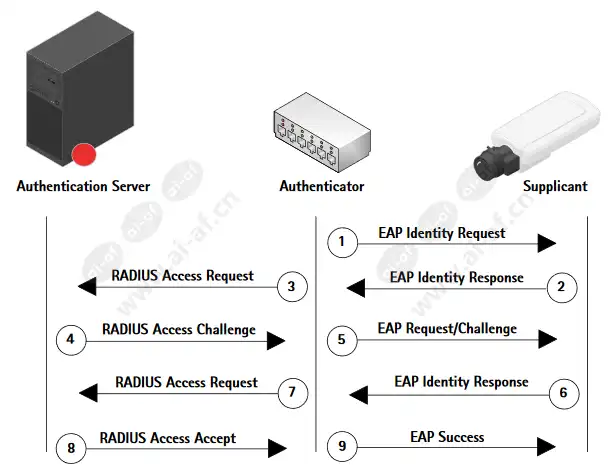

IEEE 802.1X 中有三个基本术语。需要进行身份验证的用户或客户端称为请求者。实际执行身份验证的服务器(通常是 RADIUS 服务器)称为身份验证服务器。中间的设备(例如交换机)称为身份验证器。IEEE 802.1X 中使用的协议是 EAPOL(LAN 上的可扩展身份验证协议封装)。有几种操作模式,但这里描述的是最常见的情况:

一旦检测到网络链接处于活动状态,验证者就会向请求者发送“EAP-Request/Identity”数据包(这可能是因为请求者(例如网络视频系统中的特定 Axis 设备)已连接到交换机)。

请求者向认证者发送“EAP-Response/Identity”数据包。

然后,认证者将“EAP-Response/Identity”数据包传递给认证(RADIUS)服务器。

身份验证服务器向身份验证器发回一个质询,例如使用令牌密码系统。

认证器从 IP 中解包该消息,并将其重新打包为 EAPOL 并发送给请求者。不同的认证方法会改变该消息和消息总数。EAP 支持仅客户端认证和强相互认证。

请求者对认证者的质询作出响应。

认证者将对质询的响应传递到认证服务器。

如果请求者提供了正确的身份,则认证服务器将向认证者响应成功消息。

- 然后,身份验证器将成功消息传递给请求者。身份验证器现在允许请求者访问 LAN,但可能根据从身份验证服务器返回的属性进行限制。例如,身份验证器可能会将请求者切换到特定的虚拟 LAN 或安装一组防火墙规则。

需要注意的是,设置和配置 IEEE 802.1X 是一个相当复杂的过程,正确设置 RADIUS 服务器、交换机和客户端(如 Axis 设备)非常重要。

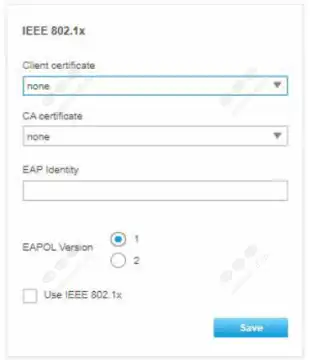

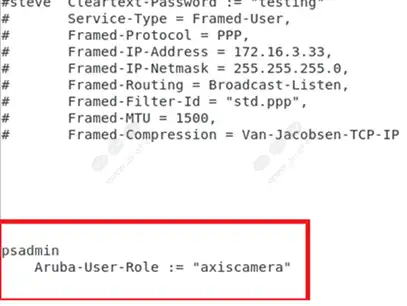

IEEE 802.1X:AXIS OS 配置

Web 界面

要访问受保护的网络,Axis 设备必须具有 CA 证书、客户端证书和客户端私钥。这些证书应由服务器创建并通过 Web 界面上传。当 Axis 设备连接到网络交换机时,设备将向交换机出示其证书。如果证书获得批准,交换机将允许设备在预配置的端口上进行访问。如前所述,为了使用基于端口的身份验证,网络必须配备 RADIUS 服务器和支持 IEEE 802.1X 的网络交换机。您可能还需要联系网络管理员以获取有关证书、用户 ID 和密码的信息,具体取决于所使用的 RADIUS 服务器类型。

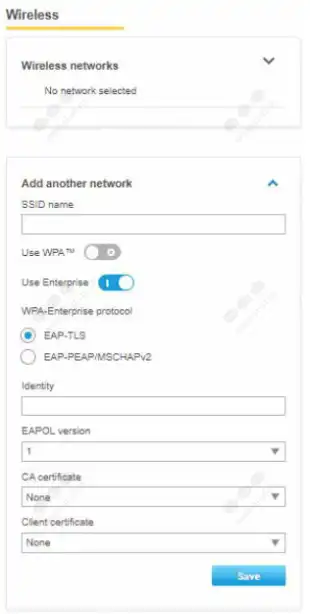

此处的设置使 Axis 设备能够访问受 IEEE 802.1X/EAPOL(LAN 上的可扩展身份验证协议)保护的网络。有多种 EAP 方法可用于访问网络。在 AXIS OS 11.6 之前,Axis 使用的协议是用于有线和无线 IEEE 802.1X 网络身份验证的 EAP-TLS(EAP-传输层安全性)以及用于无线 IEEE 802.1 网络身份验证的 EAP-PEAP/MSCHAPv2。

客户端和 RADIUS 服务器使用由认证机构签名的 PKI(公钥基础设施)提供的数字证书相互验证。请注意,为确保证书验证成功,应在配置之前在所有客户端和服务器上执行时间同步。应在安全的网络上对 Axis 设备进行进一步配置,以避免 MITM(中间人)攻击。Web 界面中使用的术语描述如下:

CA 证书- CA 证书由认证机构创建,用于验证自身,Axis 设备需要它来检查服务器的身份。在 CA 证书下的安全选项卡中选择之前上传的正确证书。从 AXIS OS 10.1 及更高版本开始,选择无 CA 证书(无)意味着 Axis 设备将跳过对服务器身份的任何验证。

客户端证书- Axis 设备还必须使用客户端证书进行身份验证。在客户端证书下的安全选项卡中选择之前上传的正确证书。

EAPOL 版本— 选择网络交换机中使用的 EAPOL 版本(1 或 2)。

EAP 身份- 输入与您的证书关联的用户身份。最多可使用 16 个字符。

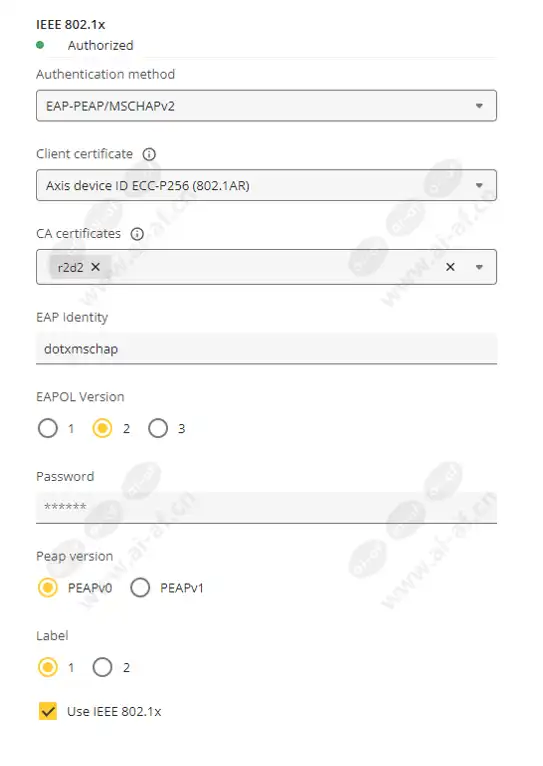

在 AXIS OS 11.6 及更高版本中,我们增加了对有线连接的 EAP-PEAP/MSCHAv2 支持。在 AXIS OS 11.8 及更高版本中,客户可以通过 Web 界面配置 EAP-PEAP/MSCHAPv2。

客户端证书-此身份验证模式不需要此证书。

CA 证书- 可选。CA 证书由认证机构创建,用于 Axis 设备验证服务器的身份。无 CA 证书(无)表示 Axis 设备将跳过对服务器身份的任何验证。

EAP 身份- MSCHAPv2 身份验证的用户名。

EAPOL 版本— 选择版本 2。

密码- MSCHAPv2 身份验证的密码。

Peap 版本— 选择 PEAPv0。

标签- 选择 1。

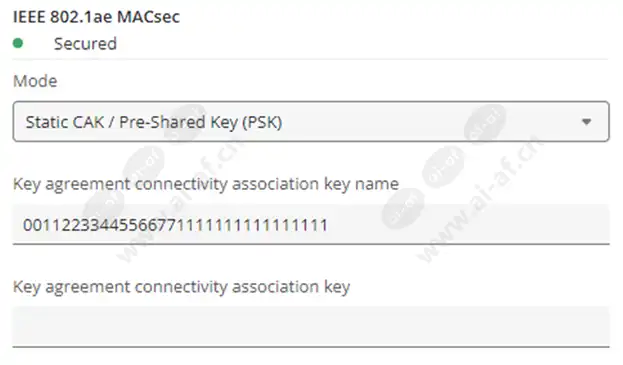

IEEE 802.1AE

在 AXIS OS 11.8 及更高版本中,IEEE 802.1AE MACsec 功能被添加到基于 AXIS OS 的设备中。

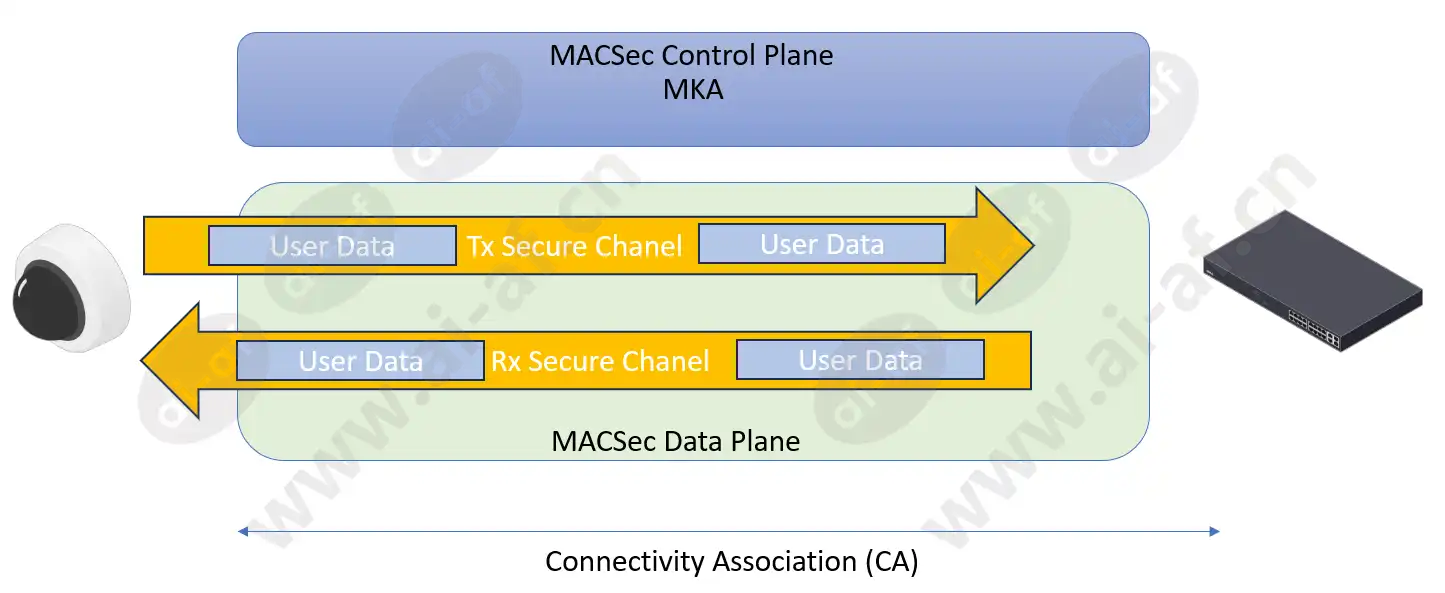

IEEE 802.1AE MACsec(媒体访问控制安全)是一种明确的网络协议,它以加密方式保护网络第 2 层上的点对点以太网链路,确保两个主机之间数据传输的机密性和完整性。

* 受 IEEE 802.1AE MACsec 保护的 Axis 设备使用的示例网络协议列表。MACsec 为没有本机安全功能的网络协议增加了保护,并为具有内置安全性的网络协议增加了额外的保护层。

与 IPSec 等在第 3 层作为端到端技术运行的协议不同,MACsec 会加密离开以太网 LAN 的每个帧,并在帧进入以太网 LAN 时对其进行解密。为了使用 MACsec 实现端到端网络加密,源和目标之间的所有链路/跳数都需要启用 MACsec,以确保跨网络的流量受到 MACsec 保护。

因此,不支持 MACsec 的单个链路/跳跃将使从该链路/跳跃到下一个链路/跳跃的网络流量未加密。

MACsec 不仅通过强加密防止未经授权访问网络数据流,还可以防止中间人攻击。由于 MACsec 在网络堆栈的低层 2 上运行,因此它为不提供本机加密功能的网络协议(ARP、NTP、DHCP、LLDP、CDP……)以及提供本机加密功能的网络协议(HTTPS、TLS)增加了额外的安全层。下图概述了 MACsec 框架。

包含 MACsec 参数的安全标签 (SecTAG) 会立即插入以太网报头中的源 mac 地址之后。完整性检查值 (ICV) 由发送方通过约定的算法计算并附加到帧中。当接收方收到帧时,它将使用相同的算法再次计算 ICV 并将其与附加到数据包中的 ICV 进行比较。如果两个 ICV 值相同,则确认数据包的完整性,这意味着数据包未被篡改。

术语

| 缩写 | 术语 | 描述 | |||

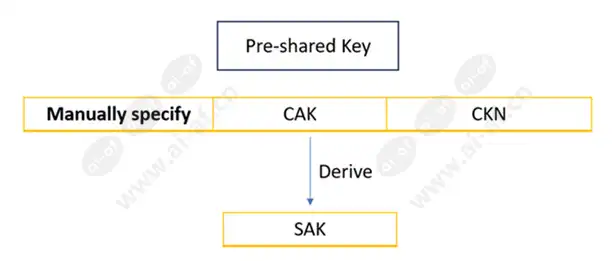

| 加州 | 安全连接协会 | 由密钥协商协议建立和维护的安全关系,由连接到单个局域网 (LAN) 的站中完全连接的服务接入点子集组成,这些站将由 MACsec 提供支持 | |||

| 钙调蛋白 | 连接关联密钥 | 此密钥用于派生数据加密的实际密钥。CAK 可以手动指定,也可以通过 802.1x 身份验证派生。 | |||

| 慢性肾病 | 连接关联键名称 | CAK 的名称。 | |||

| 麦卡伦 | MACsec 密钥协议 | 用于协商 MACsec 密钥的协议。 | |||

| 南卡罗来纳州 | 安全通道 | 一种安全关系,用于为从连接关联 (CA) 的一个成员向其他成员传输的帧提供安全保障。 | |||

| 沙特阿美 | 安全关联密钥 | 它使用特定算法从CAK派生而来,并加密通过SC传输的数据。 | |||

MACsec 密钥协议 (MKA)

在两台设备之间实施 MACsec 时,MACsec 密钥协议 (MKA) 协议提供并管理会话密钥。MKA 协议依赖 EAP 框架来建立通信。两台设备建立唯一的连接关联。在 CA 内,有两个安全通道,一个用于入站流量,另一个用于出站流量。两台设备使用相同的密码套件进行数据加密。

MACsec 密码