安讯士 AXIS OS 取证指南

介绍 Axis Communications 致力于在设备的设计、开发和测试中应用网络安全最佳实践,以最大限度地降低可能被攻击的漏洞风险。但是,保护网络、设备及其支持的服务需要整个供应商供应链以及最终用户组织的积极参与。安全的环境取决于其用户、流程和技术。本指南旨在帮助您管理网络、设备和服务中的安全事件。 从 IT/网络角度来看,Axis 设备与其他设备一样,都是网络端点,例如注意本电脑、台式电脑或移动设备。然而,与注意本电脑不同的是,网络设备不会让用户访问潜在有害的网站或打开恶意电子邮件附件。然而,网络摄像机是一种带有接口的设备,可能会给所连接的系统带来风险。 本指南为在安装 Axis 设备的周围网络和 IT 基础设施遭受网络安全攻击时对 Axis 设备进行取证分析的任何人提供技术建议。它建立了取证清单和检查技术的基线,可帮助您了解 Axis 设备是否在发生网络安全攻击时受到损害。 该指南包括按照以下格式在 Axis 设备的 Web 界面内修改设备设置的参考: AXIS 操作系统版本 Web 界面配置路径 < 7.10 设置 > 系统选项 > 安全 > IEEE 802.1x ≥7.10 设置 > 系统 > 安全 ≥10.9 系统 > 安全 如需对 AXIS OS Forensic 指南提供反馈,请联系 Axis 支持服务台 或您当地的 Axis 销售代表。 范围 本指南中概述的取证清单和检查说明是为所有运行 AXIS OS LTS 或主动跟踪软件的基于 AXIS OS 的产品编写的,并可应用于这些产品。运行 4.xx 和 5.xx 软件的旧版产品也属于适用范围。 安全通知 我们建议您订阅 Axis 安全通知服务, 以接收有关 Axis 产品、解决方案和服务中新发现的漏洞以及如何保护您的 Axis 设备安全的信息。 攻击指标 (IoC) 入侵指标 是 IT 取证行业的一个

介绍

Axis Communications 致力于在设备的设计、开发和测试中应用网络安全最佳实践,以最大限度地降低可能被攻击的漏洞风险。但是,保护网络、设备及其支持的服务需要整个供应商供应链以及最终用户组织的积极参与。安全的环境取决于其用户、流程和技术。本指南旨在帮助您管理网络、设备和服务中的安全事件。

从 IT/网络角度来看,Axis 设备与其他设备一样,都是网络端点,例如注意本电脑、台式电脑或移动设备。然而,与注意本电脑不同的是,网络设备不会让用户访问潜在有害的网站或打开恶意电子邮件附件。然而,网络摄像机是一种带有接口的设备,可能会给所连接的系统带来风险。

本指南为在安装 Axis 设备的周围网络和 IT 基础设施遭受网络安全攻击时对 Axis 设备进行取证分析的任何人提供技术建议。它建立了取证清单和检查技术的基线,可帮助您了解 Axis 设备是否在发生网络安全攻击时受到损害。

该指南包括按照以下格式在 Axis 设备的 Web 界面内修改设备设置的参考:

| AXIS 操作系统版本 | Web 界面配置路径 |

|---|---|

| < 7.10 | 设置 > 系统选项 > 安全 > IEEE 802.1x |

| ≥7.10 | 设置 > 系统 > 安全 |

| ≥10.9 | 系统 > 安全 |

如需对 AXIS OS Forensic 指南提供反馈,请联系Axis 支持服务台或您当地的 Axis 销售代表。

范围

本指南中概述的取证清单和检查说明是为所有运行 AXIS OS LTS 或主动跟踪软件的基于 AXIS OS 的产品编写的,并可应用于这些产品。运行 4.xx 和 5.xx 软件的旧版产品也属于适用范围。

安全通知

我们建议您订阅Axis 安全通知服务,以接收有关 Axis 产品、解决方案和服务中新发现的漏洞以及如何保护您的 Axis 设备安全的信息。

攻击指标 (IoC)

入侵指标是 IT 取证行业的一个概念,是了解网络设备在发生网络安全攻击时是否会被入侵以及入侵可能性的重要指标。以下 IoC 列表与 Axis 设备的操作和使用方式最为相关。虽然对 Axis 设备进行取证调查很重要,但从系统级角度调查安全事件也同样重要,因为系统中的底层网络和 IT 基础设施可能首先受到入侵(例如通过僵尸网络或勒索软件),然后安全事件才会到达网络边缘设备(例如 Axis 设备)。

网络访问的变化

网络访问模式的变化(例如通过在正常操作期间通常会禁用的协议(例如 FTP、SSH 或其他协议)访问 Axis 设备)可能表明存在恶意企图破坏 Axis 设备的情况。

来自/到设备的未知网络流量

从 Axis 设备发送/到 Axis 设备的异常或未经授权的网络流量模式表明 Axis 设备已被入侵或有人试图入侵它。

从设备/向设备传输未知文件

从/到未知网络主机发送/到 Axis 设备的未知文件传输(例如,视频或音频流)表明数据被未经授权使用。

设备配置的变化

Axis 设备配置的突然变化,例如禁用安全协议和系统功能,或者启用正常运行期间默认未启用的不安全协议或功能,可能表示有人恶意试图使 Axis 设备无法运行,例如,无法用于视频管理系统和其他基础设施网络连接。

设备帐号变更

Axis 设备用户帐户配置的突然变化,例如更改现有帐户的密码、删除帐户,甚至创建新帐户,表明有人恶意试图使 Axis 设备无法运行,或者试图从未经授权的网络主机建立永久访问。

视频和音频丢失

与流相关的通信协议或端口(RTSP、RTP、SIP 等)的变化表明有人试图破坏 Axis 设备并将其与通常接收设备视频和音频流数据的有意系统断开连接。

安装了未知的软件/应用程序

上传或使用非 Axis 授权的软件二进制文件或附加应用程序可能表明存在恶意企图危害 Axis 设备,例如,通过安装可能使对手受益的其他恶意软件或功能。

快速入门指南

按照快速入门指南了解如何从 Axis 设备收集证据、使用哪些调查工具来收集信息以及如何在收集证据后进行清理。

证据收集

在法医调查的开始阶段,重要是仅验证设备的当前状态。不要以任何方式篡改、更改或修改设备,因为这可能会导致证据被毁坏。此类更改/修改的示例包括关闭设备、安装工具等。

在调查您的 Axis 设备是否受到入侵影响后,必须收集证据。在收集证据之前,不应执行任何设备清理操作,例如删除未知用户和/或应用程序。

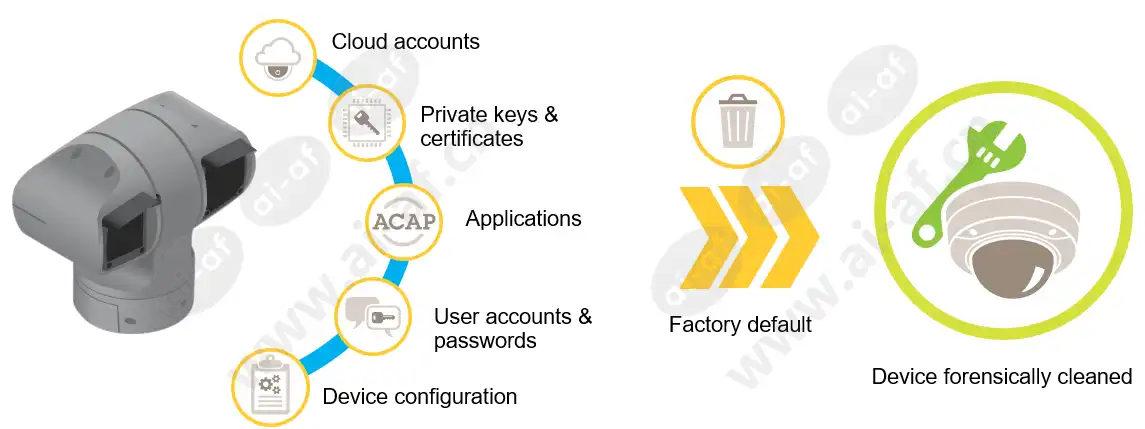

清理

清理受感染的 Axis 设备的最快、最有效的方法是执行出厂默认设置。在支持签名固件和安全启动的 Axis 设备上执行出厂默认设置将以法医方式清理设备并将其恢复到保证未受感染的状态。有关签名固件和安全启动的更多信息,请点击此处。

对于不支持签名固件和安全启动的 Axis 设备,也建议恢复出厂设置。但是,恢复出厂设置后,无法保证设备完全没有恶意软件。因此,建议在恢复出厂设置后短时间内对 Axis 设备进行取证监控,如果没有发现任何入侵迹象,则将其重新集成到操作系统中。

调查工具

Web 界面

Axis 设备的 Web 界面提供了快速查看设备配置的可能性,应在可能时使用。

服务器报告

您可以从 Axis 设备下载所谓的服务器报告。该报告包括有关健康监测的实际信息(某种程度上是历史信息)、一般系统和配置信息以及有价值的日志文件。

服务器报告(包括设备 Web 界面的配置)可以 .zip 文件形式下载。该文件是 Axis 设备取证检查的主要资源。

| AXIS 操作系统版本 | Web界面下载说明 |

|---|---|

| < 7.10 | 设置 > 系统选项 > 支持 > 日志和报告 > 下载服务器报告 |

| ≥7.10 | 设置 > 系统 > 维护 > 下载服务器报告 |

| ≥10.9 | 系统 > 日志 > 下载设备服务器报告 |

AXIS 服务器报告查看器

AXIS 服务器报告查看器是一个基于 Web 的图形用户界面,可用于上传和可视化服务器报告的数据。该工具由 Axis 开发,可大大提高分析服务器报告中数据的速度和效率。您可以使用 MyAxis 帐户登录后访问 AXIS 服务器报告查看器。

清单

安全性和完整性

软件完整性

检查软件完整性时,了解支持签名固件和安全启动的现代 Axis 设备与缺乏这些安全措施的传统 Axis 设备之间的差异非常重要。

具有签名固件和安全启动的 Axis 设备签名

固件和安全启动功能可确保 Axis 软件的真实性和完整性以及 Axis 设备检测受损软件的能力。签名固件意味着在软件升级过程中会执行软件完整性检查。如果设备检测到软件完整性受到损害,则升级将被拒绝。

另一方面,安全启动功能可确保 Axis 设备在启动过程中仅接受 Axis 授权的软件在设备上运行。如果启动过程中软件完整性检查失败,Axis 设备将无法启动。安全启动还可确保 Axis 设备的出厂默认状态在取证上是干净的,并且处于未受损害的状态。

没有签名固件和安全启动的 Axis 设备

对于不支持签名固件和安全启动的 Axis 设备,建议密切观察 Axis 设备的网络和登录访问活动,以了解其是否暴露于未经授权的网络活动。

恢复出厂设置可以作为清除配置的最后手段,但即使恢复出厂设置也不能保证这些 Axis 设备完全清除可能的恶意软件。

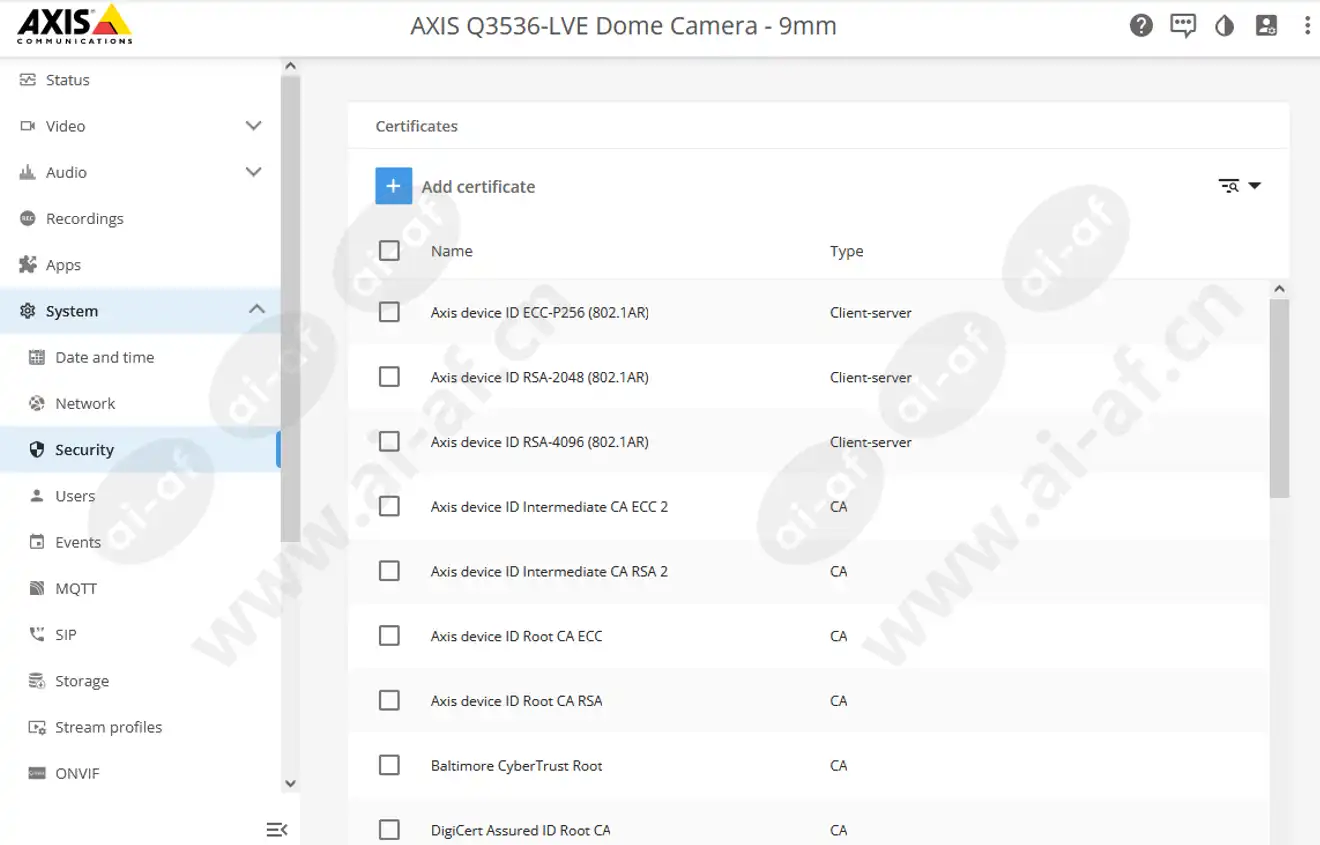

验证证书

加密材料(如证书)用于 Axis 设备,以确保与设备本身的通信安全且经过授权。检查证书配置是否已被更改非常重要。

检查清单

验证 Axis 设备中是否配置了正确的证书。需要证书配置的部分示例包括 HTTP 和 HTTPS、远程系统日志、MQTT、IEEE 802.1x 等。

验证 Axis 设备上是否上传了正确的客户端-服务器和 CA 证书。请注意,Axis 设备上已预加载多个授权和知名的 CA 证书。

具体检查用户上传的客户端-服务器和 CA 证书,并验证证书详细信息(如通用名称、国家、密钥加密和时间验证)是否仍然准确。

用户访问

验证用户帐户的完整性

建议通过检查现有用户帐户是否仍然存在、是否属于所需访问组以及检查密码是否仍然匹配来验证现有用户帐户的完整性。Axis 设备为 VAPIX 和 ONVIF 用户提供单独的用户配置界面。

检查清单

使用 Axis 设备的 Web 界面验证是否可以使用配置的用户帐户和密码登录。

验证用户帐户是否配置了正确的访问组。

确认没有添加新帐户。

确认“允许匿名查看者”已被禁用。

验证账户变更

从 AXIS OS 10.9 开始,与用户配置相关的更改将记录在系统日志中,这意味着这些更改可以发送到远程系统日志服务器。在 AXIS OS、VAPIX 和 ONVIF 中,用户通过拥有自己的管理界面和访问权限进行区分。下表说明了对用户管理配置进行某些更改时应出现的日志消息:

| API 接口 | 用例 | 日志消息 |

| 维普 | 添加用户 | VAPIX user andre from IP-address 10.197.240.104 created VAPIX user benjamin with role Administrator |

| 维普 | 更改访问组 | VAPIX user susanna from IP-address 10.197.240.104 changed VAPIX user linda role from Administrator to Operator |

| 维普 | 更改密码 | VAPIX user root from IP-address 10.197.240.104 changed VAPIX user thomas password |

| 维普 | 删除用户 | VAPIX user root from IP-address 10.197.240.104 deleted VAPIX user sebastian with role Operator |

| ONVIF | 添加用户 | VAPIX user root from IP-address 10.197.240.104 created ONVIF user andre with role Administrator |

| ONVIF | 更改访问组 | ONVIF user andre from IP-address 10.197.240.104 changed ONVIF user susanna role from Administrator to Operator |

| ONVIF | 更改密码 | ONVIF user thomas from IP-address 10.197.240.104 changed ONVIF user andre password |

| ONVIF | 删除用户 | ONVIF user pernilla from IP-address 10.197.240.104 deleted ONVIF user sebastian with role Operator |

检查清单

如果应用了 AXIS OS 强化指南并遵循了扩展强化 > 远程系统日志程序,Axis 设备会将其日志消息发送到中央监控系统,您可以在其中搜索和查看日志。

或者,从 Axis 设备下载服务器报告并使用AXIS 服务器报告查看器查看日志。请注意,Axis 设备可能会应用日志轮换,一段时间后会删除旧日志文件。

识别失败的登录尝试

网络主机的登录失败尝试通常会记录在 Axis 设备的系统日志中。建议通过访问日志启用进一步增强的日志记录,如AXIS OS 强化指南中所述。可以使用 AXIS 服务器报告查看器和组合日志部分查看登录尝试。如果 Axis 设备配置为将其日志传输到中央监控系统,也可以使用它来查看日志。

检查清单

考虑 Axis 设备上启用了哪些访问协议。常见示例是 HTTP(S) 和 RTSP。

查找下面列出的成功和不成功的登录尝试的示例日志消息,并在 AXIS 服务器报告查看器或中央监控系统中查看它们。

跟踪看似可疑的 IP 地址和/或用户,并在整个网络中跟踪他们,以了解这些请求的来源。

检查 Axis 设备的 Web 界面中是否配置了未知用户帐户并将其删除。还建议更改授权/已知用户帐户的密码。

SSH

成功的 | [ INFO ] sshd[17583]: Accepted password for root from 10.197.252.38 port 41988 ssh2 |

不成功 | [ INFO ] sshd[17727]: Failed password for root from 10.197.252.38 port 41994 ssh2 |

| 五次尝试失败后 | [ ERR ] sshd[17727]: error: maximum authentication attempts exceeded for root from 10.197.252.38 port 41994 ssh2 [preauth][ INFO ] sshd[17727]: Disconnecting authenticating user root 10.197.252.38 port 41994: Too many authentication failures [preauth] |

FTP

成功的 | [ INFO ] vftpd[18263]: Accepted request from 172.27.0.3 50333[ INFO ] vftpd[18263]: User root logged in. |

不成功 | [ INFO ] vftpd[18163]: Accepted request from 172.27.0.3 64936[ INFO ] vftpd[18163]: Incorrect username/password. User access from 172.27.0.3 denied.[ INFO ] vftpd[18163]: Client 172.27.0.3 disconnected. |

RTSP 协议

成功的 | [ NOTICE ] monolith: RTSP UNKNOWN session h4fIznyTZNy16tLt created from 172.25.155.83 |

不成功 | [ WARNING ] monolith: Rtsp login failed from 172.25.155.83 |

HTTP(S) 协议

成功的* | [ NOTICE ] httpd[22254]: root from 10.197.240.111 /axis-cgi/admin/accesslog.cgi GET 200 |

不成功** | [ NOTICE ] httpd[21459]: root from 10.197.240.111 failed to access /axis-cgi/usergroup.cgi.Password mismatch |

*需要从Plain Config > System启用访问日志参数。

**仅使用正确用户名的登录尝试才会被记录。此日志消息仅适用于 AXIS OS 10.4 及更高版本。

预防DoS攻击***

不成功 | AXIS OS 11.5 及更低版本 | [ WARNING ] httpd[22254]: [evasive20:warn] [pid 22254:tid 1428104112] [client 172.25.201.116:42058] Blacklisting address 172.25.201.116: possible DoS attack. |

不成功 | AXIS OS 11.6 及更高版本 | [ WARNING ] httpd[22254]: [evasive20:warn] [pid 22254:tid 1428104112] [client 172.25.201.116:42058] Blocklisting address 172.25.201.116: possible DoS attack. |

***PreventDosAttack 可从Plain Config > System启用,并且仅记录不成功的登录尝试,并在源 IP 地址被阻止时进行相应地记录。

网络访问

验证开放的网络端口和协议

Axis 设备中启用的某些服务和功能需要 Axis 设备打开某些网络协议和相应的端口。建议检查启用的网络协议的配置是否已更改。

检查清单

详细了解 Axis 设备的常用网络协议和端口。请注意,有些协议和端口默认启用,有些则依赖于配置。点击此处了解更多信息。

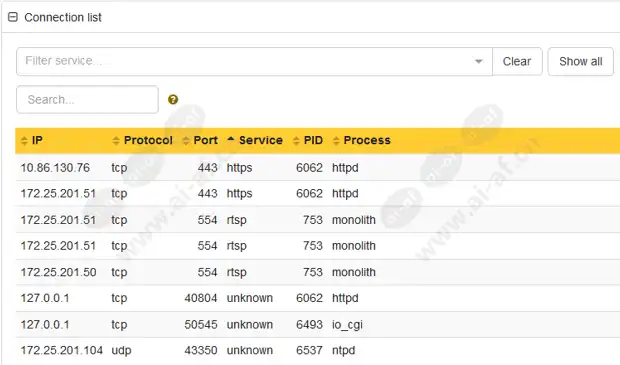

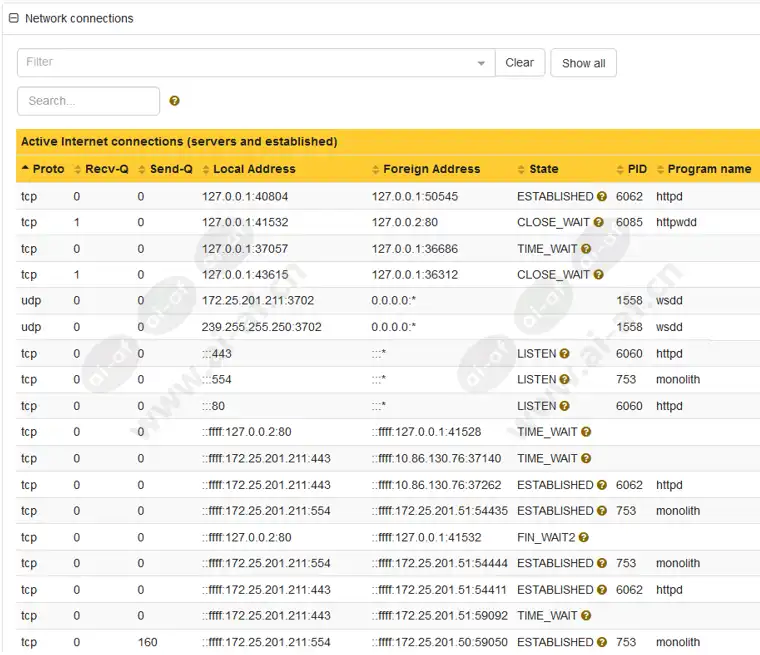

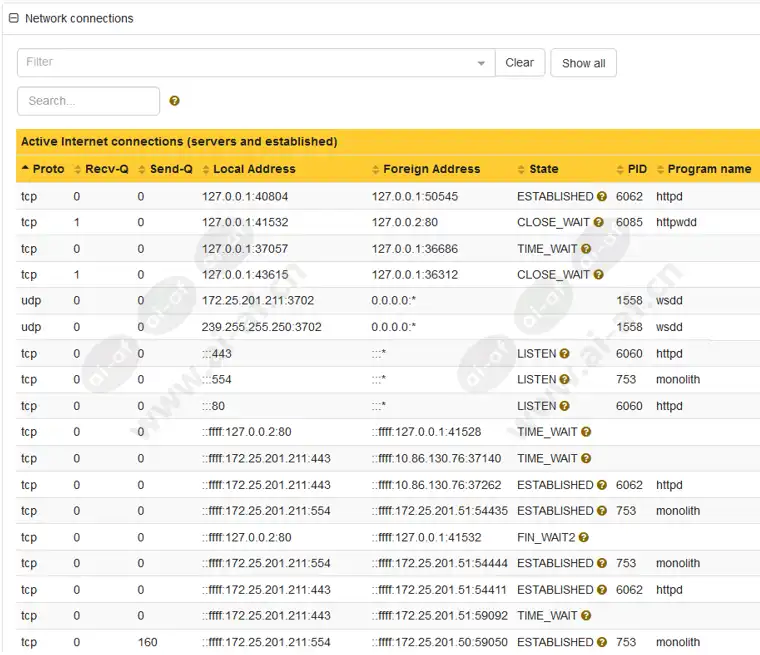

从 Axis 设备下载服务器报告并使用 AXIS 服务器报告查看器分析当前启用的网络协议和开放端口。查看报告中的以下两个遥测部分:

连接列表部分中的列表是一个简单的列表,概述了从 Axis 设备到其他网络主机的所有当前活动网络连接。

网络连接部分中的列表是一个更复杂的列表,其中包含有关源端口和目标端口、当前、正在进行和某种程度上以前的网络连接的 IP 地址以及 Axis 设备正在监听的开放端口的更多信息。考虑应该访问 Axis 设备的授权/已知 IP 地址,并以此为起点来了解当前是否有其他 IP 地址访问 Axis 设备。转至验证授权网络访问,了解如何验证真实性。

还可以从 Axis 设备的 Web 界面获取重要端口配置,例如 HTTP (80) 和 HTTPS (443),以及 UPnP (49152) 和 Bonjour (5353)。

验证授权的网络访问

如验证开放的网络端口和协议中的检查清单所述,AXIS 服务器报告查看器中的网络连接部分中的列表包含有关 Axis 设备的网络端口和连接的详细信息。建议查看列表并验证访问 Axis 设备的 IP 地址的真实性。

检查清单

考虑应该访问 Axis 设备的授权/已知 IP 地址。

总结一份未知的 IP 地址列表,并在整个网络中跟踪它们以了解它们的用途。

建议根据 AXIS OS 强化指南在 Axis 设备上启用网络访问控制,或者在网络基础设施上应用所述技术,以仅允许访问授权的网络主机。

验证网络访问控制配置

要限制对 Axis 设备的网络访问,建议启用网络访问控制(IP 过滤),以确保仅允许选定的网络主机连接。请转至AXIS OS 强化指南以了解更多信息。

如果发生安全事件,建议检查网络访问控制设置的当前配置,以了解配置是否已被更改。

识别失败的网络访问尝试

如 AXIS OS 强化指南中所述,可以启用网络访问控制来限制允许访问 Axis 设备的网络主机数量。此外,还可以启用对网络访问尝试的进一步记录,以了解是否有来自其他网络主机的不良网络访问尝试。

不成功的网络尝试都会被记录下来,可以使用 AXIS 服务器报告查看器和组合日志和内核日志部分进行查看。

IP 过滤*

不成功 | IP_FILTER: IN=eth0 OUT= MAC=ff:ff:ff:ff:ff:ff:30:9c:23:e2:48:b5:08:00 SRC=172.25.201.50 DST=172.25.201.255 LEN=78 TOS=0x00 PREC=0x00 TTL=128 ID=60428 PROTO=UDP SPT=137 DPT=137 LEN=58IP_FILTER: IN=eth0 OUT= MAC=ff:ff:ff:ff:ff:ff:30:9c:23:e2:48:b5:08:00 SRC=172.25.201.50 DST=172.25.201.255 LEN=78 TOS=0x00 PREC=0x00 TTL=128 ID=60429 PROTO=UDP SPT=137 DPT=137 LEN=58 |

*Axis 设备中的 IP 过滤是网络第 2 层 Linux 内核功能,可根据配置的规则阻止网络包。如果不适合的源 IP 地址试图访问 Axis 设备,则不会执行身份验证,因为网络传输在第 2 层网络上被阻止,而身份验证在更高级别的应用程序层上执行。在IP 过滤部分的Plain Config > Network中启用 VAPIX 参数后,可以创建 IP 过滤的相应日志。

预防DoS攻击**

不成功 | AXIS OS 11.5 及更低版本 | [ WARNING ] httpd[22254]: [evasive20:warn] [pid 22254:tid 1428104112] [client 172.25.201.116:42058] Blacklisting address 172.25.201.116: possible DoS attack. |

不成功 | AXIS OS 11.6 及更高版本 | [ WARNING ] httpd[22254]: [evasive20:warn] [pid 22254:tid 1428104112] [client 172.25.201.116:42058] Blocklisting address 172.25.201.116: possible DoS attack. |

**PreventDosAttack 可以从Plain Config > System启用,并且只会记录不成功的登录尝试,并在源 IP 地址被阻止时相应地记录。

流媒体访问

验证客户端访问视频和音频流

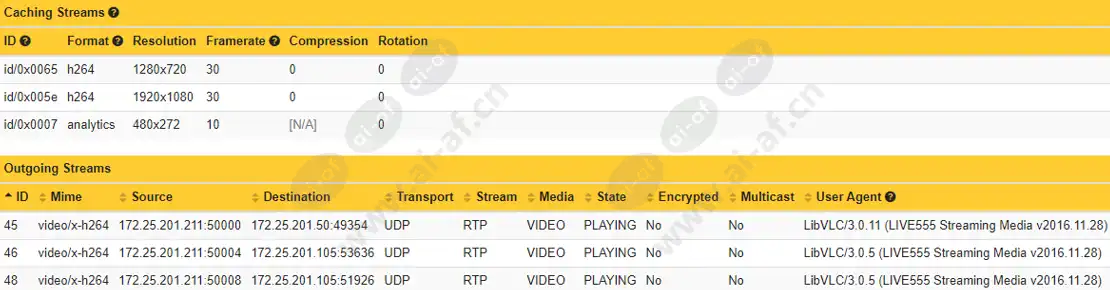

Axis 设备的服务器报告可用于了解有关当前向网络主机传送的视频和音频流数量的更多信息。缓存流的数量是 Axis 设备的唯一编码视频流,而传出流部分则反映了这些视频流当前传送到的服务客户端。有关 Axis 设备中的视频流的更多信息,请点击此处。

检查清单

考虑应该访问网络中的 Axis 设备的授权/已知 IP 地址。

将授权 IP 地址列表与“传出流”部分的指标进行交叉引用。

总结一份未知的 IP 地址列表并在整个网络中跟踪它们以了解它们的用途以及它们是否应该访问视频和音频数据。

建议根据 AXIS OS 强化指南在 Axis 设备上启用网络访问控制,或者在网络基础设施级别应用相同的技术以仅允许访问授权的网络主机。

识别访问视频和音频流的失败尝试

网络主机的登录失败尝试通常会记录在 Axis 设备的系统日志中。建议通过访问日志启用进一步增强的日志记录,如AXIS OS 强化指南中所述。可以使用 AXIS 服务器报告查看器(位于组合日志部分)查看登录尝试。如果 Axis 设备配置为将其日志传输到中央监控系统,也可以使用它来查看日志。

检查清单

视频和音频流通过 HTTP(S) 和/或 RTSP 协议传送,这意味着与这些协议相关的登录尝试很有趣。

查找下面列出的成功和不成功的登录尝试的示例日志消息,并在 AXIS 服务器报告查看器或中央监控系统中查看它们。

跟踪看似可疑的 IP 地址和/或用户,并在整个网络中跟踪他们,以了解这些请求的来源。

检查 Axis 设备的 Web 界面中是否配置了未知用户帐户并将其删除。还建议更改授权/已知用户帐户的密码。

RTSP 协议

成功的 | [ NOTICE ] monolith: RTSP UNKNOWN session h4fIznyTZNy16tLt created from 172.25.155.83 |

不成功 | [ WARNING ] monolith: Rtsp login failed from 172.25.155.83 |

HTTP(S) 协议

成功的* | [ NOTICE ] httpd[22254]: root from 10.197.240.111 /axis-cgi/admin/accesslog.cgi GET 200 |

不成功** | [ NOTICE ] httpd[21459]: root from 10.197.240.111 failed to access /axis-cgi/usergroup.cgi.Password mismatch |

*需要从Plain Config > System启用访问日志参数。

**仅使用正确用户名的登录尝试才会被记录。