安讯士 AXIS 漏洞管理策略 - 用户手册 设置指南

概述 作为 CVE 编号机构 (CNA),Axis 遵循行业最佳实践来管理和应对我们产品中发现的安全漏洞。但是,无法保证 Axis 提供的产品和服务完全没有漏洞。这并非 Axis 独有,而是所有软件和服务的普遍情况。Axis 可以保证的是,我们将 在开发的每个阶段 尽最大努力识别和缓解潜在漏洞,从而最大限度地降低在客户环境中部署 Axis 产品和服务的风险。 Axis 承认某些标准网络协议和服务可能存在可被利用的固有弱点。虽然 Axis 不对这些协议和服务负责,但我们确实以 AXIS OS 强化指南 、 AXIS Camera Station 系统强化指南 和 Axis 网络交换机强化指南 的形式提供有关如何降低与您的 Axis 产品、软件和服务相关的风险的建议。 范围 本文档中描述的漏洞管理政策适用于所有 Axis 品牌产品、软件和服务。2N 产品、软件和服务不在本政策的范围内,这些产品、软件和服务由 2N 安全团队 管理 。 承诺 Axis 感谢并鼓励研究人员在识别和报告 Axis 产品、软件和服务中的漏洞方面所做的努力。通过遵循负责任的披露流程,Axis 产品安全团队将尽最大努力在整个披露过程中通过相互合作和透明度来尊重研究人员的利益。 Axis 希望研究人员不要在 90 天期限或双方商定的日期之前披露漏洞,并在法律范围内进行漏洞研究,以免对 Axis 及其合作伙伴和客户造成伤害、泄露隐私或危及安全。 漏洞管理 Axis 对第三方开源组件 和 Axis 特定漏洞 使用相同的分类。漏洞使用众所周知的 通用漏洞评分系统 (CVSS) 进行评分。对于开源漏洞,Axis 可能会根据漏洞与 Axis 建议如何部署其产品、软件和服务的相关性来评估漏洞。安全公告通常仅针对 Axis 特定漏洞提供。以下部分描述了漏洞已评估并有资格进行纠正时的优先级: CVSS v3.1 高/严重

概述

作为 CVE 编号机构 (CNA),Axis 遵循行业最佳实践来管理和应对我们产品中发现的安全漏洞。但是,无法保证 Axis 提供的产品和服务完全没有漏洞。这并非 Axis 独有,而是所有软件和服务的普遍情况。Axis 可以保证的是,我们将在开发的每个阶段尽最大努力识别和缓解潜在漏洞,从而最大限度地降低在客户环境中部署 Axis 产品和服务的风险。

Axis 承认某些标准网络协议和服务可能存在可被利用的固有弱点。虽然 Axis 不对这些协议和服务负责,但我们确实以 AXIS OS 强化指南、AXIS Camera Station 系统强化指南和Axis 网络交换机强化指南的形式提供有关如何降低与您的 Axis 产品、软件和服务相关的风险的建议。

范围

本文档中描述的漏洞管理政策适用于所有Axis 品牌产品、软件和服务。2N 产品、软件和服务不在本政策的范围内,这些产品、软件和服务由2N 安全团队管理。

承诺

Axis 感谢并鼓励研究人员在识别和报告 Axis 产品、软件和服务中的漏洞方面所做的努力。通过遵循负责任的披露流程,Axis 产品安全团队将尽最大努力在整个披露过程中通过相互合作和透明度来尊重研究人员的利益。

Axis 希望研究人员不要在 90 天期限或双方商定的日期之前披露漏洞,并在法律范围内进行漏洞研究,以免对 Axis 及其合作伙伴和客户造成伤害、泄露隐私或危及安全。

漏洞管理

Axis 对第三方开源组件和 Axis 特定漏洞使用相同的分类。漏洞使用众所周知的通用漏洞评分系统(CVSS) 进行评分。对于开源漏洞,Axis 可能会根据漏洞与 Axis 建议如何部署其产品、软件和服务的相关性来评估漏洞。安全公告通常仅针对 Axis 特定漏洞提供。以下部分描述了漏洞已评估并有资格进行纠正时的优先级:

CVSS v3.1 高/严重 (7.0 – 10.0)

Axis 的目标是在漏洞对外披露后 4 周内解决该漏洞。对于开源组件,由于 Axis 依赖外部各方提供信息、补丁和/或验证,因此解决漏洞所需的时间通常更长。解决漏洞需要修补软件或通过禁用受影响的组件或功能来缓解漏洞。

CVSS v3.1 低/中 (0.1 – 6.9)

低/中漏洞通常对产品安全性的影响较小,因为它们要么需要对设备的特权访问,要么对机密性、完整性或可用性的影响有限。因此,如果认为有必要,Axis 最终可能会在即将发布的计划版本中解决漏洞。对于开源组件,交付时间通常更长,因为 Axis 依赖外部各方获取信息、补丁和/或验证。解决漏洞需要修补软件或通过禁用受影响的组件或功能来缓解漏洞。

支持的软件/服务

Axis 软件/服务的支持阶段通过通用软件生命周期流程定义。Axis 软件/服务通常在停产公告发布三年后仍受支持。

在此阶段,Axis 软件/服务将被视为受支持,直到它们进入停止软件/服务阶段。

支持的产品Axis 产品的支持通过通用硬件产品生命周期流程

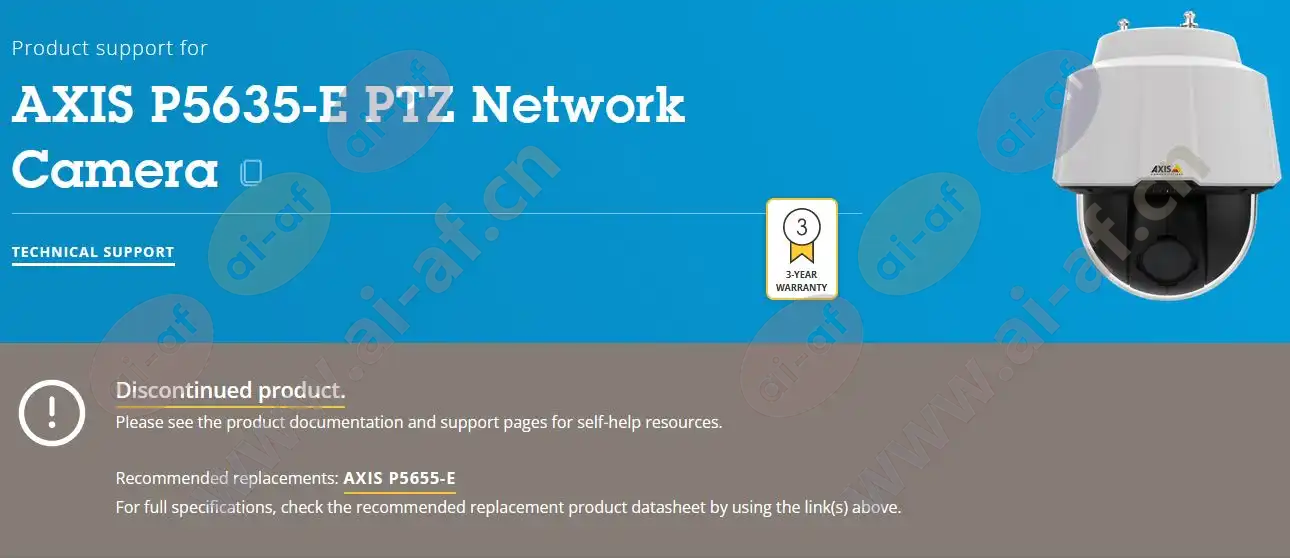

定义。Axis 产品在达到停产产品阶段之前均视为受支持。仅限在线支持阶段

有关 Axis 产品实际状态的信息可从上相应的 Axis 产品页面获取。有关产品停产后一般支持政策的更多信息可在此处找到。

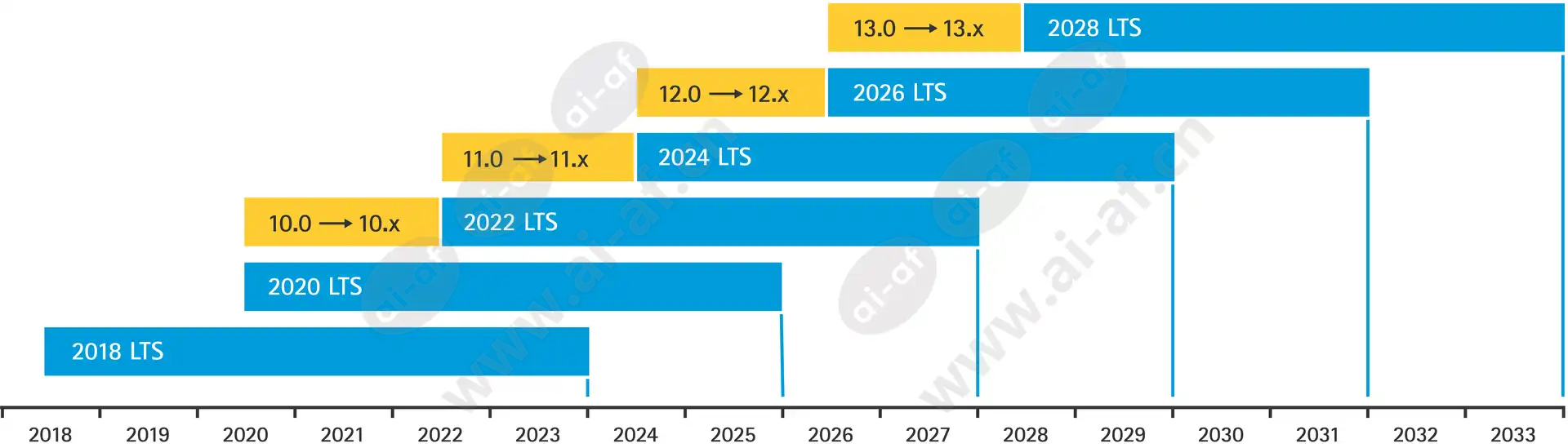

AXIS OS 是支持大多数 Axis 网络产品的操作系统。对于许多产品,Axis 通过 AXIS OS 长期支持 (LTS) 轨道提供扩展的软件支持。利用 LTS 轨道可以延长 Axis 产品的整体产品生命周期支持。在此处阅读有关 AXIS OS 的更多信息。

AXIS OS 支持概述

当前支持 AXIS OS LTS 和活动轨迹(截至 2023 年 10 月)。

报告漏洞

Axis 不断努力识别和限制与我们的产品和服务中的漏洞相关的风险。但是,如果您发现与 Axis 产品、软件或服务相关的安全漏洞,我们敦促您立即报告该问题。及时报告安全漏洞对于降低漏洞在实践中被利用的可能性至关重要。与开源软件组件相关的安全漏洞应直接向负责实体提出。

我们鼓励发现潜在漏洞的最终用户、合作伙伴、供应商、行业团体和独立研究人员通过此表单提交其发现的结果。提交的报告应包括:

有关潜在漏洞的技术信息。

重现步骤。

补救建议。

研究人员自己的漏洞披露政策(如果有)。

Axis 的预期响应时间如下:

收到初始提交后 2 个工作日内首次响应的时间。

分类时间(从第一次响应开始算起)在 10 个工作日内。

Axis与 Bugcrowd 合作,为基于 AXIS OS 的产品提供漏洞赏金计划。Axis 欢迎感兴趣的安全研究人员和道德黑客参与漏洞赏金计划。请通过漏洞报告流程申请参与。其他 Axis 产品、软件和服务目前不在范围内。安全研究人员和道德黑客可能会在安全公告和名人堂中被提名,以对其发现给予适当的认可。

披露漏洞

在对报告的发现进行调查并确认为合法漏洞后,Axis 将为该漏洞分配一个 CVE ID 并启动负责任的披露流程。Axis 致力于与研究人员合作提供更多详细信息,例如 CVSS v3.1 分数、安全公告和/或新闻稿的内容(如果适用)以及对外披露的日期。

在 Axis 与研究人员协调后,Axis 将通过向 MITRE 提交 CVE ID 并发布安全公告和/或新闻稿来向外部披露该漏洞。

超出范围的漏洞

某些漏洞超出了 Axis 漏洞管理政策的范围。请不要向product-security@提交有关以下列表中超出范围的漏洞的报告。

在 Microsoft Windows 操作系统上运行的 Axis 软件应用程序中存在DLL 劫持/DLL 侧载漏洞。有关更多信息,请参阅以下文章。

需要高权限和/或社会工程的漏洞,以 root/管理员访问权限启动/执行和/或需要复杂的用户交互。

子域名接管,例如获取指向当前未使用的服务的主机的控制权。

可以通过遵循 Axis 强化指南来防止用户配置错误:

第三方用户或合作伙伴创建的内容或应用程序中的漏洞,例如可以上传并在 Axis 设备上运行的 ACAP。

跨站点请求伪造 (CSRF) 或跨站点脚本 (XSS) 漏洞,诱骗用户在访问 Axis 设备的 Web 界面时访问恶意网站或点击伪装的链接。有关更多信息,请参阅以下安全公告。

任何 DoS 类型的攻击,例如:

通过使用修改后的参数输入进行正常的 API 使用,导致设备资源耗尽。

由于高频 API 调用导致资源耗尽。

使用 slowloris 攻击耗尽资源。

第三方开源漏洞,已注册 CVE ID,位于 Axis 产品、软件或服务中使用的软件组件或软件包中。此类软件组件的常见示例包括 Linux 内核、OpenSSL、Apache 等。

缺少 HTTP(S) 安全标头,例如 X-Frame-Options。

由第三方网络安全扫描程序生成的漏洞报告。

已进入“停产产品。仅提供在线支持”阶段的不受支持的产品/软件/服务。

安全通知服务

Axis 在Axis 漏洞管理政策上发布指南、安全公告和声明。此外,还可以通过订阅安全通知服务 上的 Axis 安全通知服务来获取信息。

无论 CVSS v3.1 分数如何,Axis 特定漏洞都会发出通知。Axis 分析的漏洞记录在AXIS OS 安全公告中。